GhostRedirectorとは

GhostRedirectorは2024年8月にはじめて観測された脅威アクターであり、2025年半ばまでに数十台以上のWindowsサーバーを侵害しました。

主にラテンアメリカと東南アジアで活動し、教育、医療、保険、輸送、テクノロジー、小売りなど多様な業種を標的としています。カスタムツールを使用して、GhostRedirectorはギャンブルサイトを宣伝するための秘密裏のSEO操作を行い、ユーザー体験を妨げることなくインフラを収益化します。

初期アクセスは、SQLインジェクションを介してインターネットに面したIIS ウェブアプリケーションを悪用することで達成され、データベースコマンドの実行やファイル書き込みが可能になります。攻撃者は細工されたペイロードを使用してインジェクション可能なエンドポイントを確認し、PowerShellやcertutilを呼び出すシェルを生成して、攻撃者が管理するインフラからツールを取得します。

小型ダウンローダーは書き込み可能なホストロケーションに配置され、GoToHTTPなどのリモートアクセスツールやSitePuts、Zunputなどのサイト列挙ユーティリティを取得します。

軽量なウェブシェルはアクティブなウェブサイトディレクトリに展開され、ファイル配置、リモートコマンド実行、HTTP経由での対話型制御を可能にします。オペレーターはHTTPリスナーを登録するネイティブバックドアをインストールし、通常のルーティングを回避して細工されたウェブリクエストからシステムコマンドを実行します。

Gamshenという悪意のあるIISモジュールはウェブワーカーによってプロセス内にロードされ、リクエスト属性を検査し、クローラーヒューリスティックに基づいてHTTPレスポンスを条件付きで変更します。これにより、検索エンジンクローラーには特定のコンテンツやリダイレクトを提供し、ユーザーには通常のコンテンツを表示することで、秘匿性の高いSEO操作を実現します。

権限昇格はEfsPotatoやBadPotatoなどのツールを使用して行われ、Comdaiなどの難読化された.NETライブラリを用いて管理者コンテキストを乗っ取り、永続性を確立します。そして、認証情報を収集し、長期的な隠密アクセスのために横方向に移動します。

GhostRedirectorによる複数のツールと不正アカウントの展開は、永続的なアクセス戦略を示しており、強固な検知と対応メカニズムが必要です。

推奨される対策

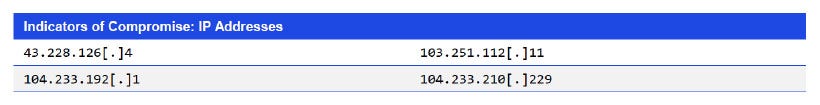

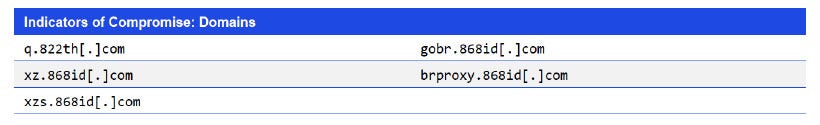

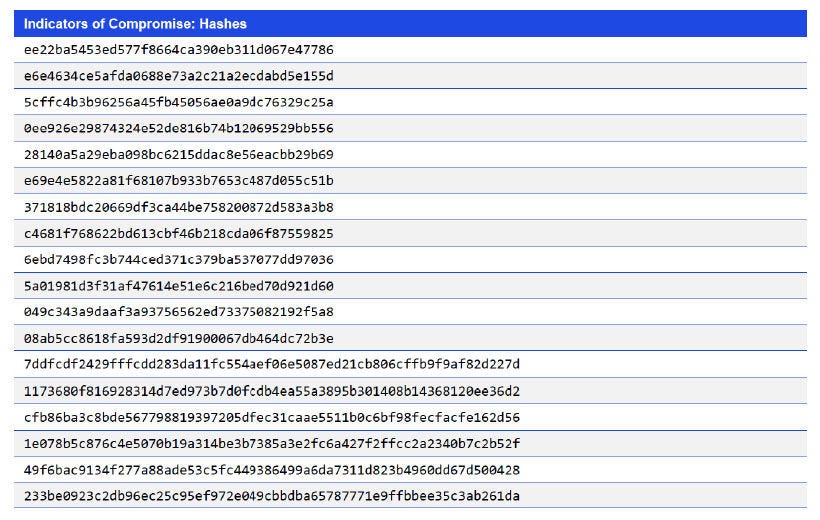

- 環境内のIoC(侵害の兆候)を監視し、異常を特定する。

- Windows環境を最新バージョンに更新し、OEMに従ってパッチを適用し、多要素認証で保護する。

- 包括的で全方位的な脅威評価を実施し、盲点や改善点を明らかにする。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。