Anubisランサムウェアとは

Anubisは、当初「Sphinx」として知られていた、新たに確認されたRansomware-as-a-Service(RaaS)グループで、2024年12月に出現しました。このグループは、暗号化されたデータを完全に復元不可能にする独自のファイルワイピング機能と二重恐喝戦術の使用で際立っています。

グループは柔軟なアフィリエイトモデルで運営され、アクセス販売やデータ恐喝を通じて収益を上げています。対象はWindows、Linux、NAS、ESXiシステムで、医療、建設、エンジニアリング、ホスピタリティなどの分野にわたり、オーストラリア、カナダ、ペルー、フランス、米国などの国々で攻撃が確認されています。

初期侵入は、信頼できる送信元を装った悪意のあるリンクや添付ファイルを含むスピアフィッシングメールを介して行われ、ユーザの操作によってペイロードが実行されます。実行後、ランサムウェアは構成可能なパラメータを利用して、侵害された環境に合わせて挙動を調整します。

マルウェアは管理者権限を確認し、見つかった場合はSYSTEMレベルへの昇格を試み、または正規アカウントを使用して権限を昇格させ再実行し、Rawディスクデバイスを開くことでアクセスを確認します。

さらに、ファイルやディレクトリの探索を行い、重要なシステムフォルダや開発ツールディレクトリを除外して安定性を維持し、早期検出を回避します。暗号化前に、vssadminを使用してボリュームシャドウコピーを削除し、バックアップ、セキュリティ、データベースツールなどのサービスを無効化して復旧を妨害します。

ファイルはElliptic Curve Integrated Encryption Scheme(ECIES)で暗号化され、.anubis拡張子にリネームされます。そして、アイコン変更や壁紙の置換で視覚的にマークされ、二重恐喝を示す身代金メモ(RESTORE FILES.html)が配置されます。さらに、/WIPEMODEパラメータを使用して、ファイル内容を完全に削除し復元を不可能にするワイパー機能を有効化します。

Anubisランサムウェアによる不可逆的な破壊は、予防策と不変のバックアップを不可欠とし、強固な緩和戦略の必要性を強調しています。

推奨される対策

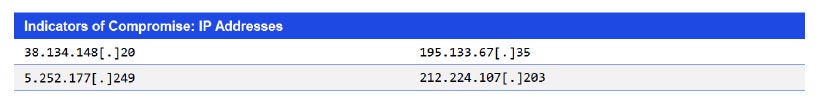

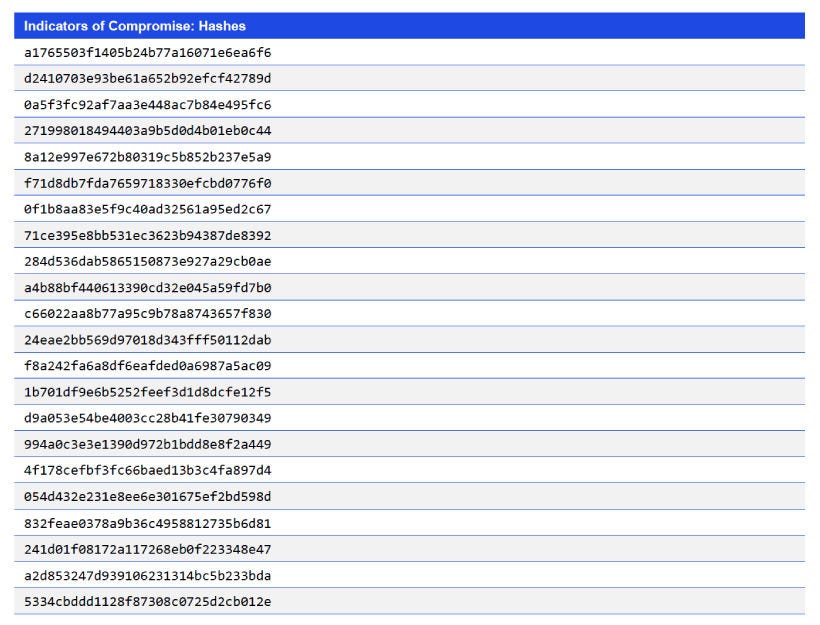

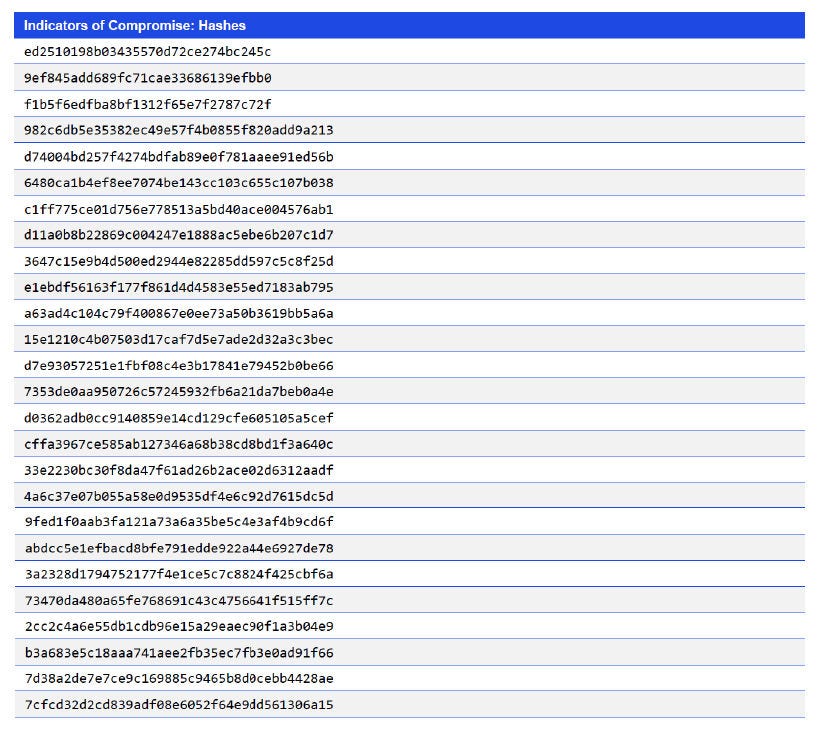

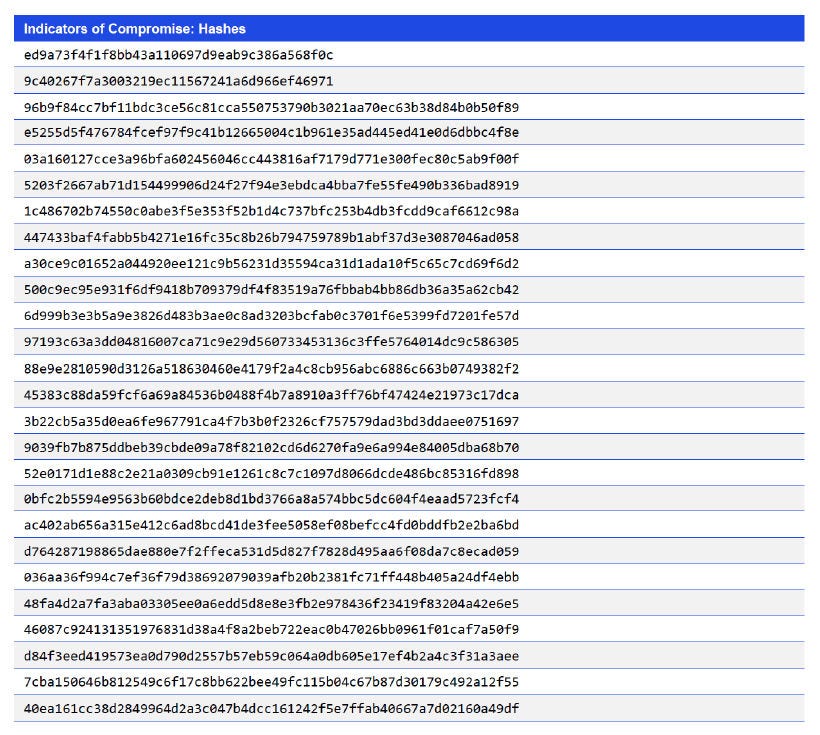

- 環境内のIoC(侵害の痕跡)を監視し、異常を特定する。

- Windows環境をOEMに従って最新バージョンに更新し、多要素認証で保護する。

- 包括的で全方位的な脅威評価を実施し、死角や改善点を明らかにする。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。