Salesloft Drift侵害とは

SalesloftのDriftチャットボットサービスに関連する広範なサプライチェーン攻撃が確認されています。

2025年、脅威アクターはプラットフォームとの統合を悪用し、認証情報を抽出して接続された顧客環境への不正アクセスを行いました。700以上の組織が影響を受けた可能性があり、そのなかには複数のテクノロジー企業やセキュリティ企業が含まれます。

SalesloftとDriftの統合は、営業や顧客対応のワークフローを効率化するために一般的に使用されており、今回の侵害のターゲットとなりました。この侵害は、Driftチャットボットによって発行されたOAuthトークンの悪用に関係しており、これらのトークンはプラットフォームやクラウドサービスとの統合を容易にします。これらのトークンにより、脅威アクターは正規ユーザーになりすまし、多要素認証を回避して接続環境にアクセスできます。

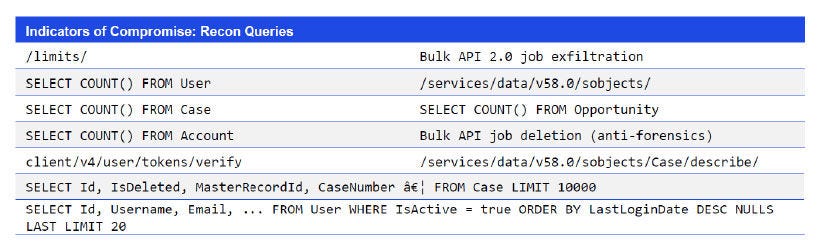

アクセスが確立されると、脅威アクターは自動化ツールを使用してSOQLクエリによる偵察を行い、データ構造をマッピングし、大量の機密情報を抽出します。流出した情報には、顧客記録、サポートケースの内容、APIキー、クラウドアクセス用トークン、VPN認証情報などが含まれ、さらにクエリジョブを削除して活動を隠蔽します。

観測された戦術、技術、手順(TTP)に基づき、「UNC6395」がこの活動に関与していると考えられていますが、確証は得られていません。他の脅威グループもこのインシデントに関連して言及されています。

Telegramチャンネル「Scattered LAPSUS$ Hunters 4.0」は公に犯行声明を出しましたが、技術的証拠は提示していません。このグループは、セキュリティ研究者への脅迫や、新しいサイバー犯罪フォーラム「Breachstars」の宣伝にプラットフォームを利用しています。

現時点では、脅威アクターの正体は不明であり、複数の矛盾する情報が流れ続けています。

推奨される対策

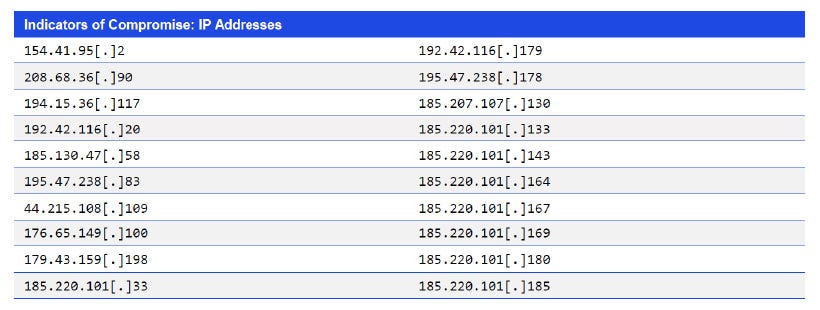

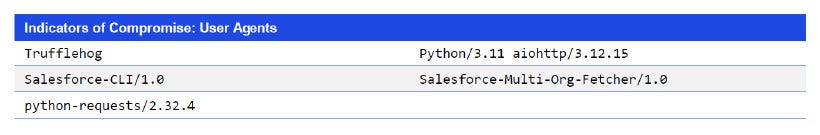

- 環境内のIoC(侵害の兆候)を監視し、異常を特定する。

- OAuthトークンを変更し、疑わしいユーザー文字列やクラウドVPSプロバイダ-、TORネットワークからの接続を監視する。

- 包括的で全方位的な脅威評価を実施し、盲点や改善点を明らかにする。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。