PLAYランサムウェアとは

PLAYランサムウェア(別名PlayCrypt)は2022年6月以降活動しており、システムを暗号化する前にデータを流出させる二重恐喝モデルを使用します。

このグループは主に大企業や重要なインフラを標的としており、対象分野は通信、メディア、ヘルスケア、輸送、建設、金融、教育、政府、製造業、不動産など多岐にわたります。

PLAYランサムウェアは北米、南米、ヨーロッパ、オーストラリアの組織を攻撃しており、そのグローバルな影響力と持続的な脅威が際立っています。

攻撃者は有効なアカウントの悪用や重大な脆弱性を含む公開アプリケーションの悪用によって初期アクセスを獲得します。初期アクセス後、RDPセッション、認証が不十分なVPN、SystemBC、Cobalt Strikeを使用して永続化と横方向の移動を維持します。

偵察はAdFindやGrixbaを使用してActive Directoryを列挙し、資格情報のダンピングはMimikatzを用いて権限昇格を達成します。また、脆弱性の列挙にはWinPEASが使用されます。永続化は「schtasks」を使用したスケジュールタスクにより、難読化されたPowerShellスクリプトを再起動後も繰り返し実行することで実現されます。

検出を回避するため、攻撃者はGMER、IOBit、PowerToolなどのツールを使用してセキュリティソリューションを無効化し、Microsoft Defenderに対して標的型PowerShellスクリプトを展開します。

各PLAYランサムウェアのバイナリは攻撃ごとに固有にコンパイルされ、断続的なAES-RSA暗号化を採用し、システムファイルを回避します。そして、「.PLAY」拡張子と身代金メモを付加します。暗号化前に盗まれたデータは分割され、WinRARで圧縮され、WinSCPを介して攻撃者のC2(コマンド&コントロール)に流出され、二重恐喝戦術を可能にします。

PLAYランサムウェアは未修正の脆弱性を悪用してネットワークに侵入します。その後、データを流出させ暗号化することで二重恐喝を行い、攻撃者が管理する通信チャネルやフォローアップの電話を通じて被害者に支払いを迫ります。

推奨される対策

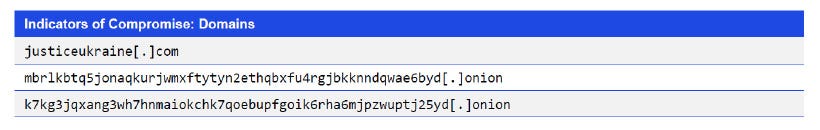

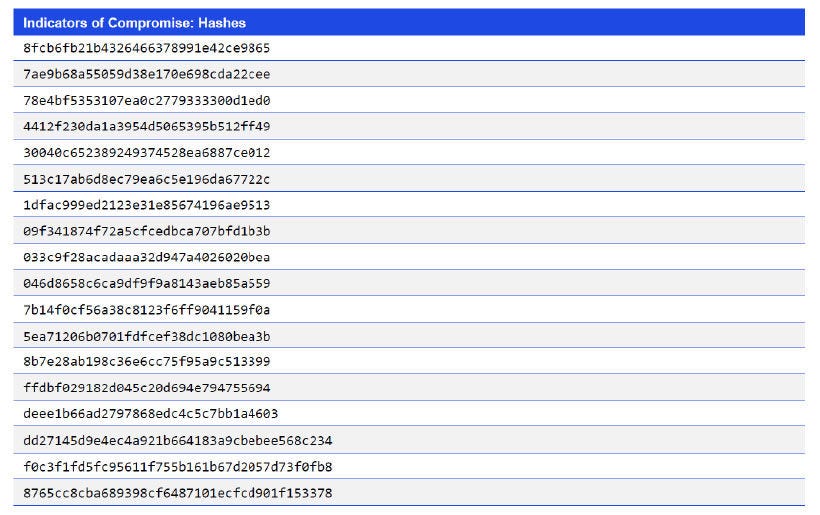

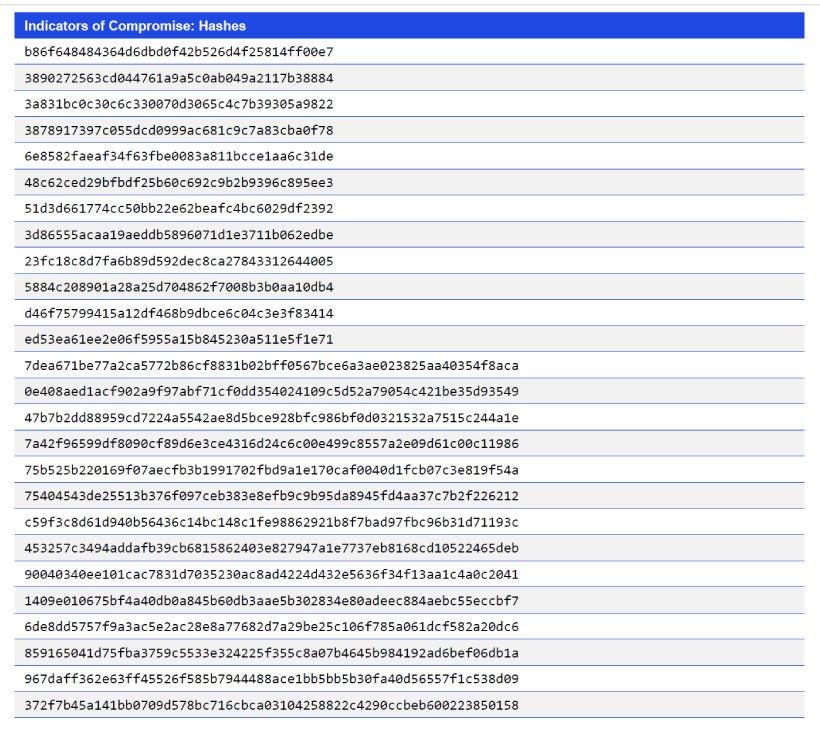

- 環境内のIoC(侵害の兆候)を監視し、異常を特定する。

- Windows環境を最新バージョンに更新し、多要素認証で保護する。

- 包括的で全方位的な脅威評価を実施し、盲点や改善点を洗い出す。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。