PXA Stealerとは

PXA Stealerは、2024年後半にはじめて確認されたPythonベースの情報窃取型マルウェアで、東南アジアの特定言語を話す脅威アクターに起因します。高度な解析回避技術と堅牢なコマンド&コントロールインフラを備えるまでに進化しています。

このマルウェアは主に政府機関や教育分野を標的とし、62ヵ国で数千のユニークIPを侵害したと考えられています。特に韓国、米国、オランダ、ハンガリー、オーストリアが大きな影響を受けており、その世界的な広がりを示しています。

初期侵入は、ZIP添付ファイルを含むフィッシングメールを介して行われます。これらのZIPには、バッチスクリプトとデコイPDFを含むRustベースのローダー、または悪意のあるDLLをバンドルした署名付きの偽インストーラー(PDF/Word)が含まれています。

これらのスクリプトやDLLは、偽の請求書や著作権通知などの欺瞞的な文書を生成し、certutil[.]exeを使用して隠されたアーカイブをデコードし、画像に偽装されたWinRARファイルから悪意のあるペイロードを抽出して検出を回避します。

永続性はレジストリのRunエントリを介して確立され、再起動時の実行を保証するためにデコイのスタートアップバッチファイルがオプションで使用されます。両方のバリアントは最終的に、svchost[.]exeに偽装されたポータブルPythonインタープリタを展開し、base64でエンコードされたスクリプトを実行してアンチウイルスを無効化し、PXA Stealerを起動します。

起動後、PXA Stealerはセキュリティツール、ブラウザ、メッセンジャー、暗号ウォレットに関連するプロセスを終了します。また、ChromiumおよびFirefoxの両方のブラウザマスターキーを復号し、パスワード、Cookie、オートフィルデータ、クレジットカード情報、Discordトークン、Facebookセッションクッキー、さらにGraph APIを介したADアカウントデータを抽出します。

すべての窃取データは国コードや被害者IPなどのメタデータとともにアーカイブされ、Cloudflare Workersなどの仲介を利用してTelegramボット経由で流出します。

PXA Stealerの展開手法と回避能力は、その複雑さの増大を示しており、脅威を効果的に軽減するためには多層防御と継続的な監視が求められます。

推奨される対策

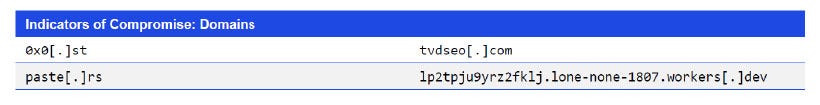

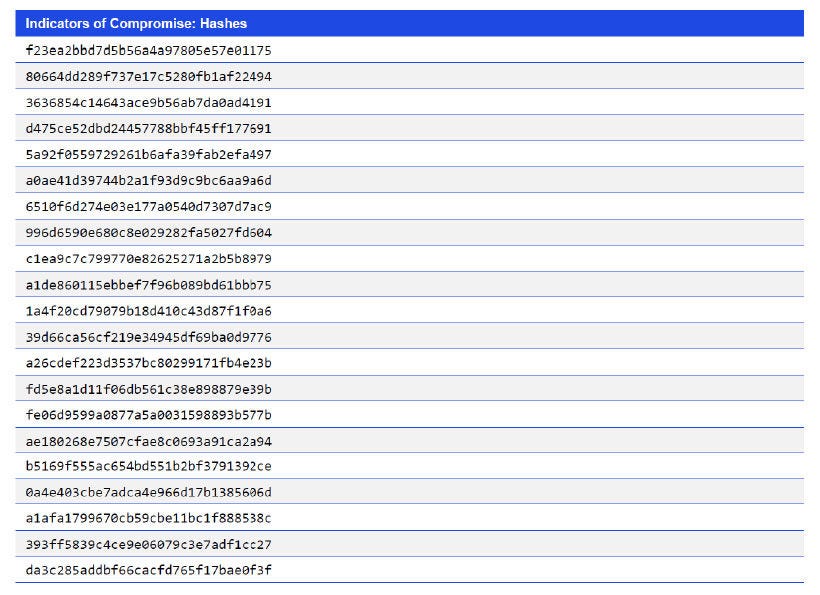

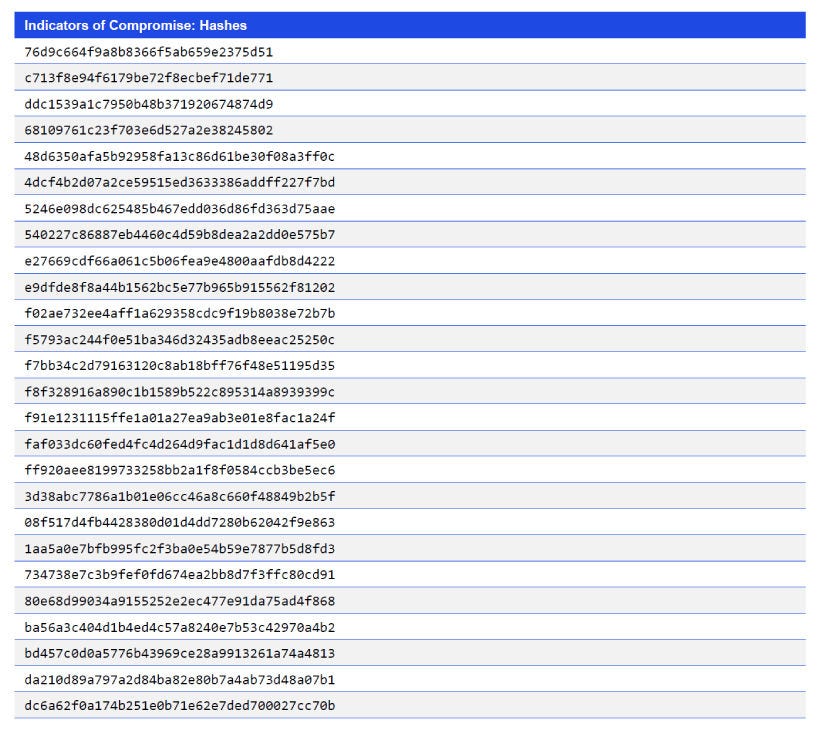

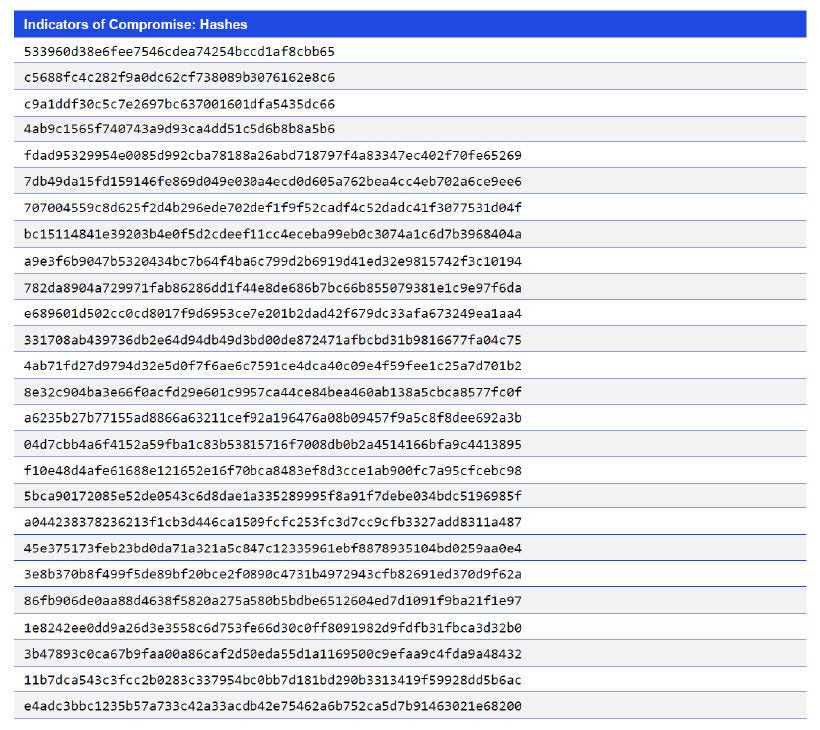

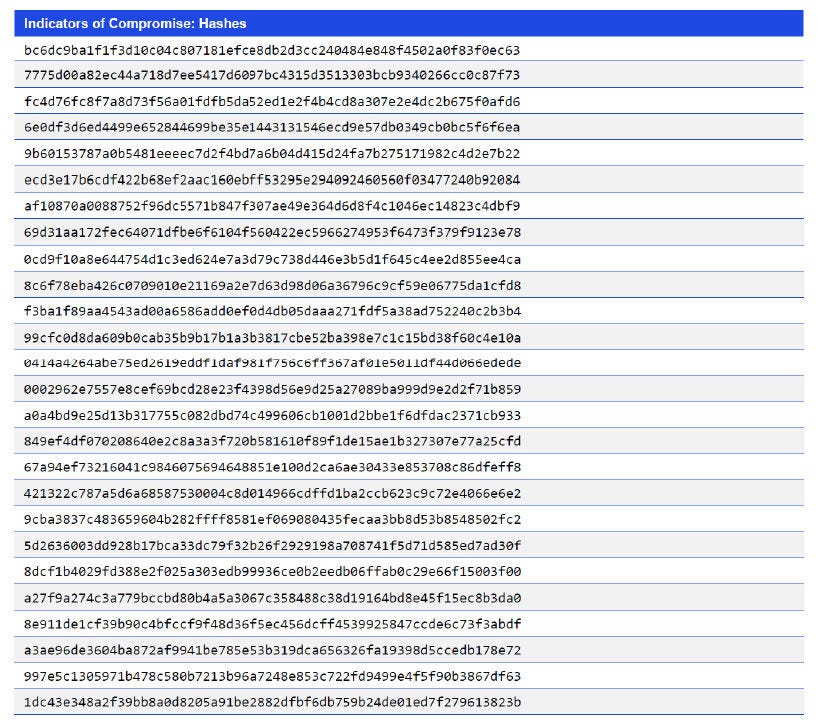

- 環境内のIoC(侵害の痕跡)を監視し、異常を特定する。

- Windows環境を最新のパッチで保護し、多要素認証を導入する。

- 包括的かつ全方位的な脅威評価を実施し、盲点や改善点を明らかにする。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories 」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。