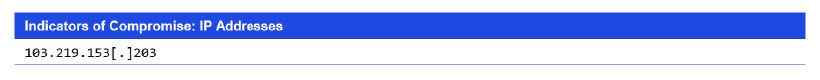

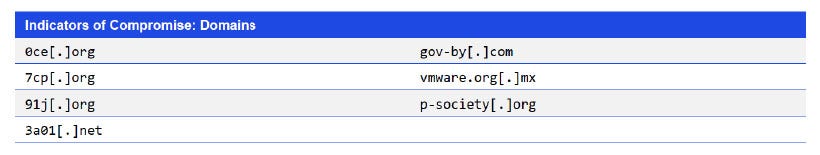

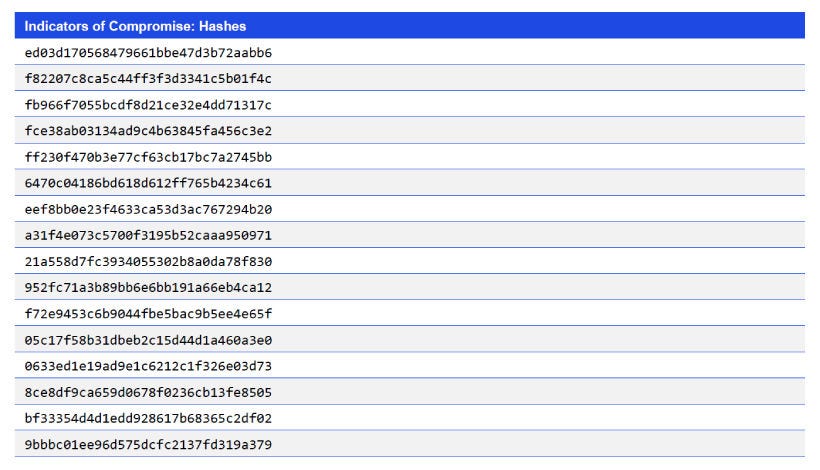

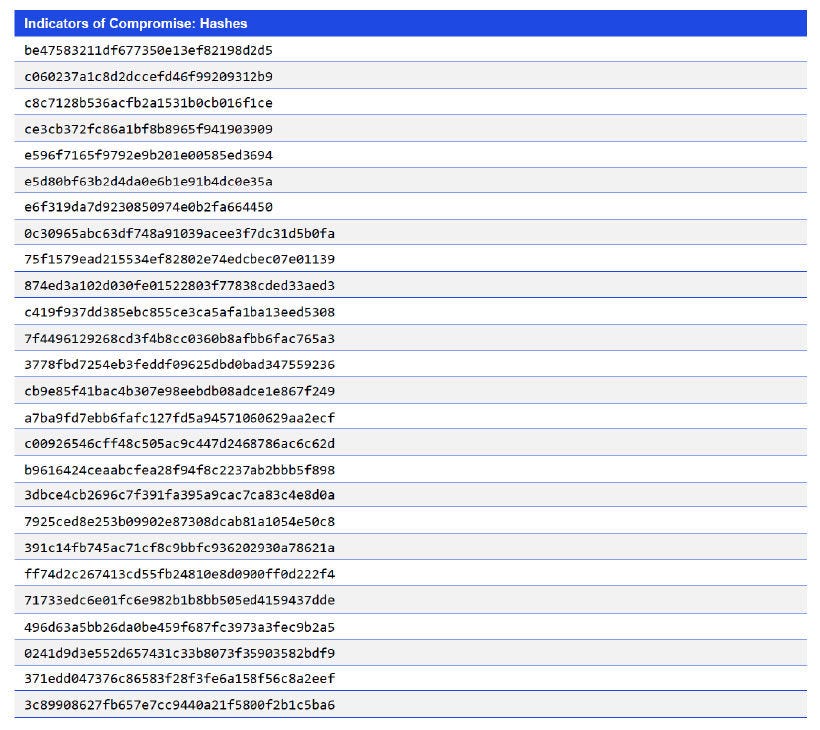

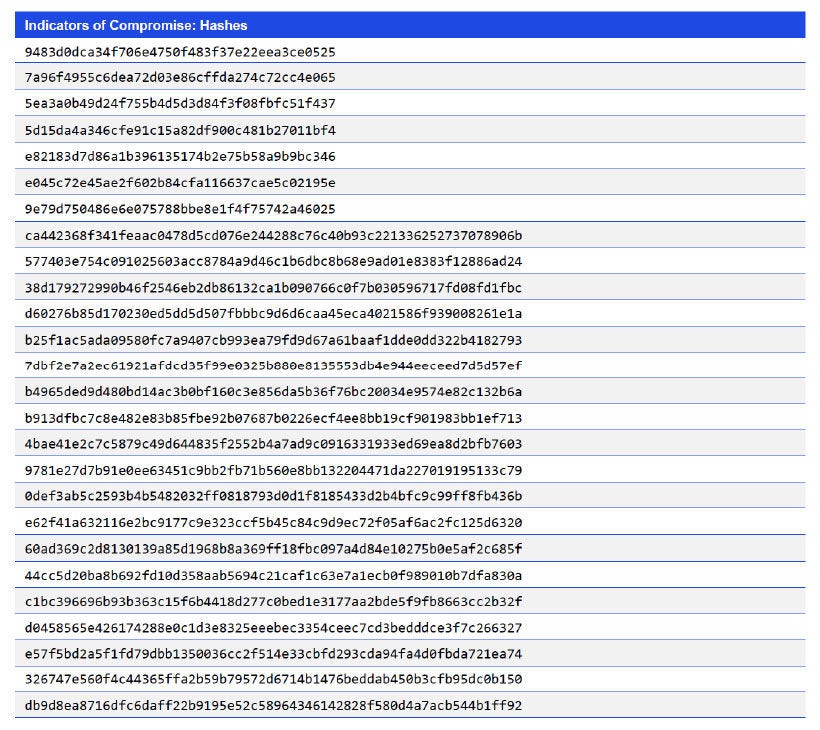

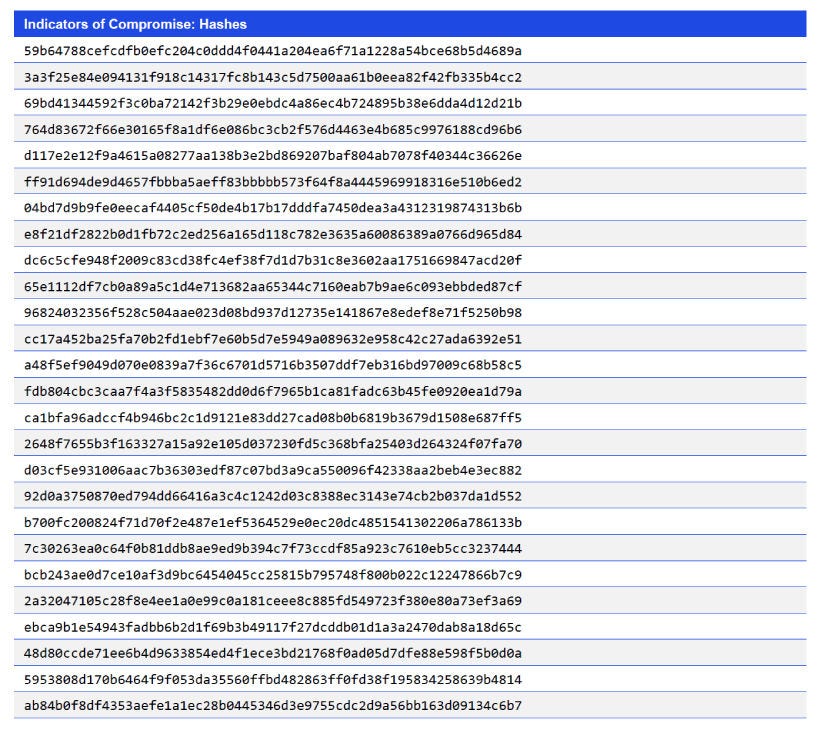

- 環境内のIoC(侵害の痕跡)を監視し、異常を特定する。

- Windows環境を最新の状態にパッチ適用し、多要素認証で保護する。

- 包括的かつ全方位的な脅威評価を実施し、死角や改善点を明らかにする。

Cyber Partisansとは

Cyber Partisansは2020年に登場した東欧拠点のハクティビストグループであり、政治的動機に基づくサイバー攻撃で知られています。彼らは主にベラルーシとウクライナの政府機関、重要インフラ、航空、交通分野および産業システムを標的とし、機密データの窃取やITシステムの破壊を目的としています。

さらに、彼らの戦術はますます高度化しており、ランサムウェア、破壊的なワイパー、そしてTelegramをコマンド&コントロールに利用するVasilekのような隠れたバックドアを含んでいます。

Cyber Partisansは通常、FortiClient VPNなどの正規ソフトウェアに偽装した悪意のあるインストーラーを含むフィッシングメールを通じて攻撃を開始します。このインストーラーは、復号キーを埋め込んだマニフェストファイルとともにDNSCat2バックドアをサイレントで展開します。

検知を回避するために、このマルウェアは動的なAPI名ハッシュ化とホスト固有の暗号化を使用し、標的システムでのみ有効化されます。これにより、サンドボックス環境での実行を防ぎ、フォレンジックの可視性を低下させます。

永続性は、不正なWindowsサービスを作成し、障害や再起動後に自動再起動することで確保されます。DNSCat2はポート53を介してコマンド&コントロールを管理し、暗号化通信を通じて正規のDNSトラフィックを模倣します。

アクセスを取得した後、アクティブなRDPセッションから盗まれた特権トークンを使用してVasilekバックドアが展開されます。これはTelegramボットを介してファイル探索、スクリーンショット、キーストロークの記録、システムメタデータの収集を行います。グループは、MimikatzのようなインメモリツールやPSExec、Metasploitなどのリモート実行ユーティリティを使用して横方向に拡散します。

さらに、ステルス性を維持しアクセスを拡張するために、Gostのような暗号化プロキシを展開し、しばしば侵害された内部ホストをリレーとして使用します。最後に、データを流出させ、Pryanikワイパーを展開してシステムを消去し、業務を妨害します。

Cyber Partisansによる自動化ツールと高度な回避戦術の使用は、ハクティビストの高度化を示しており、適応的な検知と対応戦略が求められます。

推奨される対策

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories 」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。