LARVA-208とは

LARVA-208(別名 Water Gamayun、EncryptHub)は、2024年6月にはじめて確認された高度な技術力を持つサイバー犯罪グループです。このグループは、RansomHubやBlackSuitを利用したランサムウェア攻撃に関与しており、金銭目的で世界中の600以上の組織を侵害したと考えられています。

活動はグローバル規模で、特定の地域に限定されず、金融、エンタープライズIT、重要インフラといった機密性や高価値データを扱う業界を標的とする傾向があります。

LARVA-208は、X、Telegram、Remote3といったプラットフォーム上でAIスタートアップを装い、Web3開発者を狙って偽の求人やポートフォリオレビューの招待を配布する手口にシフトしました。これは、以前VPNユーザを標的にしていたスミッシングやビッシングの手法からの大きな転換です。

標的は、Teampilot[.]aiを模倣したnorlax[.]aiなどの不正ドメインに誘導され、メールアドレスと招待コードの入力を求められます。これは、過去にVPNログインポータルを偽装した手法と類似しています。

さらに、標的は「ミーティング」に参加するよう促され、そこで実施される疑似オーディオチェックにより、Realtek HD Audio Driverが不足または古いと偽って報告されます。ユーザが修正のためにクリックすると、偽装された実行ファイルがダウンロードされ、埋め込まれたPowerShellコマンドがサイレント実行されます。このPowerShellスクリプトは、攻撃者が管理するSilentPrismインフラからFickle Stealerを取得します。

このインフラは、Luminous Mantisに関連するバレットプルーフホスティングサービス上に構築されており、過去にStealCやRhadamanthysといったマルウェアのカスタムローダで使用された手法を踏襲しています。

Fickle Stealerは、OSやハードウェアの詳細、インストール済みソフトウェア、位置情報やIPデータ、開発者の認証情報、ブラウザのCookie、パスワード管理ツール、暗号資産ウォレットの内容など、広範なテレメトリを収集します。

窃取したデータは、バレットプルーフホスティングされたC2(コマンド&コントロール)ドメインを介してSilentPrismに送信され、攻撃者によるリアルタイムアクセスや転売を可能にします。

LARVA-208がAIをテーマにした誘引や信頼性の高いプラットフォームを悪用する手口は、従来の防御策では不十分である可能性を示しており、フィッシングドメインやIoCを活用した脅威インテリジェンスの強化が必要です。

推奨される対策

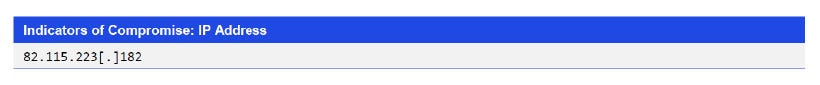

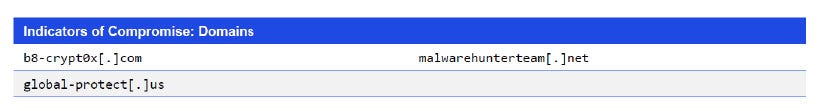

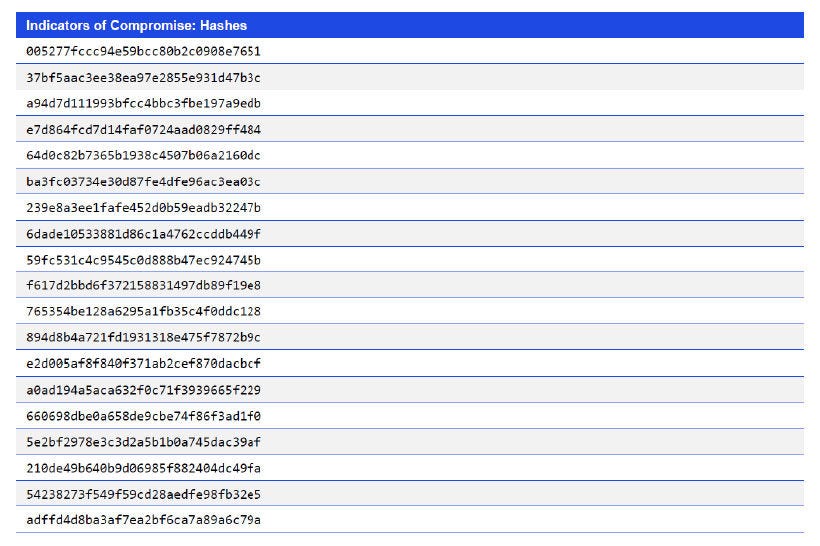

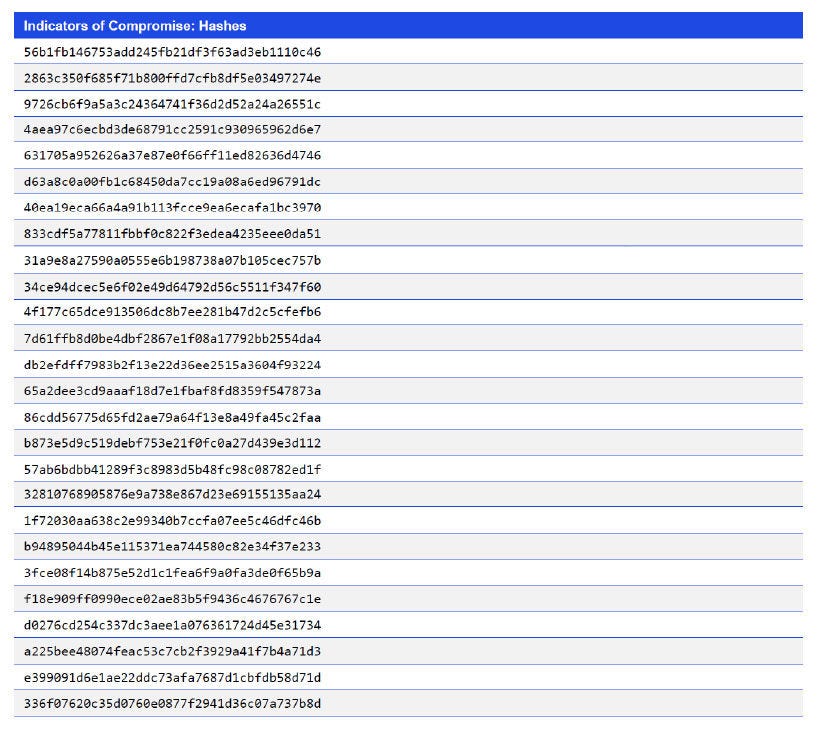

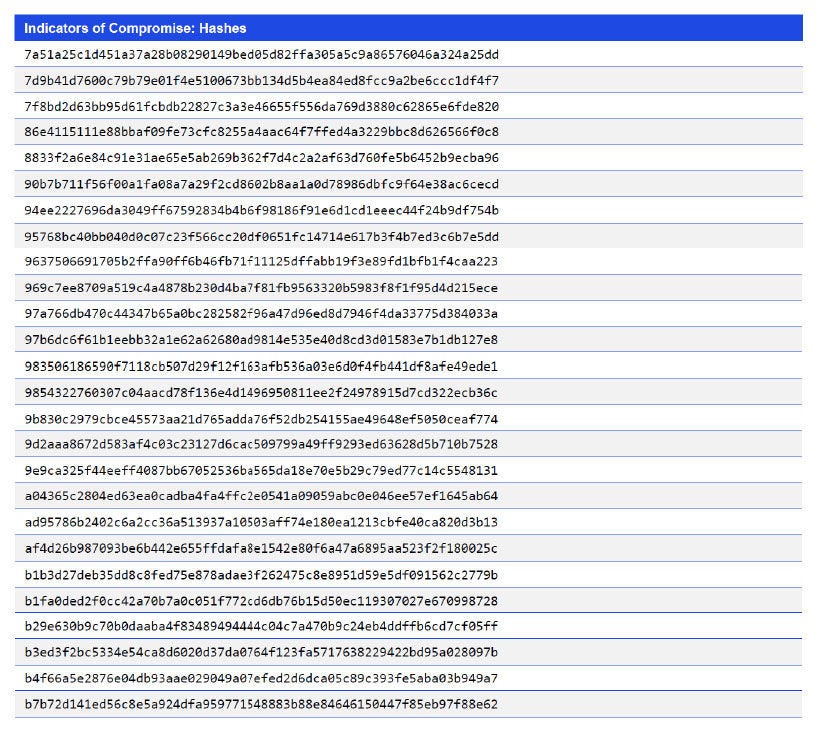

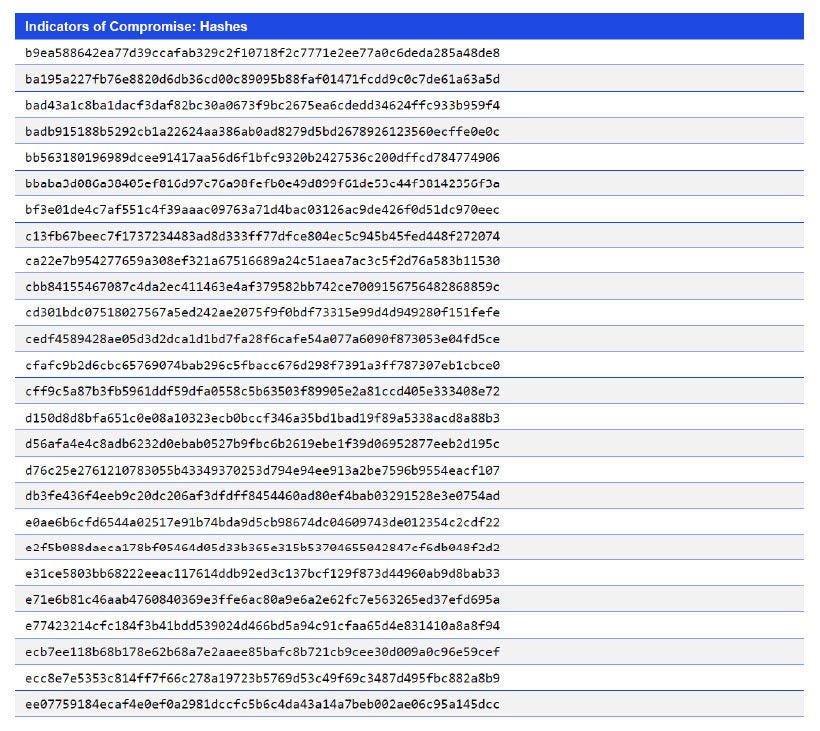

- 環境内でIoC(侵害の痕跡)を監視し、異常を特定する。

- Windows環境を最新の状態に保ち、多要素認証で保護する。

- 盲点や改善点を明らかにするため、包括的かつ全方位的な脅威評価演習を実施する。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。