APT35とは

APT35(別名 Charming Kitten、Phosphorus、Mint Sandstorm)は、少なくとも2014年以降活動しているサイバーグループで、戦略的な情報収集を目的とした長期的かつ高度なサイバー作戦を実施してきました。主な標的は、米国および中東地域の軍事、外交、政府機関に加え、メディア、エネルギー、防衛産業基盤(DIB)、ビジネスサービス、通信分野の組織です。

APT35は、機密システムへのアクセスを持つ標的に関するオープンソース情報を収集することから作戦を開始します。その後、説得力のある偽装人物を作成し、正規のドメインを偽装してスピアフィッシングや水飲み場攻撃を仕掛け、悪意あるOffice文書、ブラウザのエクスプロイト、または認証情報を窃取するポータルを配布します。

標的がこれらとやり取りすると、APT35は難読化されたPowerShellコマンドを展開し、ゼロデイまたは既知の脆弱性(n-day)を悪用して悪意あるコードを実行し、初期侵入を確立します。さらに、リモートアクセス型トロイの木馬(RAT)、ポストエクスプロイトツールをインストールし、クラウドトークンを操作して、レジストリキーやスケジュールタスクを利用した永続化を実現します。

認証情報は、キーロギング、ブラウザCookieの窃取、セッションハイジャック、メモリ上でのダンプを通じて収集され、権限昇格に利用されます。権限を獲得したAPT35は、RDPや盗まれた認証情報を用いてラテラルムーブメントを行い、ネットワーク分離を回避するためにトンネリングを使用します。

暗号化されたC2(コマンド&コントロール)チャネルにより、メール、キーストローク、文書からのデータを秘匿的に通信・持ち出しします。侵害されたアカウントは、内部操作やさらなるフィッシングに再利用され、インフラのローテーション、難読化されたペイロード、クリーンアップ機構が導入されることで、テイクダウンへの耐性を高めています。

APT35が採用する訪問者プロファイリングやなりすまし技術の戦略的利用は、サイバー脅威が高まっていることを示しており、警戒を強化する必要性を強調しています。

推奨される対策

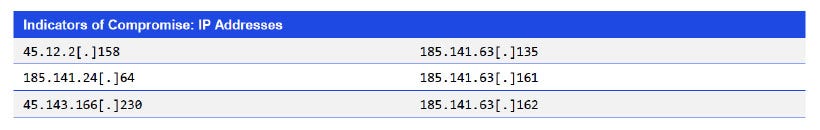

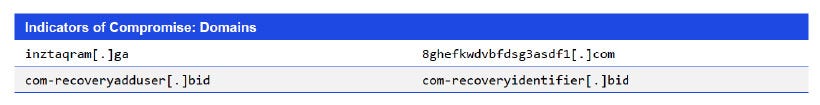

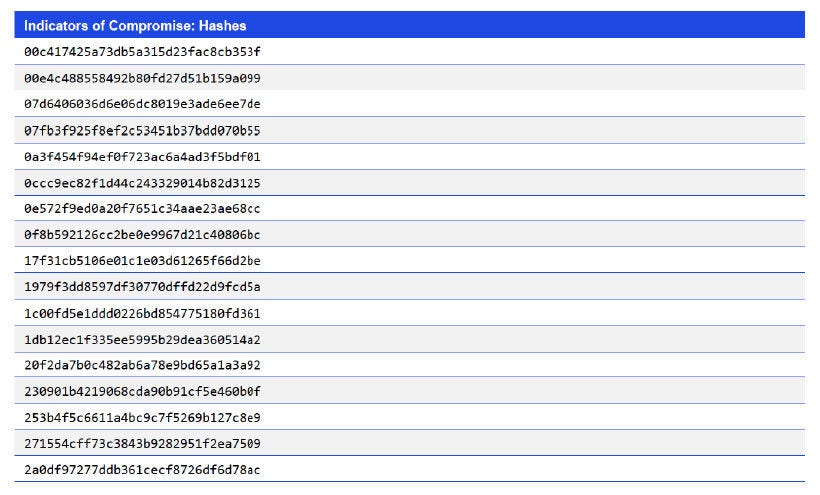

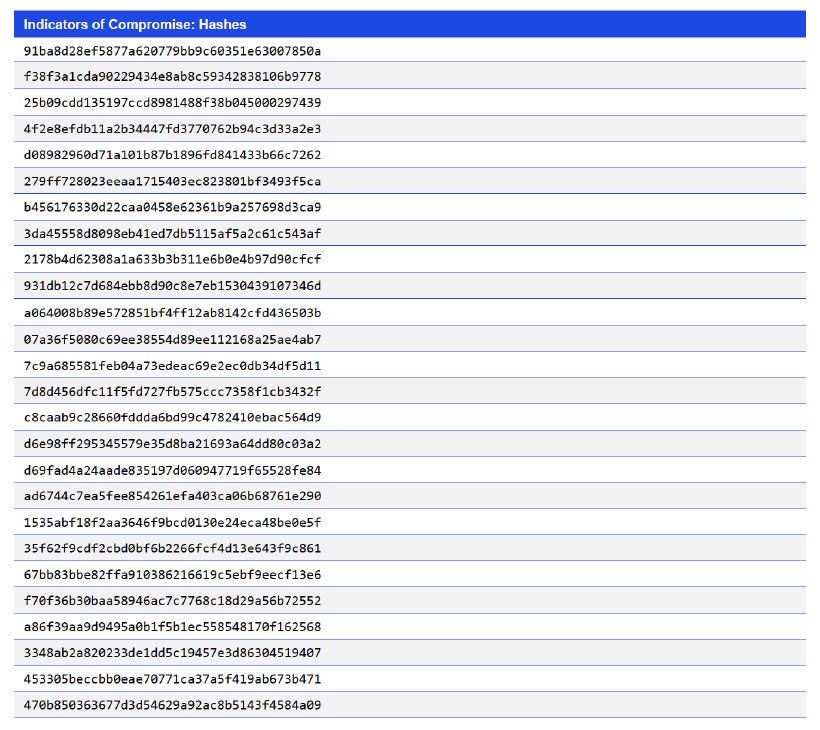

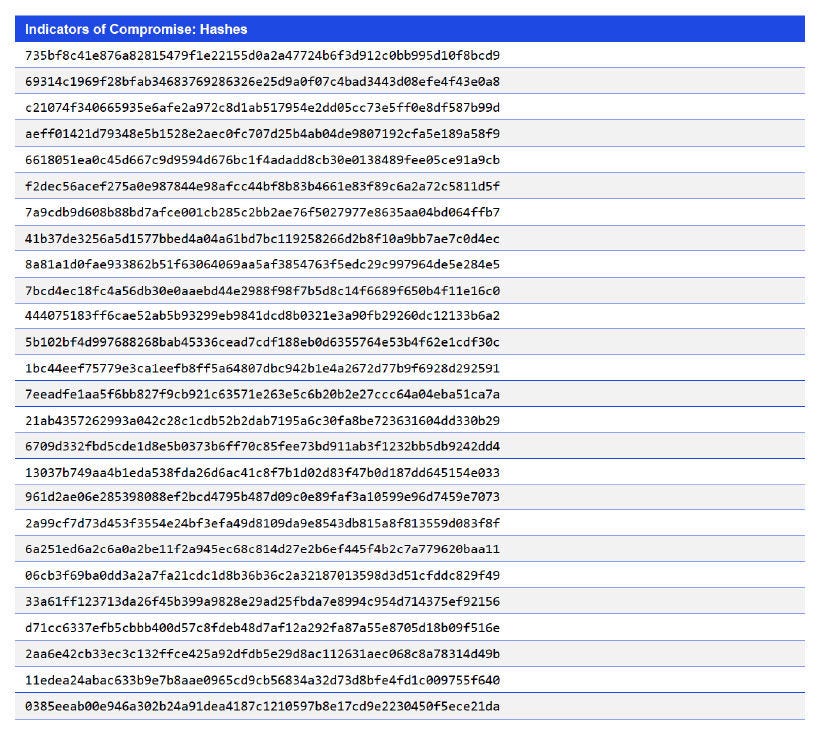

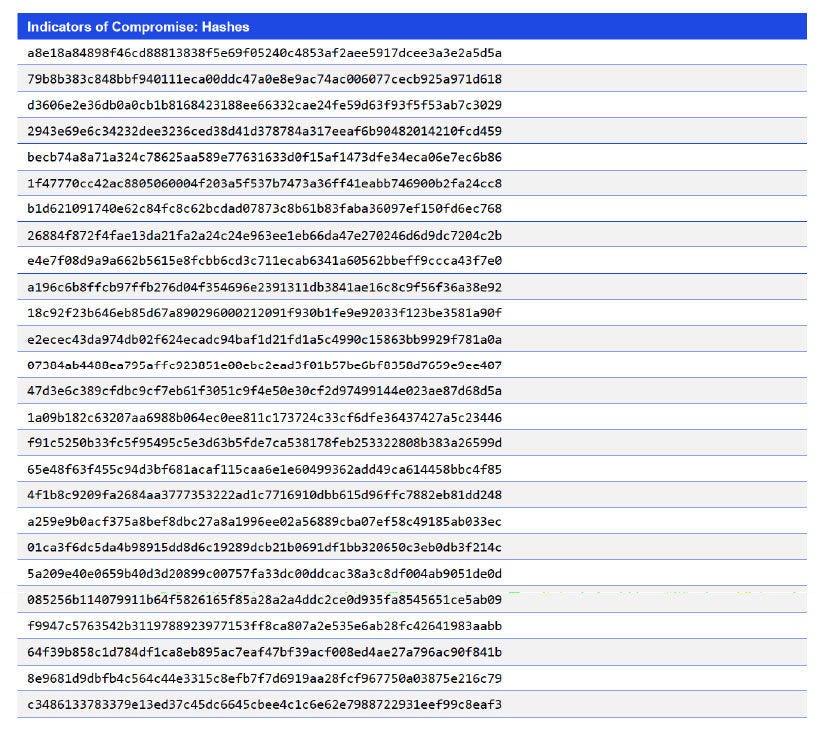

- 環境内でIoC(侵害の痕跡)を監視し、異常を特定する。

- Windows環境を最新の状態に保ち、多要素認証で保護する。

- 盲点や改善点を明らかにするため、包括的かつ全方位的な脅威評価演習を実施する。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories 」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。