Janela RATとは

Janela RATは、高度なRemote Access Trojan(RAT)で、2023年半ばにはじめて確認され、BX RATの改変版であると考えられています。

このマルウェアは、信頼できるプラットフォーム上にホストされた正規ソフトウェアを装った悪意あるインストールファイルを通じて拡散します。主にチリ、コロンビア、メキシコといった国々を標的とし、金融目的の脅威アクターによって、ラテンアメリカ全域の銀行、フィンテック、暗号資産関連セクターへの侵入に利用されています。

Janela RATは、正規ソフトウェアに偽装された悪意ある.MSIインストーラを、公開GitLabリポジトリにホストすることで配布されます。実行されると、このインストーラはGo、PowerShell、バッチで記述されたオーケストレーションスクリプトを用いて、多段階の感染プロセスを開始します。

これらのスクリプトは、RAT本体の実行ファイル、Chromiumベースの悪意あるブラウザ拡張機能、その他のコンポーネントを含むZIPアーカイブを展開します。バッチまたはPowerShellスクリプトは、ハードコードされたファイル名を使用してRAT実行ファイルを起動するコマンドを生成し、コア機能を開始します。

Goベースのアンパッカーは、パスワードで保護されたZIPファイルを抽出し、base64でエンコードされたC2(コマンド&コントロール)ドメインやリポジトリリストをデコードして、config.jsonファイルに書き込みます。

スクリプトは、インストール済みのChromiumベースのブラウザを特定し、その起動パラメータを変更して、悪意ある拡張機能をサイレントインストールします。この拡張機能はネイティブメッセージングホストを登録し、CollectRefresh関数を使用して、システム情報、Cookie、閲覧履歴、インストール済み拡張機能、タブのメタデータを収集し、URLパターンに基づいてRATのアクションをトリガーします。

Janela RATは、base64でエンコードされたドメインへの暗号化されたWebSocket接続を確立し、暗号化通信、動的なC2ローテーション、アイドル状態の挙動、難読化されたバイナリといった手法を駆使して、永続性を維持し、検知を回避します。

Janela RATによる高度な難読化と認証情報窃取の手法は、進化する金融サイバー脅威に対抗するための防御強化の緊急性を浮き彫りにしています。

推奨される対策

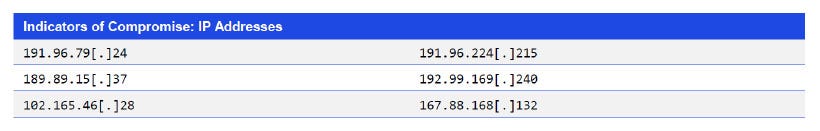

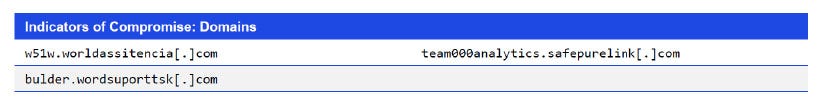

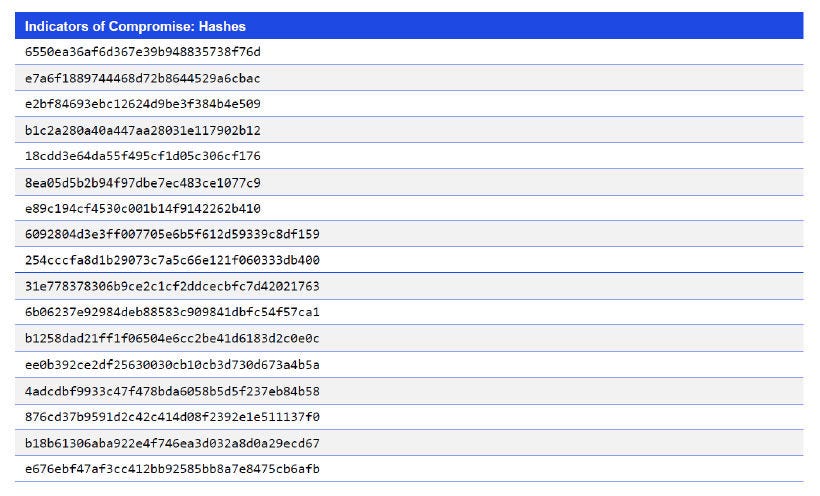

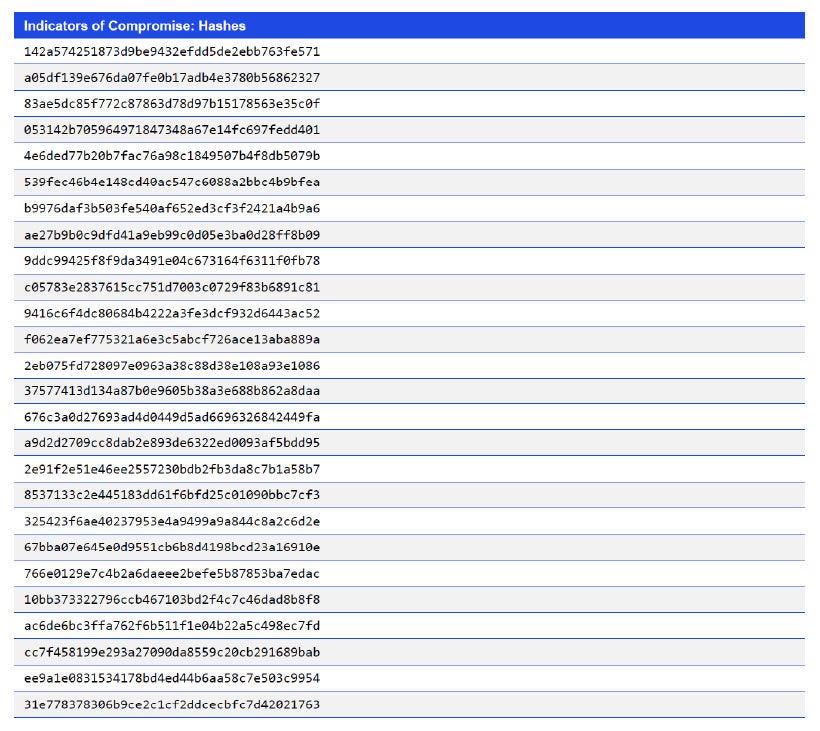

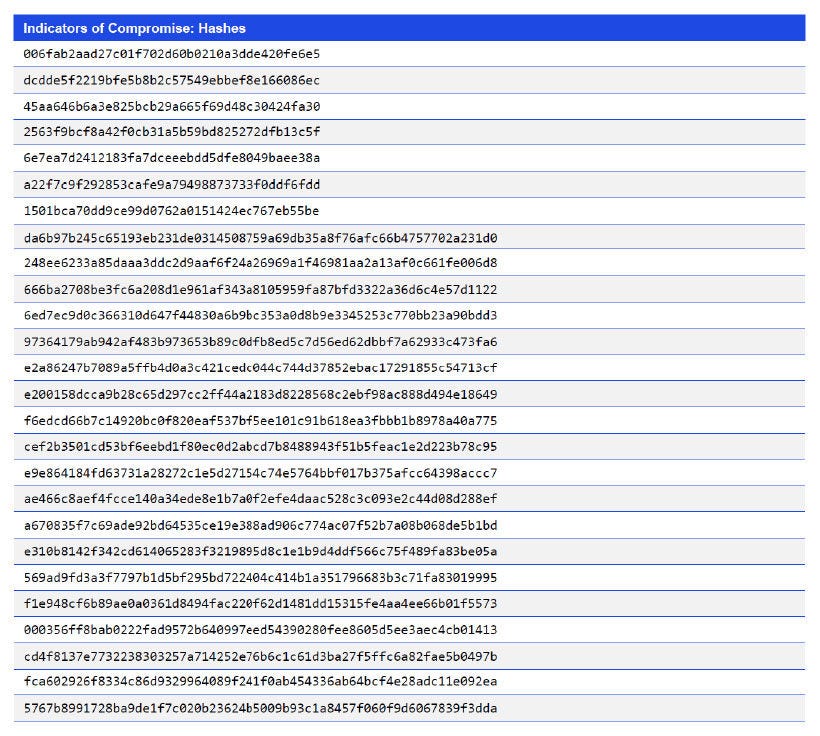

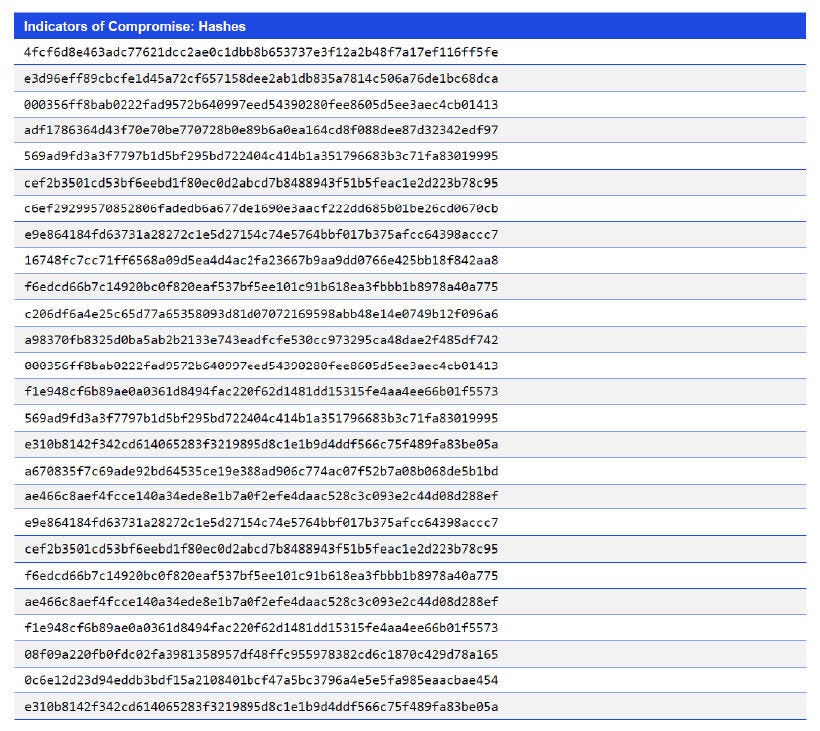

- 環境内でIoC(侵害の痕跡)を監視し、異常を特定する。

- Windows環境を最新の状態に保ち、多要素認証で保護する。

- 盲点や改善点を明らかにするため、包括的かつ全方位的な脅威評価演習を実施する。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。