RA Worldとは

RA Worldは、RA Groupのリブランド版と言われているランサムウェアで、「Emperor Dragonfly(別名 Bronze Starlight)」とも関係があるとされています。2023年半ば以降、RA Worldは欧州、米国、インド太平洋地域を中心に世界規模でサイバー攻撃を展開しており、標的には製造業、金融、医療、サプライチェーンといった戦略的産業が含まれ、特にインド、韓国、台湾、タイなどが狙われています。

初期侵入は、Windowsドメインコントローラの侵害やActive Directory環境への特権アクセスを獲得することで実現されます。攻撃者はSYSVOLディレクトリに悪意あるファイルを配置し、グループポリシーオブジェクト(GPO)を利用して、ドメインに参加しているシステム全体にファイルを配布し、コマンドを実行します。

さらに、グループポリシーを改変してPowerShellスクリプトの実行を許可し、Stage1.exeを管理者権限で起動してネットワークをスキャンし、ドメインコントローラを検出するとともに、過去の感染を示すFinish.exeや除外対象を示すExclude.exeといったマーカーファイルを確認します。マーカーが見つからない場合、SYSVOL共有からStage2.exeと暗号化された設定ファイル(pay.txt)が配布され、ローカルで実行されます。

永続化は、ブート構成データを改変してセーフモードでの起動を強制し、さらにMSOfficeRunOncelslsという悪意あるサービスを作成することで確保されます。

Stage2.exeは、Base64とAESを用いてpay.txtを復号し、Stage3.exeを実行します。このStage3.exeはBabukをベースにしたランサムウェアペイロードで、ファイルを暗号化し、身代金要求メモを配置します。最終段階では、Finish.exeをドロップし、重複感染を防ぐためのミューテックスを作成し、実行痕跡を削除し、レジストリキーを書き込んで制御を維持します。

RA Worldの多段階攻撃、二重恐喝戦術、そして脆弱性悪用の急増は、積極的な防御と明確なインシデント対応計画の必要性を示しています。

推奨される対策

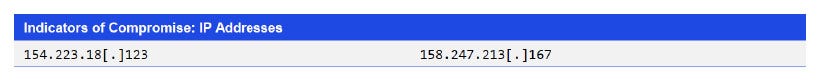

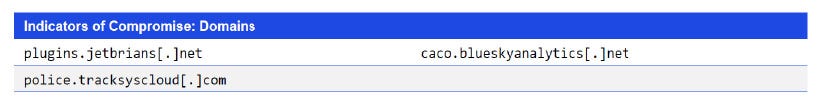

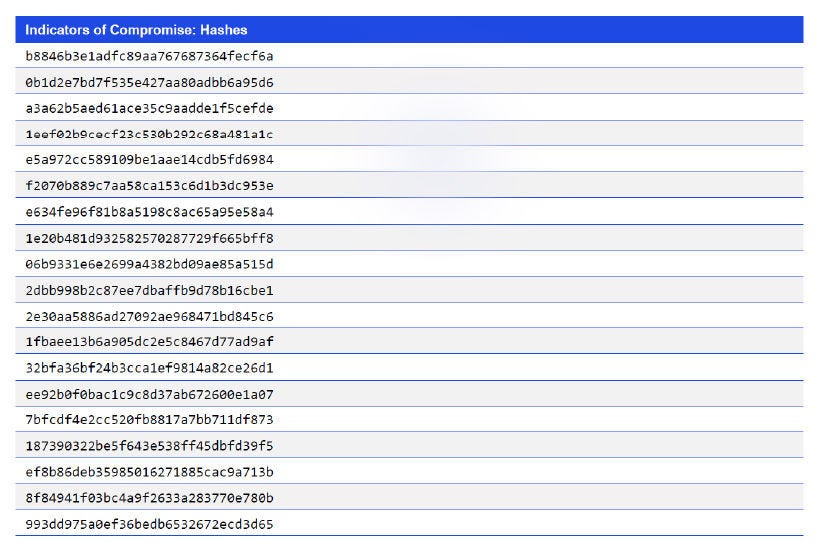

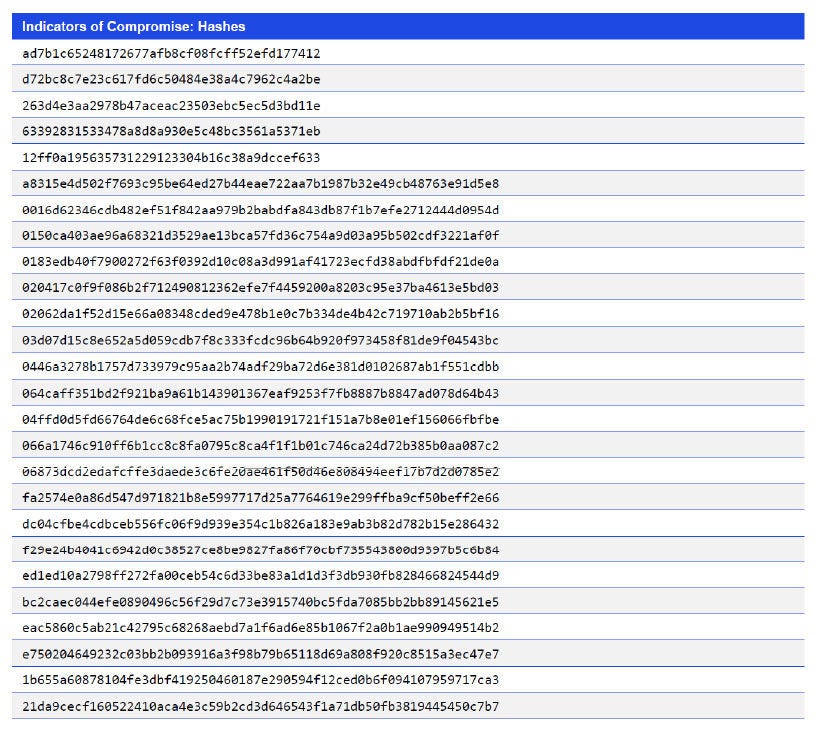

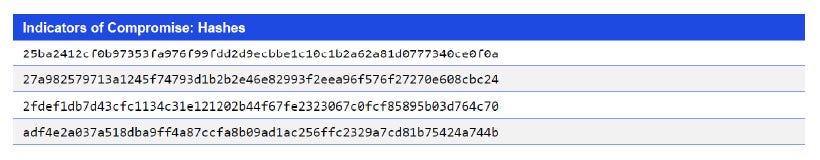

- 環境内でIoC(侵害の痕跡)を監視し、異常を特定する。

- Windows環境を最新の状態に保ち、多要素認証で保護する。

- 盲点や改善点を明らかにするため、包括的かつ全方位的な脅威評価演習を実施する。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories 」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。