JSCEAL とは

JSCEALは高度なマルウェアであり、少なくとも2024年3月以降活動しており、主に暗号資産取引アプリケーションの利用者を標的としています。

これは、V8 JavaScriptエンジンのあまり知られていない機能であるコンパイル済みJavaScript(JSC)ファイルを使用してコードを難読化し、静的解析を回避することで、きわめて低い検出率を実現しています。

この攻撃活動は特にヨーロッパ全域で大規模かつ広範囲に及んでおり、数千件の悪意ある広告が数百万回の閲覧を生み出しています。

初期アクセスは、暗号資産や金融サービスをテーマにしたソーシャルメディア上のマルバタイジングを通じて行われ、ユーザを偽のウェブサイトにリダイレクトし、悪意あるMSIインストーラーのインストールを促します。このMSIは複数のDLLを展開し、localhost:30303上にローカルHTTPサーバを設定します。

そして、ウェブサイトのJavaScriptはPOSTリクエストを介してプロセスを監視します。いずれかのコンポーネントが失敗すると、感染は停止します。活動を偽装するために、インストーラーはmsedge_proxy.exeを使用して正規に見えるウェブサイトを起動し、ユーザの疑念を軽減します。

DLLモジュールは受信したPOSTデータを解析し、システムのフィンガープリンティングを実行し、PowerShellバックドアを起動してシステム情報や被害者のメタデータを攻撃者のC2(コマンド&コントロール)サーバに流出させます。

システムに価値があると判断されると、最終ペイロード「JSCEAL」がNode[.]jsとbuild[.]zipを使用して展開・実行され、幅広いポストエクスプロイト機能を可能にします。JSCEALはローカルプロキシを確立し、被害者のウェブトラフィックを傍受・操作することで、リアルタイムの中間者攻撃(AitM)を実現します。

さらに、JSCEALは認証情報、クッキー、保存されたパスワード、Telegramセッション、キーストローク、スクリーンショット、暗号資産ウォレットデータを窃取し、完全なリモートアクセス型トロイの木馬(RAT)として持続的なアクセスを維持します。

JSCEALによるJSCペイロードと偽装技術の使用は、脅威の増大を示しており、ますます巧妙化する攻撃手法に対抗するために高度なランタイム解析の必要性を強調しています。

推奨される対策

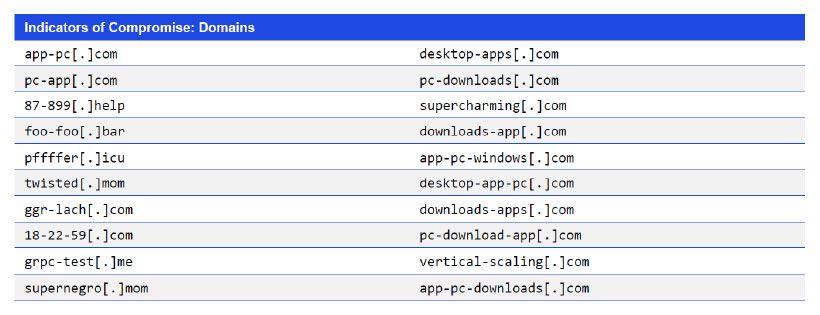

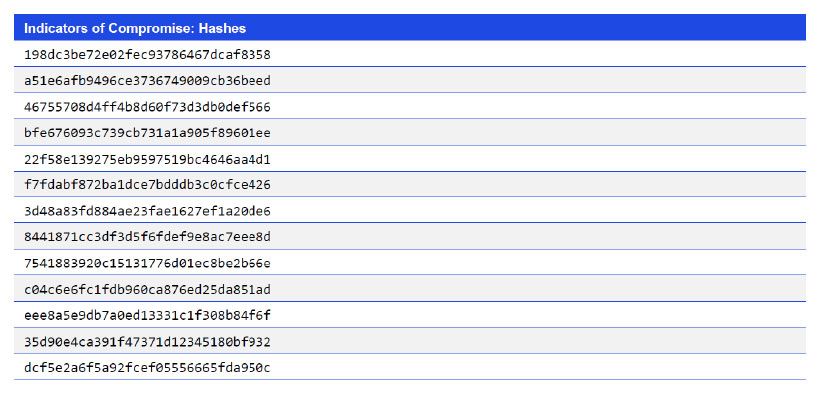

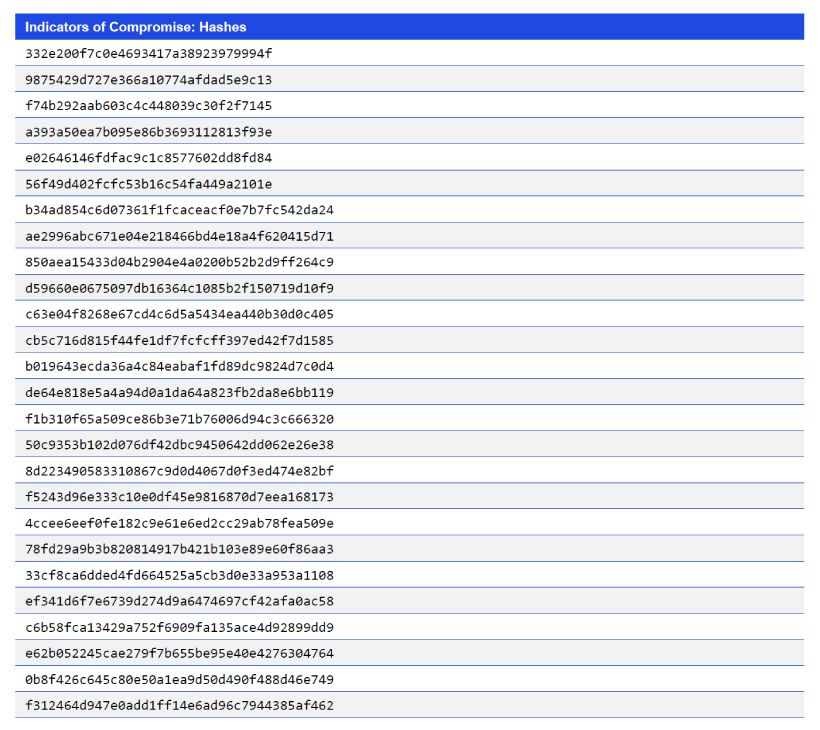

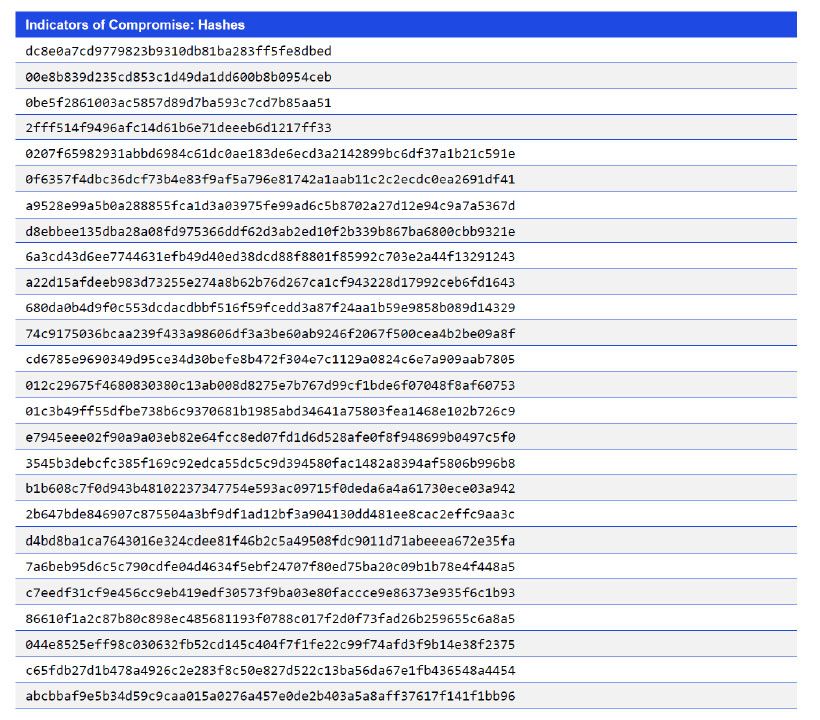

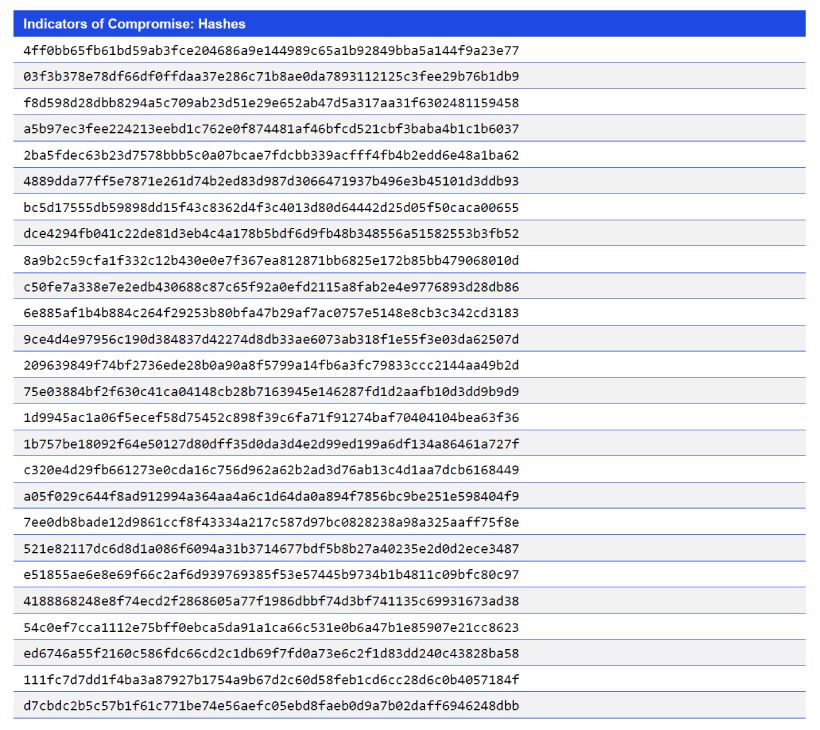

- 環境内のIoC(侵害の痕跡)を監視し、異常を特定する。

- Windows環境を最新の状態にパッチ適用し、多要素認証で保護する。

- 包括的かつ全方位的な脅威評価を実施し、死角や改善点を明らかにする。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。