XDSpyとは

XDSpyは、2011年から活動しているサイバースパイ脅威アクターであり、東ヨーロッパおよびロシアの政府機関、特に経済および地域開発に関与する組織を標的としていることで知られています。

2025年3月時点で、彼らは活動を強化しており、複数段階の攻撃チェーンを用いてデータ窃取ツールを展開し、侵害されたシステムへの永続的なアクセスを維持しています。彼らのインフラはロシアをテーマにしたドメインを特徴とし、 回避的なリダイレクト技術を活用して検知を回避しており、これは長年にわたる戦術と一致しています。

XDSpyは、悪意ある.LNKファイルを含むZIPファイル付きのスピアフィッシングメールを通じて拡散します。彼らは、偽装されたPDFとZIPファイルを用いてユーザーを騙し、開封時にマルウェアを静かに実行させます。

シェルコマンドがjsc.exeを呼び出し、悪意ある.NETベースのJavaScriptをコンパイルし、DeviceMetadataWizard.exeを利用してETDownloaderというDLLをサイドローディングします。このDLLはConfuserEx2とXOR技術で難読化されており、検知を回避します。

永続性を維持するために、スタートアップフォルダにバッチファイルを配置し、ユーザーの注意をそらすためにダミーのPDFを開きながら、XDigoという高度な第2段階ペイロードを取得します。XDigoはステルス性の高いGoベースのバックドアであり、解析を回避し、機密ファイル、クリップボードデータ、スクリーンショットを窃取し、それらをAES-256-GCMで暗号化してHTTPS経由でランダムなファイル名を使って送信します。

彼らのC2(コマンド&コントロール)はRSA-OAEPおよびRSA-PSSで保護されており、インフラにはリダイレクト技術、CDNサービス、Let’s EncryptのSSLが活用されています。

IPの再利用、Windowsのネイティブツールの使用、デコイの展開、マルウェアの継続的な更新を通じて、ステルス性と適応性の高いスパイ活動を維持しています。

XDSpyのゼロデイ脆弱性の悪用と多段階ペイロードによる著しい進化は、サイバースパイ活動に対抗するためのエンドポイント監視とユーザー意識の重要性を浮き彫りにしています。

推奨される対策

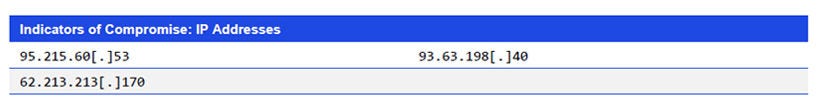

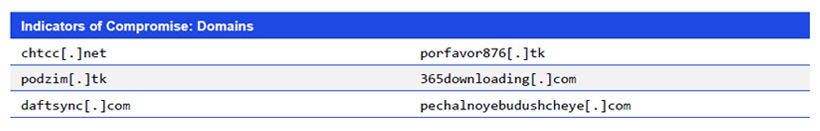

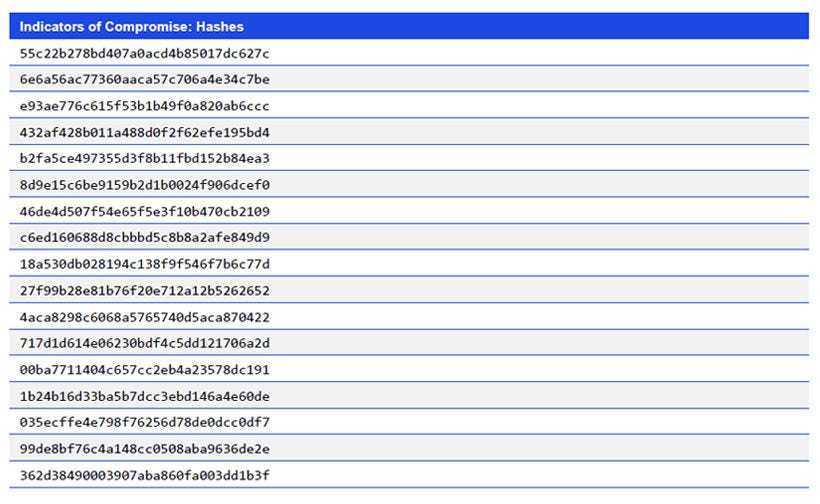

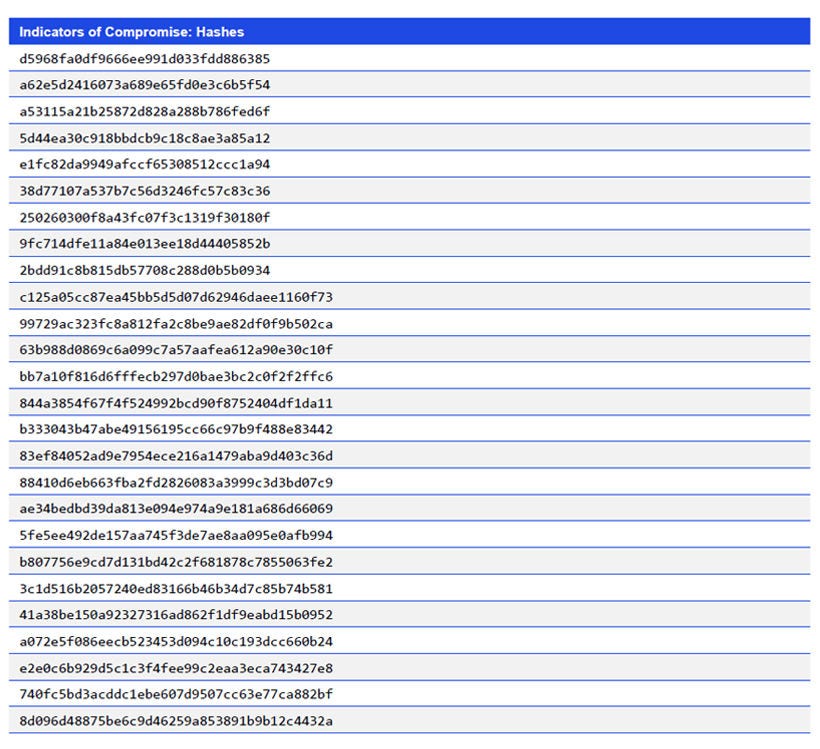

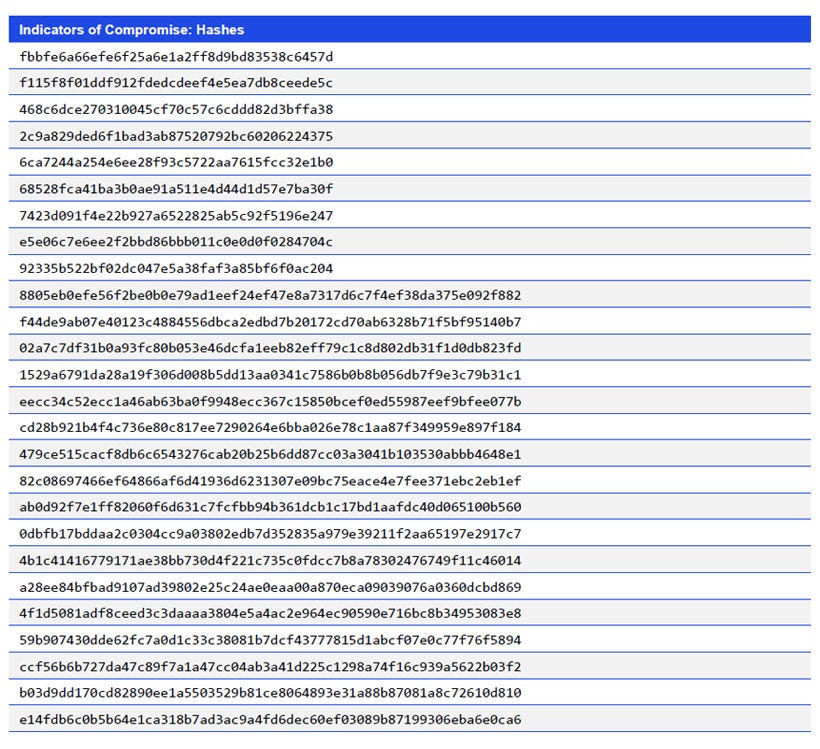

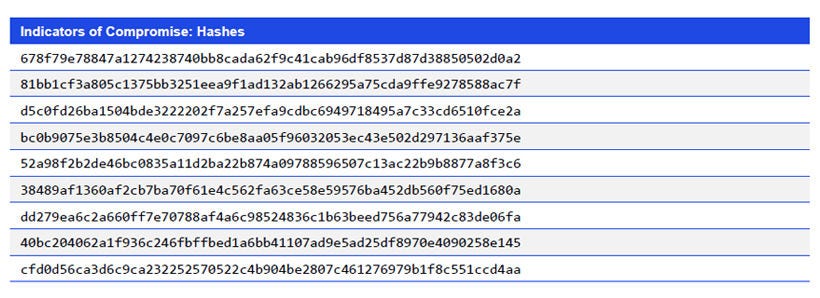

- 自社環境におけるIoC(侵害の兆候)を監視し、異常を早期に検知する。

- Windows環境を最新の状態に保ち、多要素認証(MFA)を導入して保護を強化する。

- 包括的な脅威評価(フルスペクトラムアセスメント)を実施し、盲点や改善点を洗い出す。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。