EDDIESTEALERとは

EDDIESTEALERは、Rustで開発された情報窃取型マルウェアであり、複数のプラットフォームに対応しながら、主にWindowsシステムを標的としています。

セキュリティ対策が不十分なデバイスを狙い、認証情報、ブラウザデータ、暗号資産ウォレットなどの機密情報を窃取するだけでなく、追加のマルウェアを密かに配信するローダとしても機能します。

このマルウェアは複数の感染経路を活用するマルチベクター型アプローチを採用しており、システム侵害の成功率を高めています。

攻撃は、難読化されたJavaScriptをホストする侵害済みウェブサイトへのアクセスから始まり、ユーザを騙すためにGoogle風の偽CAPTCHAページが表示されます。この偽CAPTCHAは、悪意のあるPowerShellコマンドをユーザのクリップボードにコピーし、「ファイル名を指定して実行」ダイアログで手動実行するよう誘導します。

このコマンドは、攻撃者が管理するドメインから**難読化されたJavaScriptペイロード(gverify.js)**をダウンロードして静かに実行し、cscriptをサイレントモードで起動します。その後、最終的なEDDIESTEALERマルウェアがダウンロードされ、Downloadsフォルダにランダムなファイル名で保存された後に実行されます。

EDDIESTEALERは、Chromiumベースのアプリケーションにおけるアプリバインド型暗号化を回避するため、ChromeKatzのRust改良版を使用し、必要に応じて非表示のブラウザインスタンスを起動してメモリにアクセスします。収集されたデータは暗号化され、HTTP POSTリクエストを通じてC2(コマンド&コントロール)サーバに送信されます。新しい亜種では、まずCPU情報、GPU、実行中のプロセスなどのホストプロファイル情報を送信する機能も追加されています。

EDDIESTEALERは、認証情報、ブラウザデータ、暗号資産ウォレットの内容、メッセージングアプリのデータなどの機密情報を収集します。また、サンドボックス検出、ミューテックスによる排他制御、NTFS代替データストリーム(ADS)を用いた自己削除、カスタムWinAPI解決などの解析回避機能も備えています。

EDDIESTEALERの高度な戦術は、堅牢なエンドポイントセキュリティと積極的な脅威インテリジェンスによる防御の重要性を強く示しています。

推奨される対策

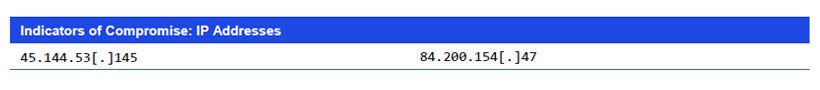

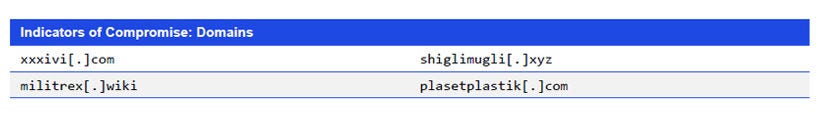

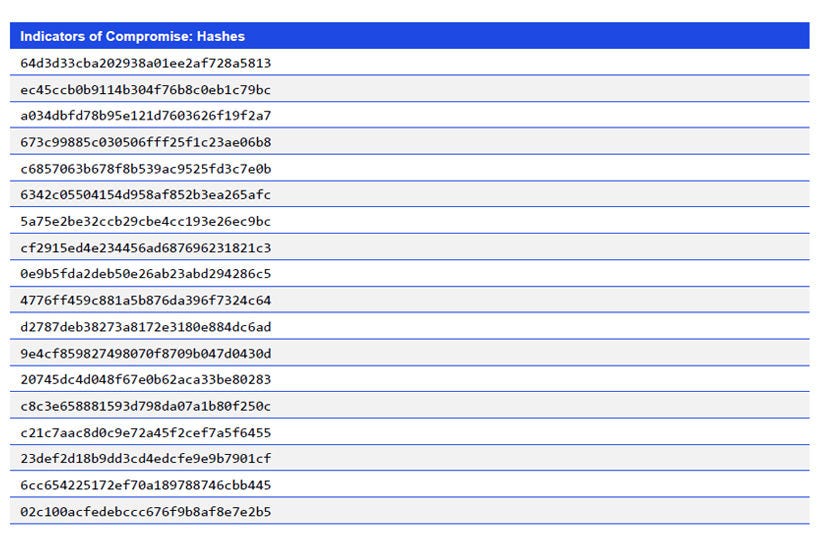

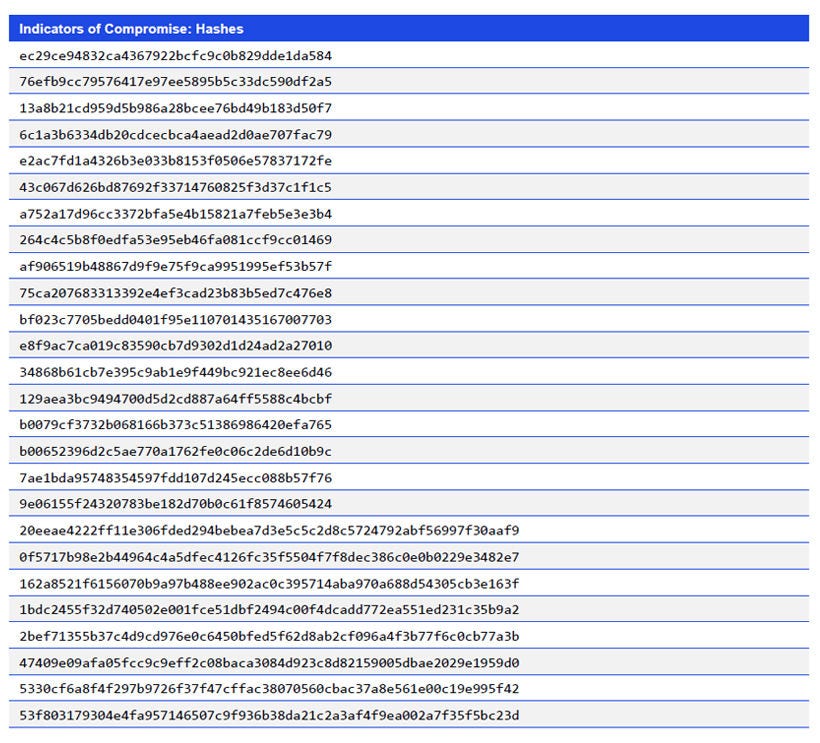

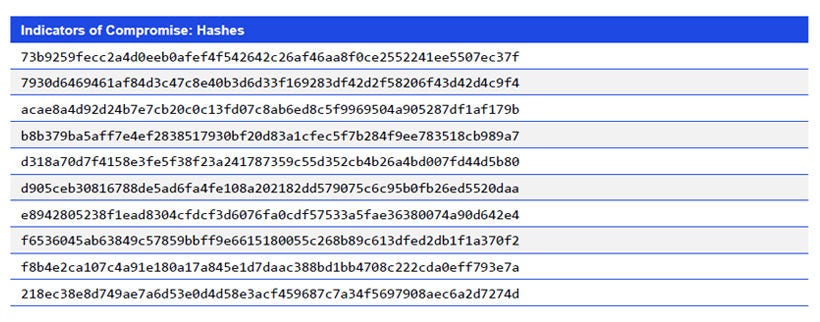

- 自社環境におけるIoC(侵害の兆候)を監視し、異常を早期に検知する。

- Windows環境を最新の状態に保ち、多要素認証(MFA)を導入して保護を強化する。

- 包括的な脅威評価(フルスペクトラムアセスメント)を実施し、盲点や改善点を洗い出す。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。