Earth Kurmaとは

Earth Kurmaは、少なくとも2020年11月から活動している高度持続的脅威(APT)グループで、標的型のサイバースパイ活動を展開しています。

このグループは、カスタムマルウェア、ルートキット、DropboxやOneDriveなどのクラウドサービスを用いたステルス性の高いデータ窃取を特徴としており、独自のインフラ、ツール群、作戦ペースを持つ点で他のAPTとは一線を画しています。

主な標的は東南アジアの政府機関および通信事業者であり、フィリピン、ベトナム、タイ、マレーシアでの活動が確認されています。

初期アクセスの手法は特定されていませんが、侵入後にはICMPinger、NBTScan、LADON、WMIHACKER、FRPCなどのツールを使用して、内部偵察、ホスト探索、横展開を行います。

これらのツールは難読化されたリフレクティブローディング型バイナリとして実行され、ICMPプロービング、WMIやSMBコマンド、FRPCによるリモートトンネリングを通じてステルス性の高いピボットを実現します。

認証情報の窃取には、KMLOGというカスタムキーロガーが使用され、出力は偽のZIPヘッダーで隠蔽されAppDataディレクトリに保存されます。永続化は、DUNLOADER、TESDAT、DMLOADERなどのメモリ上ローダによって実現され、rundll32.exe、SwitchToFiber、メモリデコードを通じてペイロードが実行されます。

カーネルレベルのルートキット(MORIYA、KRNRAT)は、トラフィックのインターセプト、AES復号化されたペイロードのsvchost.exeへのインジェクション、システムコール列挙やIOCTLによる痕跡の隠蔽を通じて、隠密性の高いアクセスを維持します。TESDATは、改変された文書(.pdf、.doc、.xls、.ppt)を収集し、ホスト名付きのパスワード保護されたパッケージにアーカイブします。

データは、SIMPOBOXSPYを通じてDropboxへ、ODRIZを通じてOneDriveへ送信され、トークンやファイル名パターンを用いて検知を回避します。ファイルはSYSVOLに一時保存され、DFSR(分散ファイルシステムレプリケーション)を通じて冗長化されます。

Earth Kurmaのステルス性の高い戦術とクラウドベースのデータ窃取は、ネットワークのセグメンテーション、クラウド環境の監視、メモリベースの高度な脅威検知の必要性を強く示しています。

推奨される対策

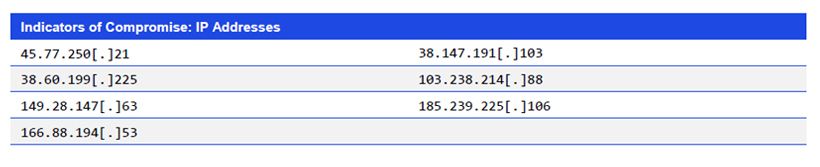

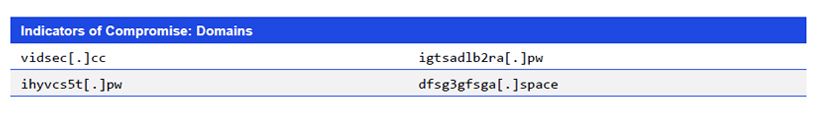

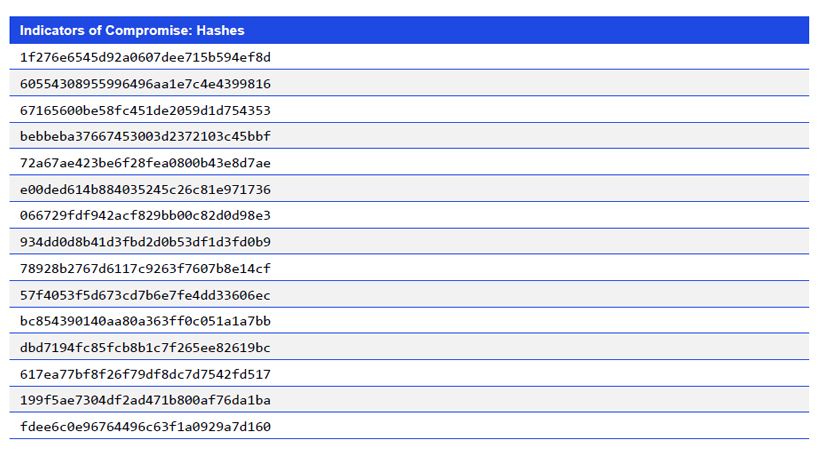

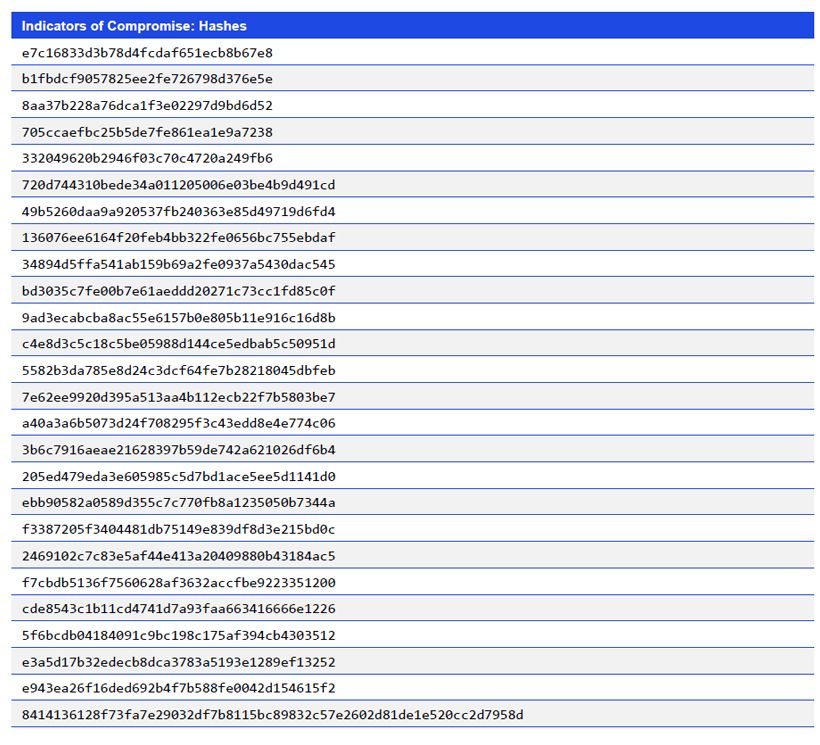

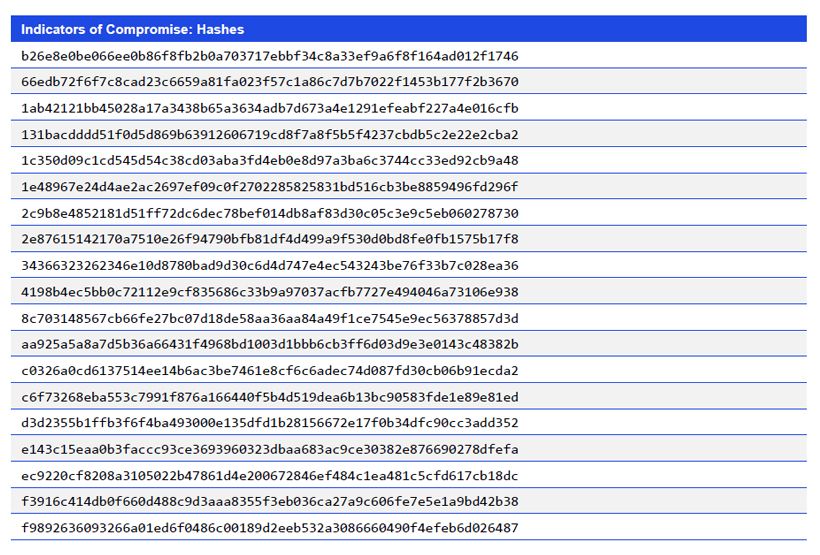

- 自社環境におけるIoC(侵害の兆候)を監視し、異常を早期に検知する。

- Windows環境を最新の状態に保ち、多要素認証(MFA)を導入して保護を強化する。

- 包括的な脅威評価(フルスペクトラムアセスメント)を実施し、盲点や改善点を洗い出す。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories 」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。