XWormマルウェアとは

XWormマルウェアは2022年に初めて確認され、主にリモートアクセス型トロイの木馬(RAT:Remote Access Trojan)として機能します。検知を巧妙に回避しながら、金銭にかかわる情報、パスワード、暗号資産ウォレットのデータなどの機密情報を収集する機能を備えています。

XWormには以下のような機能があります。

- キーストロークの記録

- ウェブカメラや音声入力のキャプチャ

- プラグインの削除

- DDoS攻撃の実行

XWormが標的としている国には、イギリス、スペイン、ロシア、ウクライナ、インド、アメリカ、ドイツが含まれています。

初期アクセスの手法は明確ではありませんが、悪意のある添付ファイル付きのフィッシングメールによるものと考えられています。被害者が請求書を装ったLNKファイルを開くと、隠されたPowerShellコマンドが実行され、バッチファイルがバックグラウンドでコピー・実行されます。このバッチファイルは、ブラウザで偽の税金請求書(PDF)を開いてユーザーの注意をそらしつつ、PowerShellで悪意あるZIPファイルをダウンロードします。

そのZIPファイルには、Pythonのセットアップファイルとスクリプトが含まれており、被害者のダウンロードフォルダに展開されます。展開されたPythonスクリプトは、Base64とRC4暗号(バードコードされたキー付き)を使って埋め込まれたシェルコードを復号します。

スクリプトはVirtualProtectを利用してメモリの権限を変更し、復号されたシェルコードを新たに起動したnotepad.exeプロセスにインジェクションします。シェルコードは非同期プロシージャコール(APC)を使用して実行され、悪意のあるコードが実行されます。

このシェルコードにはキーロギング機能を持つXloggerモジュールが含まれており、ユーザーの操作を監視しながら、収集したデータをC2(コマンド&コントロール)サーバーにデータを送信します。

また、XWormはレジストリ設定やスタートアップ構成を変更することで永続性を確保し、システム再起動後もアクセス可能な状態を維持します。

推奨される対策

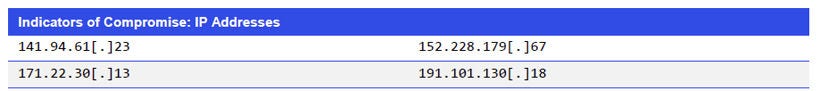

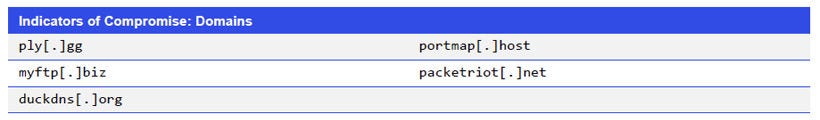

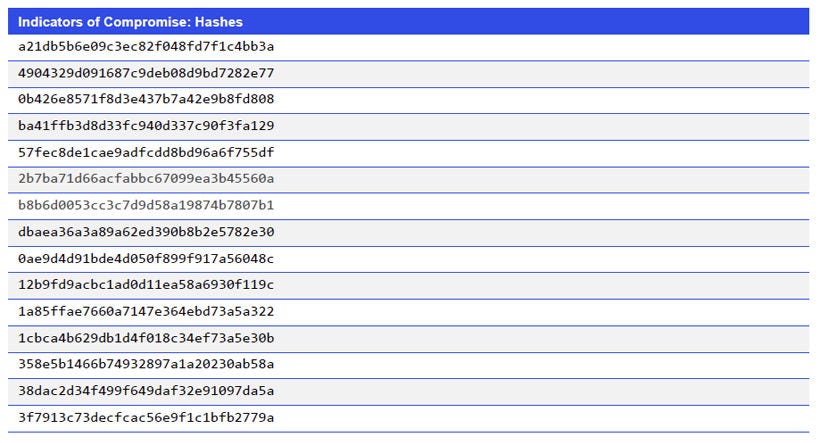

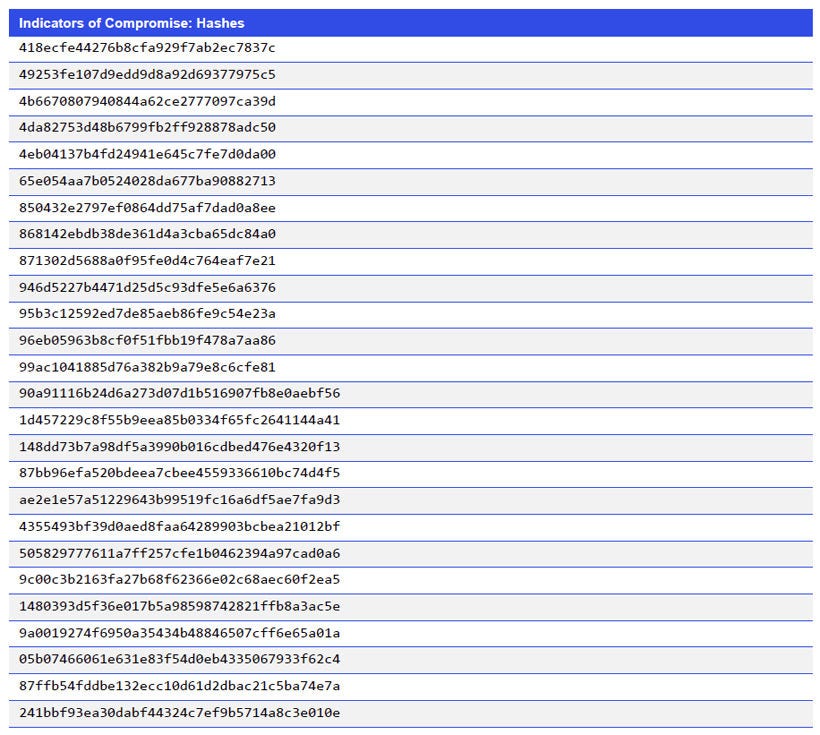

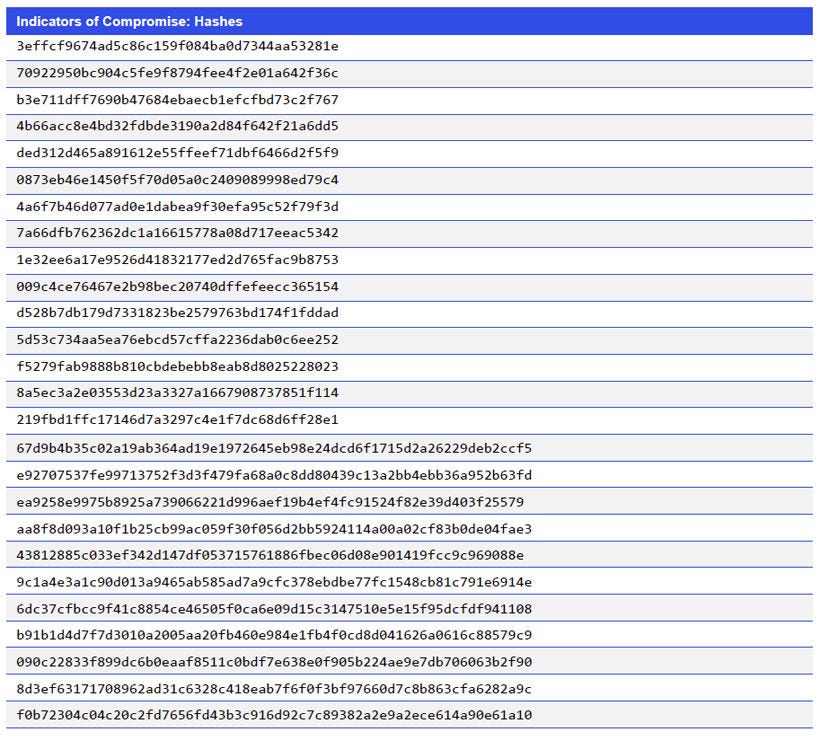

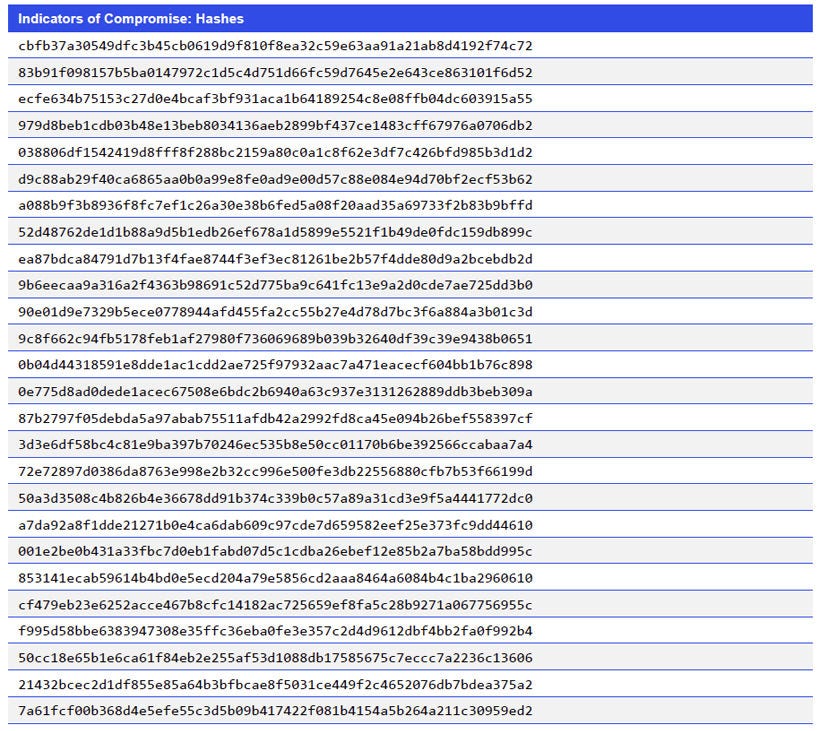

- IoC(侵害の痕跡)を監視し、異常を早期に検知する。

- Windows環境を最新の状態に保ち、 多要素認証(MFA)を導入する。

- 包括的な脅威評価を実施し、見落としや改善点を洗い出す。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。