FICORAとは

FICORAは、Miraiをベースにしたボットネットの亜種であり、古いD-Linkルーターの脆弱性を悪用して自己増殖を行います。このマルウェアは複数の国を標的としており、北米、南米、ヨーロッパ、アジア、アフリカといった広範囲にわたる無差別攻撃であることが示されています。

特定の業界や組織を狙ったキャンペーンとは異なり、FICORAの活動は、悪意ある操作に利用するために感染デバイスのネットワークを拡大することを目的としている機会主義的なアプローチを示しています。

FICORAは、D-LinkルーターのHNAPインターフェースを介したリモートコード実行(RCE)の脆弱性を悪用して初期アクセスを獲得します。攻撃者はこのアクセスを利用して「multi」という名前のシェルスクリプトを展開します。このスクリプトはマルウェアをダウンロード・実行し、その後自身を削除して痕跡を消去します。

このスクリプトは、wget、ftpget、curl、tftpなど複数のダウンロード手段でマルウェアのバイナリファイルを取得します。実行前に、マルウェアと同じファイル拡張子を持つすべてのプロセスを終了させ、競合を防ぎます。ダウンロードされたマルウェアは、arc、arm、i686、mips、powerpc、sparcなど、複数のLinuxアーキテクチャ向けにコンパイルされており、広範な互換性を確保しています。設定情報はChaCha20アルゴリズムで暗号化され、C2(コマンド&コントロール)ドメインや一意の識別子といった重要なデータが格納されています。

スキャナーモジュールには、ハードコードされたユーザー名とパスワードが含まれており、セキュリティの甘いデバイスに対するブルートフォース攻撃を可能にしています。実行中に、このマルウェアは16進数でエンコードされたシェルスクリプトを作成して実行し、別のマルウェアであるdvrHelperを含むプロセスをスキャンして強制終了させます。

FICORAによる脆弱なルーターの広範な悪用とマルチアーキテクチャへの対応は、大規模ボットネットの脅威を緩和するために、タイムリーなパッチ適用と強固なネットワーク防御の重要性を強調しています。

推奨される対策

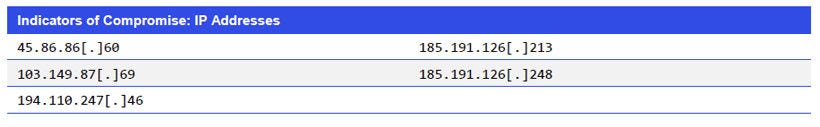

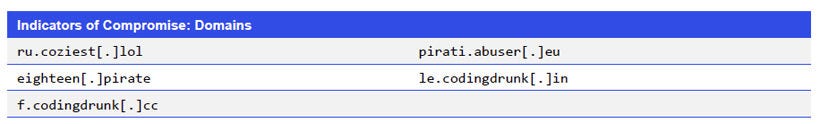

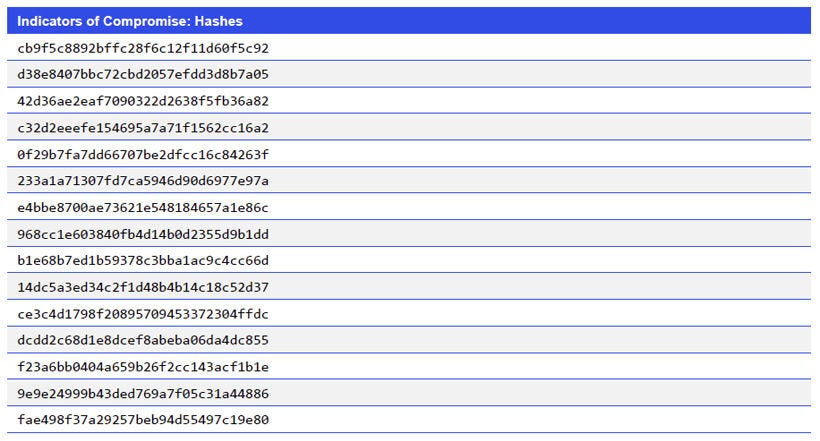

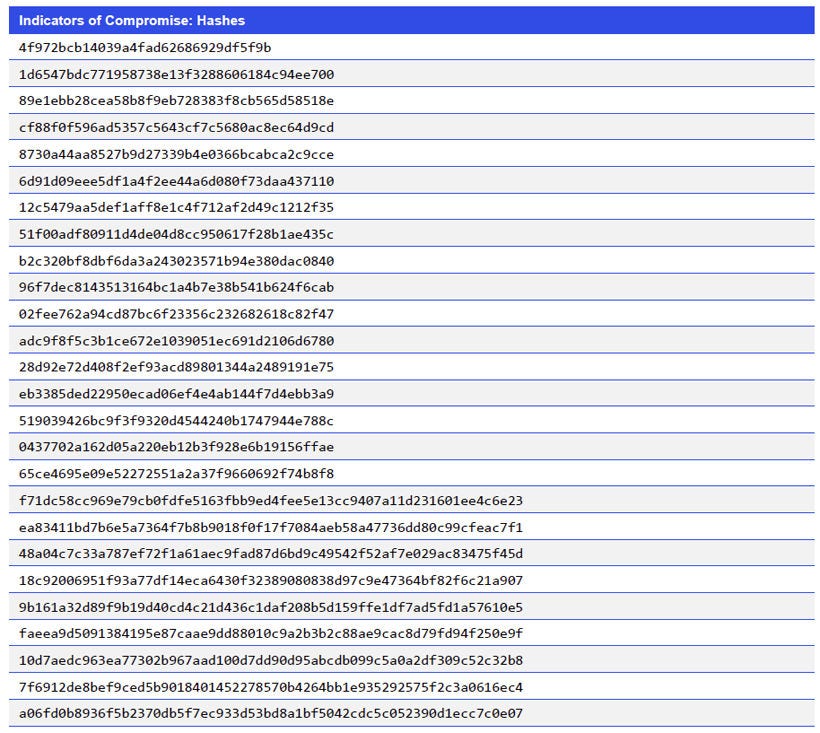

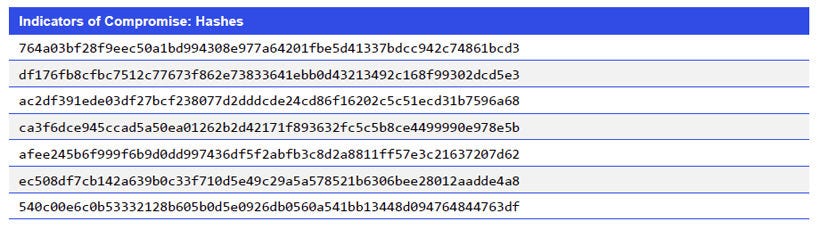

- IoC(侵害の痕跡)を監視し、異常を早期に検知する。

- Windows環境を最新の状態に保ち、 多要素認証(MFA)を導入する。

- 包括的な脅威評価を実施し、見落としや改善点を洗い出す。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。