Lynxランサムウェアとは

Lynxランサムウェアは2024年7月に確認され、WindowsおよびLinux環境の両方で動作する「Ransomware-as-a-Service(RaaS:サービスとしてのランサムウェア)」プラットフォームとして運用されています。暗号化されたファイルには「.LYNX」という拡張子が付けられます。

このランサムウェアは、暗号化の前に機密データを抜き取る「二重脅迫」という手法を採用しています。標的は主に不動産、製造、小売、金融といった業界であり、医療および政府関連の分野は避けています。

影響を受けた国には、アメリカ、イギリス、カナダ、オーストラリア、ドイツ、スウェーデンなどが含まれます。

Lynxランサムウェアは、フィッシング攻撃を通じて認証情報を盗み、不正アクセスを行います。

まず、暗号化の妨げとなるセキュリティ、バックアップ、データベース、システムユーティリティに関連するプロセスを洗い出し、終了させます。

次に、SeTakeOwnershipPrivilegeを有効にし、制限されたファイルのセキュリティ記述子を変更することで、ファイルの変更や暗号化を可能にします。さらに、DeviceIoControlを使用してシャドウコピーを削除し、システムの復元ポイントからの復旧を防ぎます。

その後、WindowsのI/O Completion Portsを利用してマルチスレッドの暗号化プロセスを構築し、CPUコア数に応じて複数のスレッドを生成して暗号化速度を最大化します。

各ファイルはAES-128のCTR(カウンター)モードで暗号化され、生成されたキーストリームがプレーンテキストとXOR演算されます。

ブロックごとにナンス(nonce)がインクリメントされることで、暗号化の一意性が確保されます。暗号化が完了すると、ファイル名が変更されます。加えて、ネットワーク共有や共有フォルダ上のファイルも洗い出し・暗号化され、ネストされたリソースも再帰的に処理されることで、広範囲なデータ暗号化が実現されます。さらに、すべての利用可能なボリュームをドライブレターにマウントし、隠しドライブや未割り当てのドライブも暗号化対象とします。暗号化前に機密データを外部に送信し、身代金が支払われない場合には専用のリークサイトを通じて情報を公開すると脅迫します。

Lynxランサムウェアの進化する性質と、新バージョンに繰り返し現れるコードパターンは、組織がサイバーセキュリティ対策を継続的に更新する必要性を強調しています。

推奨される対策

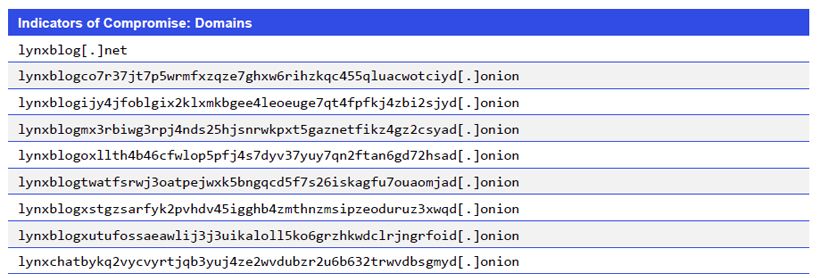

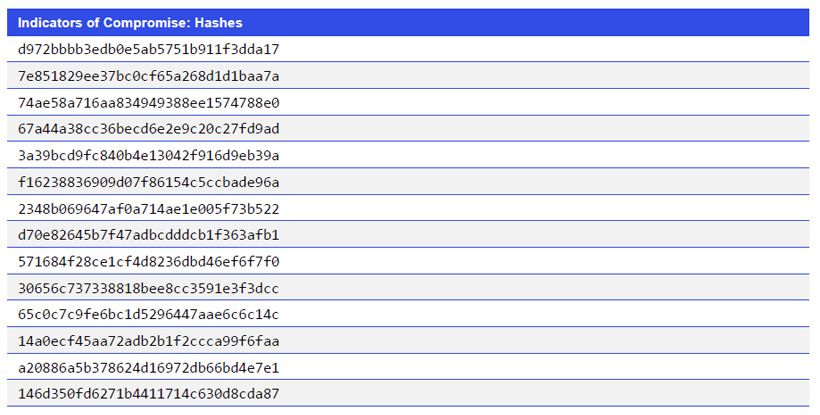

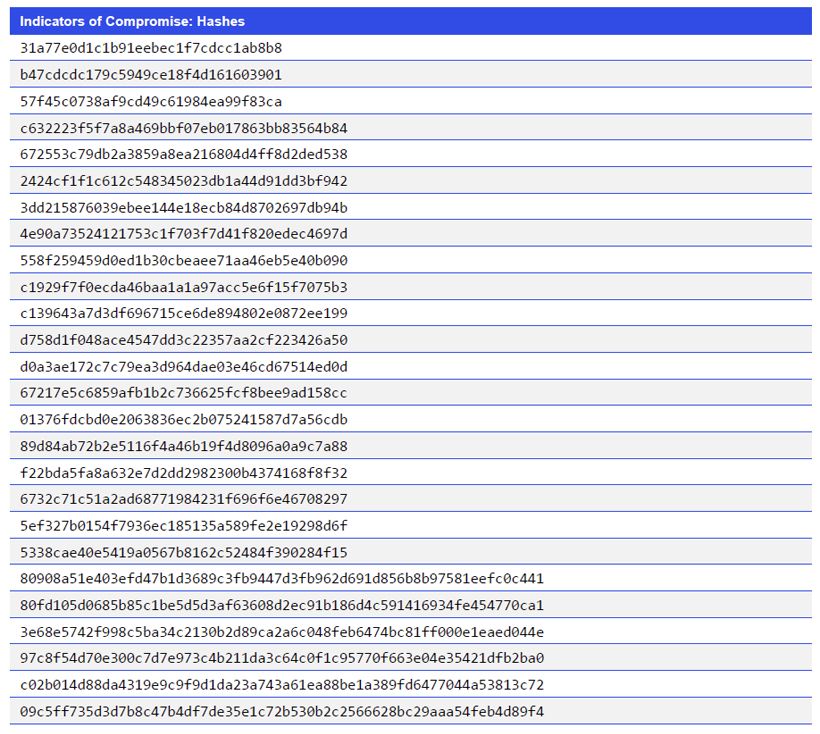

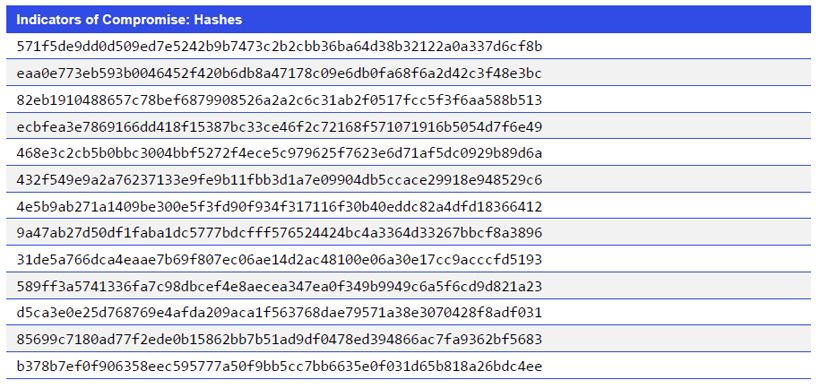

- IoC(侵害の痕跡)を監視し、異常を早期に検知する。

- Windows環境を最新の状態に保ち、 多要素認証(MFA)を導入する。

- 包括的な脅威評価を実施し、見落としや改善点を洗い出す。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。