Ochrona i transformacja biznesu

Specjaliści KPMG rozumieją wyzwania związane z zarządzaniem złożonymi danymi, brakiem standaryzacji procesów i nieefektywnym wdrożeniem oprogramowania. Oferta KPMG Powered Cyber pomoże organizacjom spełnić wymagania dotyczące redukcji ryzyka i sprostać wymogom regulacyjnym. Połączenie efektywnego modelu operacyjnego z podstawowymi możliwościami w zakresie SecOps, IAM, PAM i Data Privacy to fundamenty nowoczesnej strategii cyberbezpieczeństwa.

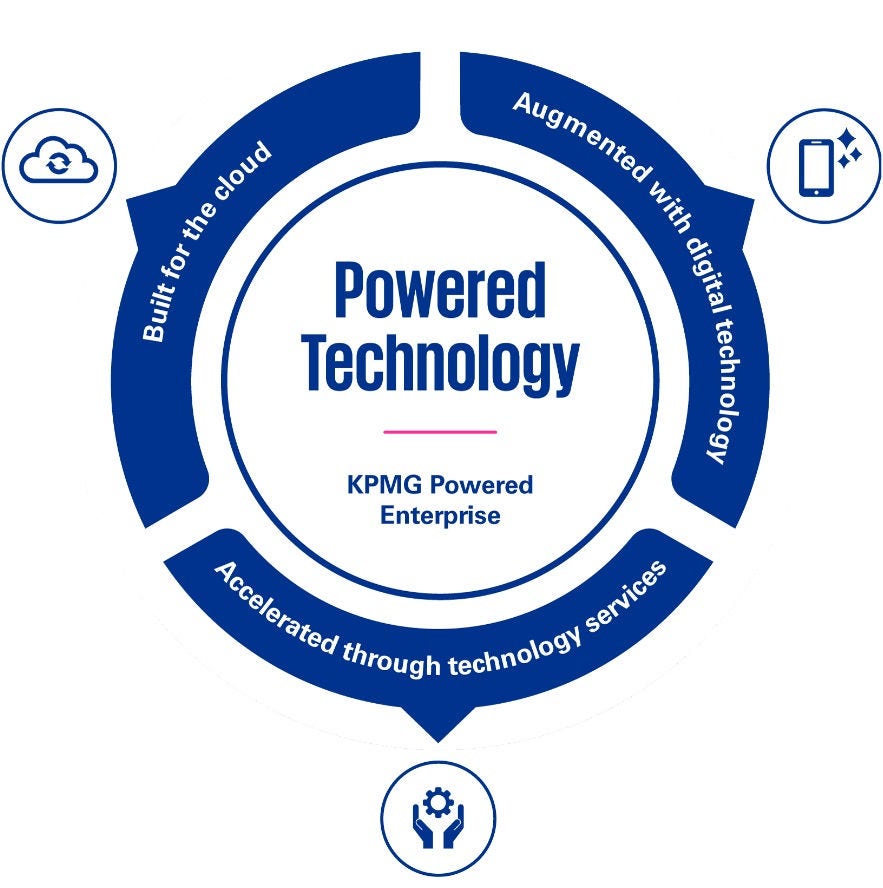

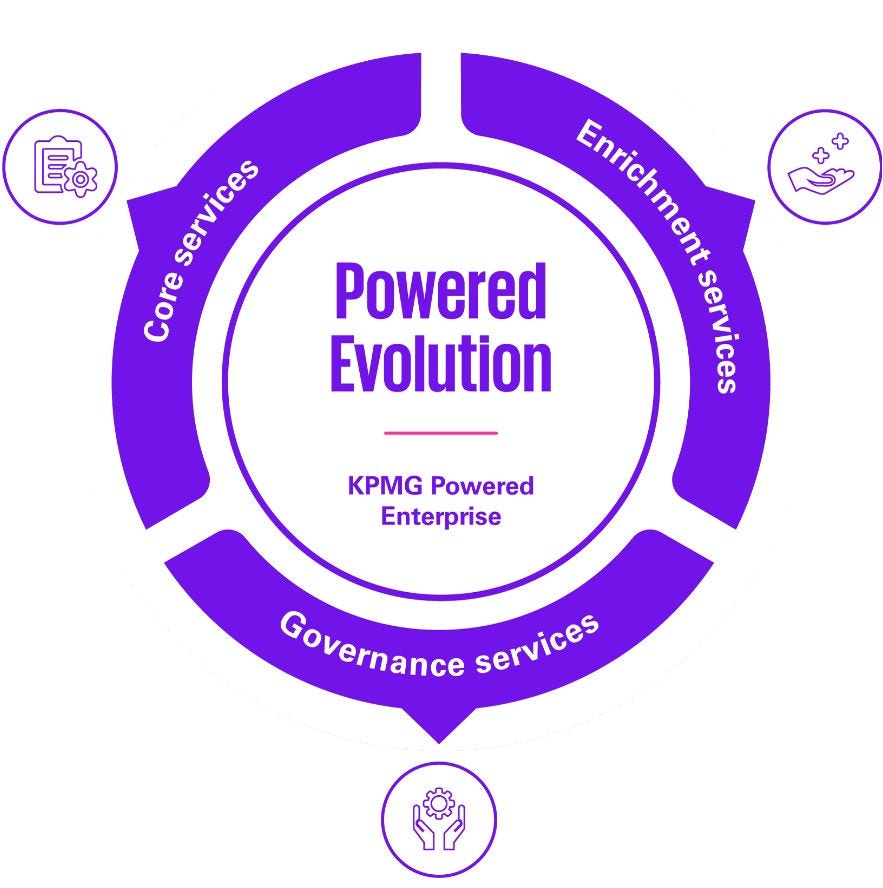

Powered Cyber łączy doświadczenie KPMG w przekształcaniu tych kluczowych obszarów z metodologią Powered Enterprise. Ma to na celu przyspieszenie i utrzymanie zmian poprzez aktywne łączenie cyberbezpieczeństwa z szerszymi obszarami ryzyka i odporności, takimi jak bezpieczeństwo stron trzecich i odporność operacyjna. Transformacja funkcji cyber koncentruje się na osiąganiu wyników biznesowych, które łączą się w sześć warstw docelowego modelu operacyjnego KPMG Target Operating Model: systematyki procesów, ludzi, modelu świadczenia usług, technologii, analizy wydajności i danych oraz zarządzania. KPMG Target Operating Model pomaga firmom wprowadzać zmiany, wdrażać wiodące praktyki, przyspieszać transformację i utrzymywać ją na właściwym kursie.

Dzięki przyspieszonemu dostarczaniu możliwości SecOps, IAM, PAM i Data Privacy, Powered Cyber ma na celu poprawę wyników biznesowych i szybkie ograniczenie mnożących się zagrożeń dla cyberbezpieczeństwa. Nasze rozwiązanie jest oparte na wiodących na rynku platformach, w tym ServiceNow, SailPoint, CyberArk i OneTrust. Prawdziwie zintegrowane podejście KPMG oferuje:

- Szybkie rozpoczęcie cyfrowej transformacji obszarów IAM, SecOps, PAM i Data Privacy oraz natychmiastowy dostęp do wiodących i najlepszych praktyk w tej dziedzinie

- Sprawdzone rozwiązania technologiczne o udowodnionej użyteczności w świecie rzeczywistym

- Zmniejszone ryzyko wdrożenia i zwiększony zwrot z inwestycji

- Zaawansowane zarządzanie zmianami i doświadczeniem pracowników

- Solidna platforma do ciągłej ewolucji

- Szybsze, wymierne i skalowalne wyniki zapewniające lepsze doświadczenia użytkowników

- Wymierne zmniejszenie ryzyka związanego z cyberbezpieczeństwem

- Audytowalne wyniki dla organów regulacyjnych

W dzisiejszym cyfrowym świecie, w którym tempo zmian jest coraz szybsze, nowoczesne rozwiązania SecOps, IAM, PAM i Data Privacy mają kluczowe znaczenie dla cyberbezpieczeństwa i ciągłości biznesowej firm oraz reputacji marki wśród klientów i interesariuszy.

KPMG Powered Enterprise Cyber jest obsługiwane przez wiodące na rynku platformy, w tym Microsoft, SailPoint i ServiceNow.