BPFDoorマルウェアとは

BPFDoorは非常にステルス性が高く、持続性のあるLinux用バックドアであり、Earth BluecrowまたはRed Menshenという名で追跡されている脅威グループに関連していると考えられています。

2021年7月にはじめて確認されたこのマルウェアは、Berkeley Packet Filter(BPF)を利用してカーネルレベルでのネットワーク監視とコマンド実行を密かに行い、従来の検出手法を効果的に回避します。

BPFDoorは、政府、通信、教育、防衛などの重要分野を標的としており、アジア、中東、アフリカのなかでも特に韓国、香港、ミャンマー、マレーシア、エジプトなどで活動が確認されています。

初期侵入は、脆弱なLinuxシステムを標的に、侵害されたサービスや誤設定されたサーバを通じて行われます。BPFDoorはBPFを使ってカーネルから直接ネットワークトラフィックを監視し、特定の「マジックパケット」をフィルタリングしてバックドア機能を起動します。そして、オープンポートを使用せずに動作するため、従来のポートスキャンやファイアウォール検出では見つかりません。

このマルウェアは、ハードコードされたキーで認証された特別に作成されたパケットにのみ応答し、TCP、UDP、ICMPなど複数のプロトコルをサポートして柔軟なC2(コマンド&コントロール)通信を可能にします。起動後はリバースシェルを提供することで、インタラクティブな制御が可能になります。コマンドはメモリ上で直接実行されディスクへの書き込みを避けることで、証拠を最小限に抑えます。

システムサービスや起動スクリプトの改変によって永続性が実現され、再起動後もバックドアが維持されます。このマルウェアは、標準的なログ記録機構やシステムユーティリティを回避することで検出を逃れ、BPFを通じて確立された隠密なチャネルを通じて認証情報やシステム情報などの機密データを外部に送信することが可能です。さらに、プロセスの偽装やメモリ上のみで実行するため、EDRソリューションによる検出も困難となっています。

BPFDoorのカーネルレベルのステルス性と隠密通信能力は、積極的な監視、迅速なパッチ適用、強固なインシデント対応体制の重要性を浮き彫りにしています。

どうするべきか?

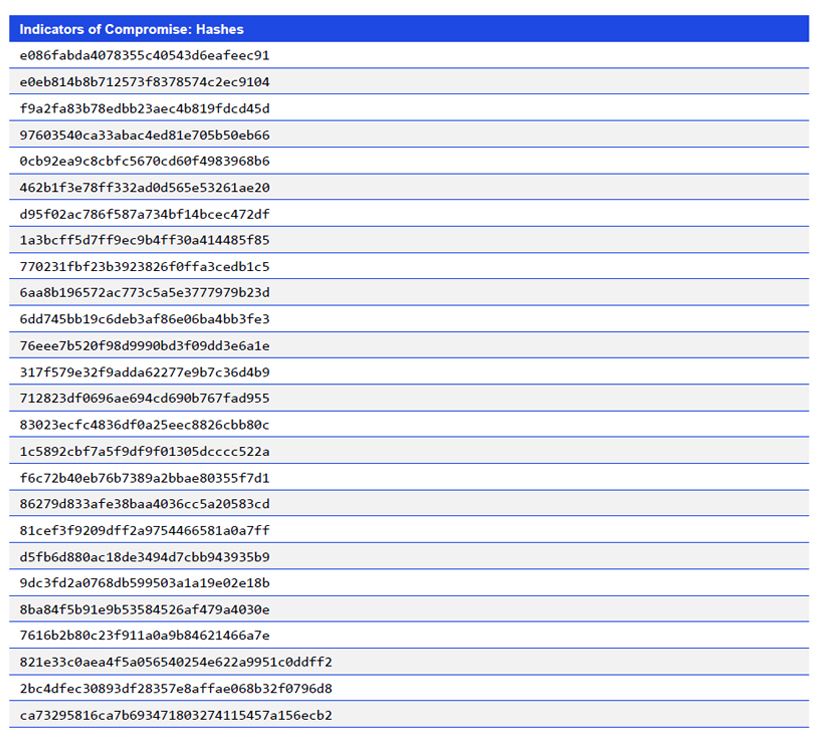

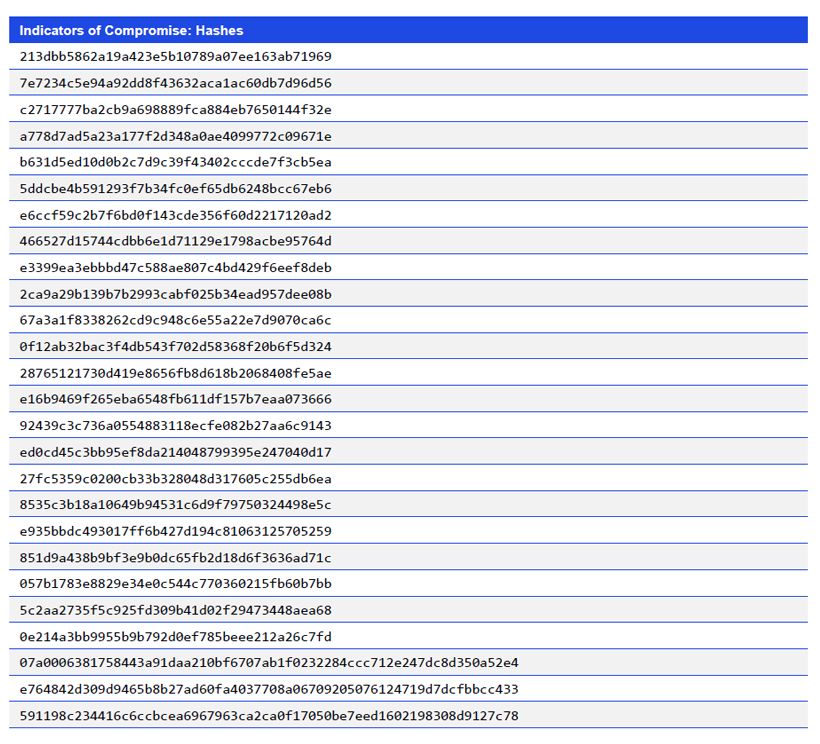

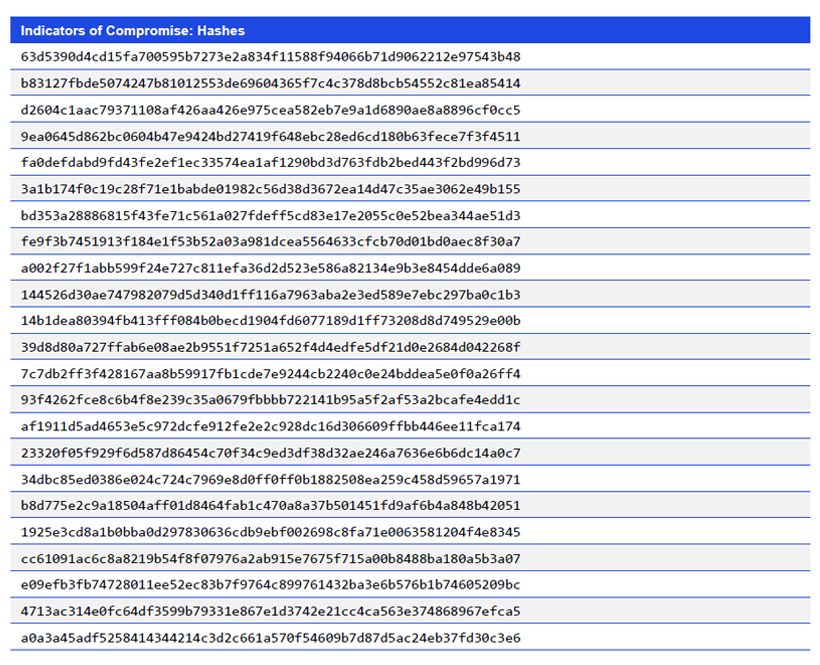

- 環境内のIoC(侵害の痕跡)を監視し、異常を特定する。

- Windows環境を最新の状態に保ち、多要素認証(MFA)を導入する。

- 見落としや改善点を明らかにするため、包括的かつ全方位的な脅威評価を実施する。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories 」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。