Qilinランサムウェアとは

Qilin(キリン、別名:Agenda)は、「Ransomware-as-a-Service(RaaS)」型のランサムウェア運用で、2022年に登場し、急速にランサムウェアのエコシステム内で重大な脅威としての地位を確立しました。

Golang(Go言語)とRustで開発されており、WindowsおよびLinuxシステム(VMware ESXiサーバーを含む)を対象としたクロスプラットフォーム攻撃をサポートしています。

Qilinは、攻撃者(アフィリエイト)が攻撃内容をカスタマイズできる点で知られており、主に航空、医療、金融、教育、製造などの高価値セクターを標的としています。攻撃対象国には、アメリカ、イギリス、ドイツ、フランス、カナダ、日本などが含まれます。

Qilinランサムウェアは、通常、悪意のある添付ファイルや埋め込みリンクを含むフィッシングメールを通じて攻撃を開始し、ユーザーの操作を利用してペイロードを実行します。また、未修正の脆弱性(例:CVE-2023-27532)や脆弱なRDP設定を悪用してアクセスを得ることもあります。

侵入後は、パック化されたコード、制御フローの改変、文字列の暗号化などを用いて静的解析を回避し、さらにサンドボックスや仮想環境を回避するための解析防止チェックも実施します。その後、権限昇格を試み、ネットワーク内のほかのシステムを特定するための偵察を行います。

PowerShellやPsExecなどのツールを使って横方向の移動を行い、認証情報を収集してネットワーク全体へのアクセスを拡大します。暗号化にはChaCha20とAESが使用され、鍵をRSA-4096で保護することで、攻撃者のみが復号可能となっています。

身代金要求メモには、支払い方法と盗んだデータを公開するという脅迫が記載されています。通信はTORベースのポータルを通じて行われ、支払いには暗号通貨が使用されます。最終的に、ログや一時ファイルを削除し、場合によっては自己削除してフォレンジック分析やインシデント対応を妨害します。

Qilinランサムウェアの高度な戦術(強力な暗号化や二重脅迫など)に対抗するには、多層的なセキュリティ対策が必要です。

どうするべきか?

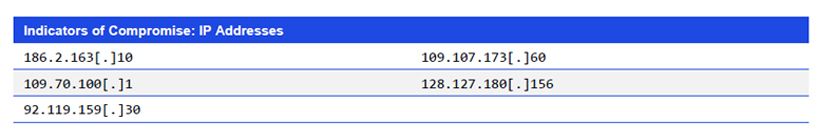

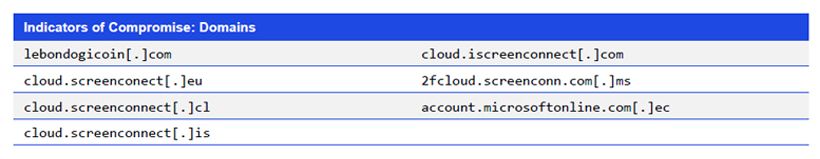

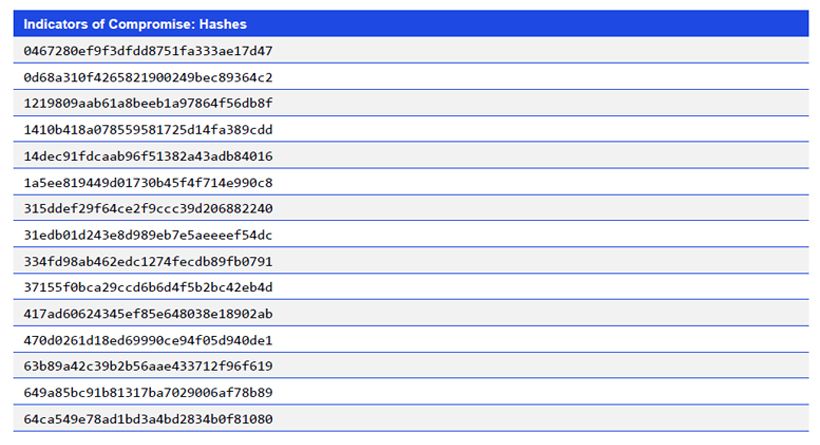

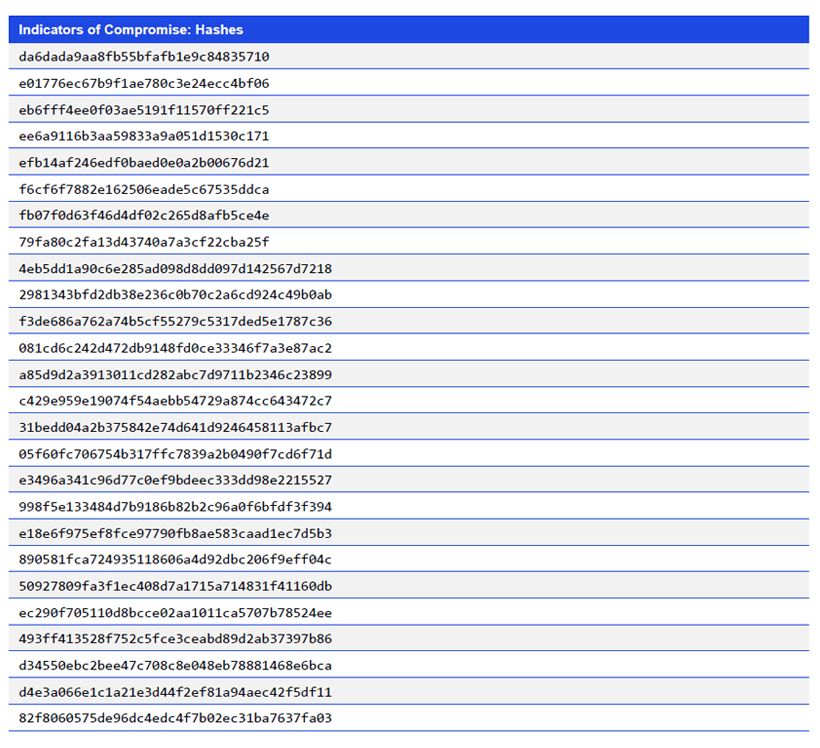

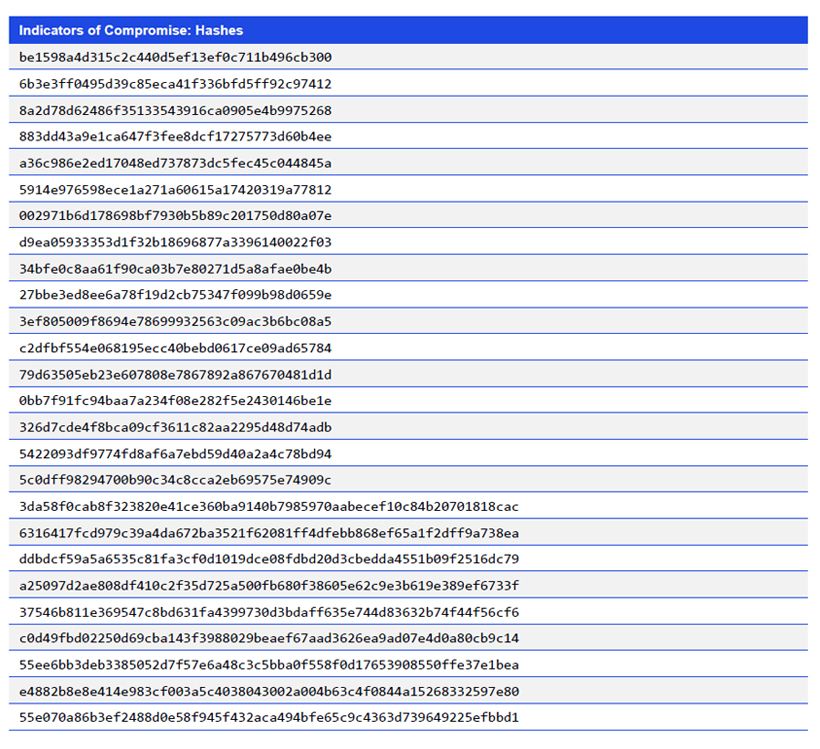

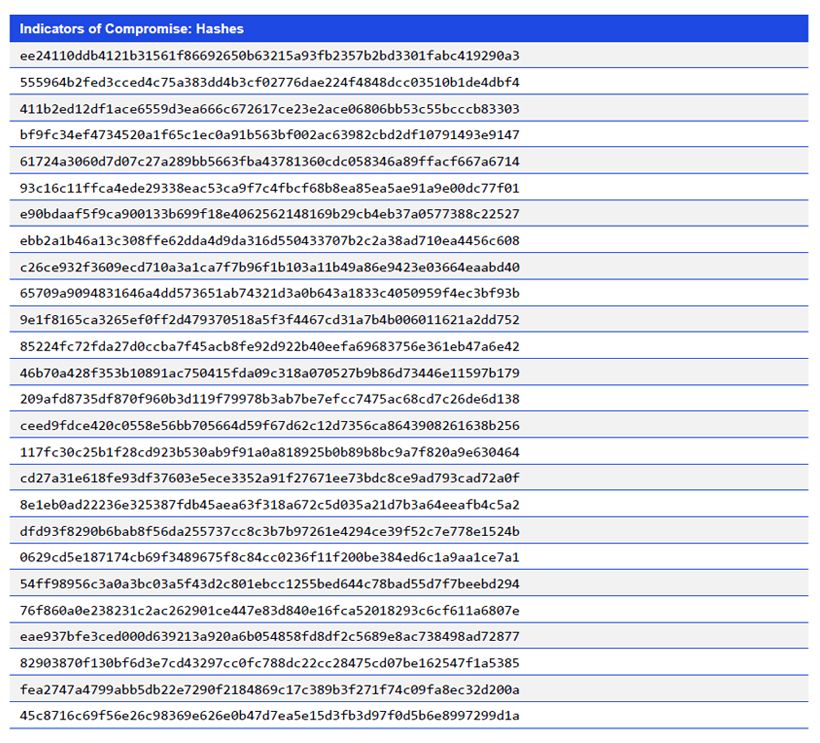

- 環境内のIoC(侵害の痕跡)を監視し、異常を特定する。

- Windows環境を最新の状態に保ち、多要素認証(MFA)を導入する。

- 見落としや改善点を明らかにするため、包括的かつ全方位的な脅威評価を実施する。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories 」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。