Earth Aluxとは

Earth AluxはAPTグループで、2023年にはじめて確認されて以来、ステルス性と持続性の高いサイバースパイ活動で知られています。このグループは、2024年半ばにはアジア太平洋(APAC)地域から中南米(LATAM)へと活動範囲を拡大しました。

進化するツールセットと長期的な潜伏戦略を特徴とし、政府機関、法執行機関、通信、テクノロジー、物流、製造業、小売り、ITサービスなどの重要分野を標的としており、タイ、フィリピン、マレーシア、台湾、ブラジルなどの国々に影響を及ぼしています。

Earth Aluxは、インターネットに公開されたウェブアプリケーションの脆弱性を悪用してアクセスを獲得し、GODZILLAウェブシェルを使用してリモートコマンド実行を確立しペイロードを配信します。初期バックドアとしてCOBEACONを使用し、MASQLOADERやRSBINJECTといったローダーを通じて配信されます。

また、HTTP、DNS、ICMP、TCPなど10種類以上のプロトコルを通じて通信可能な多機能バックドアVARGEITも使用しており、これによりステルス性の高いC2(コマンド&コントロール)通信を実現しています。VARGEITはmspaint.exeなどの正規プロセスにインジェクションされ、ファイルレスかつメモリ上での実行を可能にし、偵察、横展開、データ窃取を支援しながら検知を回避します。

永続化のために、Earth AluxはRAILLOADを用いて暗号化されたペイロードをDLLサイドローディングで実行し、RAILSETTERを使って永続的なタスクのスケジューリングやファイルのタイムスタンプ改ざんを行います。

収集されたデータはメモリ上で圧縮された後、攻撃者が管理するクラウドストレージにアップロードされ、マルウェアの構成要素はZeroEye、CloneExportTable、VirTestを用いて改良され、攻撃後には下書きの削除やタイムスタンプの改ざんによって痕跡が消去されます。

MSPaintへのインジェクションやクラウドベースのデータ窃取を含むEarth Aluxの高度なツールキットは、そのステルス性を際立たせており、行動ベースの検知と適応型セキュリティ対策の強化が求められます。

推奨される対策

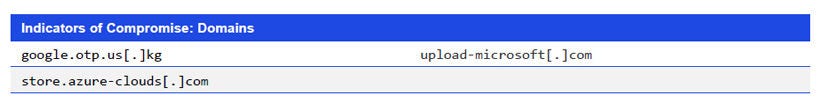

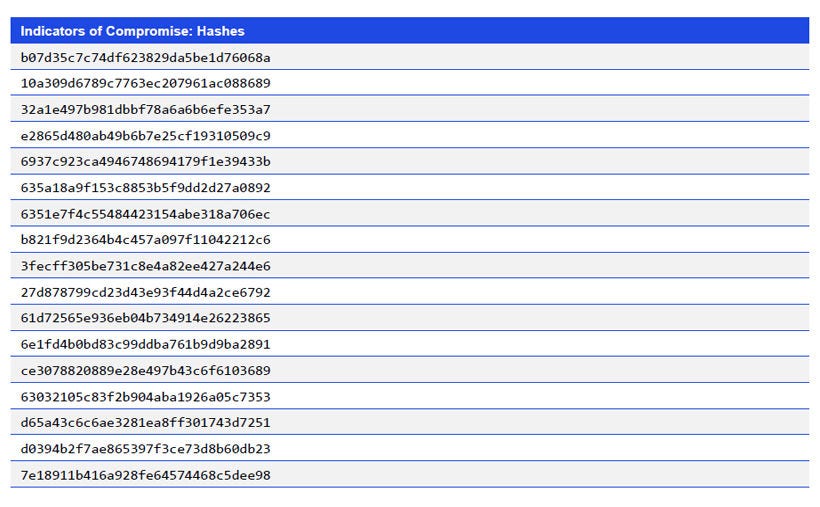

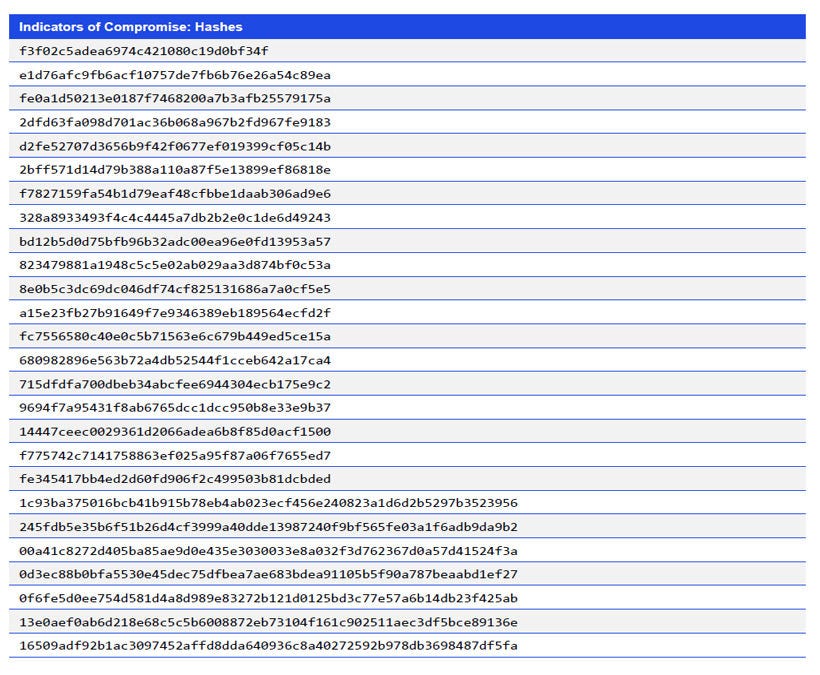

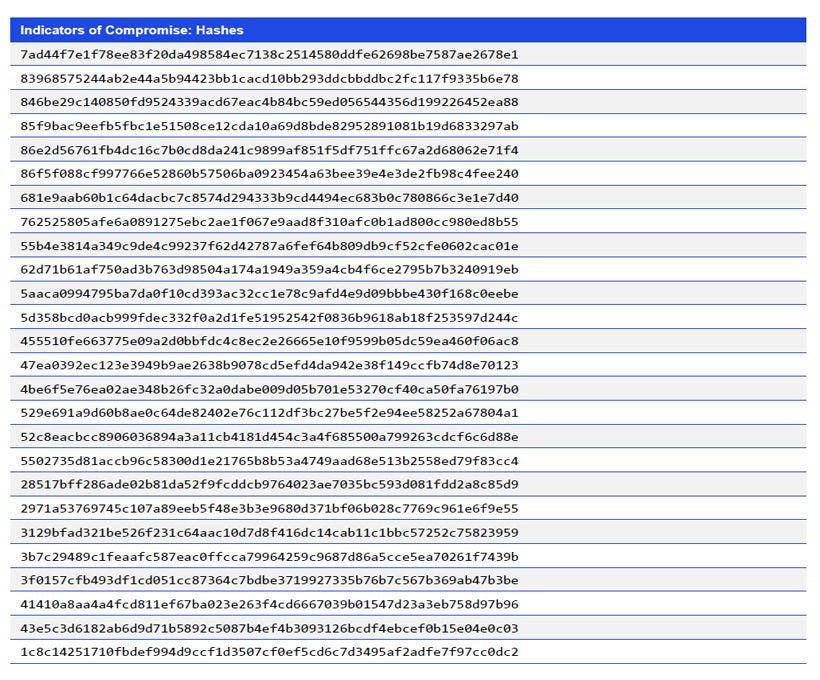

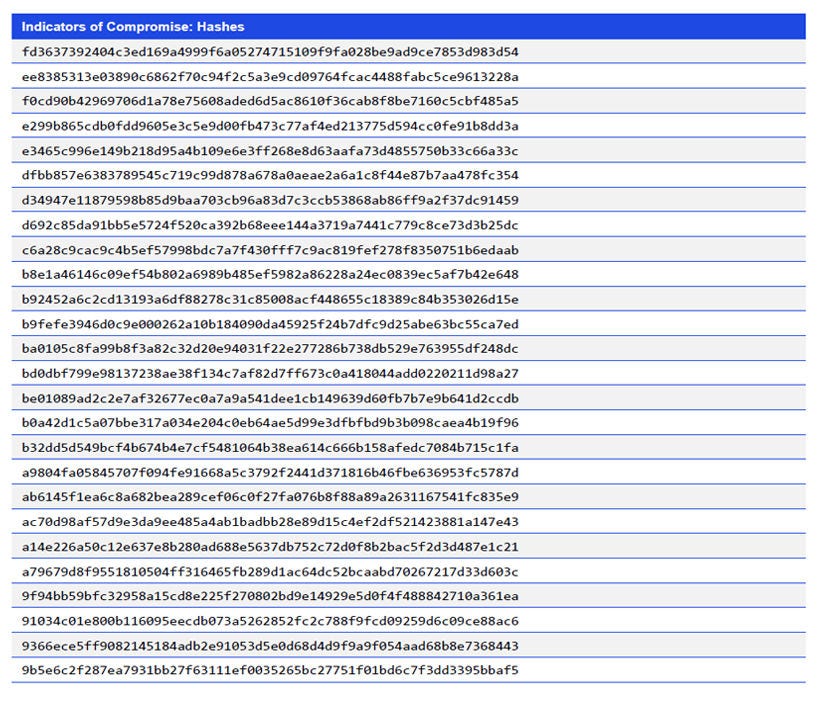

- 自社環境におけるIoC(侵害の兆候)を監視し、異常を早期に検知する。

- Windows環境を最新の状態に保ち、多要素認証(MFA)を導入して保護を強化する。

- 包括的な脅威評価(フルスペクトラムアセスメント)を実施し、盲点や改善点を洗い出す。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories 」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。