FatalRATとは

FatalRATは、アジア太平洋(APAC)地域の重要インフラを標的としたサイバー諜報活動に関連する高度なマルウェアです。このマルウェアはYoudao Cloud NotesやTencent Cloudなどの正当なクラウドサービスを利用して、複数段階の感染を経てペイロードを展開します。

主な標的には、製造業、エネルギー、IT、物流などのセクターが含まれ、台湾、マレーシア、中国、日本、タイ、韓国、シンガポール、フィリピン、ベトナム、香港などが影響を受けています。

初期アクセスは、フィッシングメールを通じて行われます。メールには中国語のファイル名が付いたZIPアーカイブが含まれており、その中に第一段階のローダーが含まれています。第一段階のローダーは、Youdao Cloud Notes(クラウドサービス)に接続して設定リストおよび第二段階のローダーを取得し、C2アドレスを動的に変更することで追跡を回避します。設定モジュールはシステム情報を収集して攻撃者のサーバーに送信し、別のクラウド上に保存された暗号化された設定データ等をダウンロードします。このデータを使用して、第二段階のローダーはペイロードFatalRATをダウンロードし、実行します。

持続性を維持するために、FatalRATはPureCodecやDriverAssistantといった正当なソフトウェアを利用し、DLLサイドローディングによって正規のプロセスメモリ内に隠れ、検出を回避します。起動後、FatalRATはキーロギング、マスターブートレコード(MBR)の破損、データの削除、AnyDeskやUltraViewerといったリモートアクセスツールのインストールを実行します。さらに、プロキシサーバーの開始/停止などのネットワーク接続の操作を行うことで、追加の攻撃を可能にします。検知を逃れるために、仮想マシンやサンドボックスを検出し、仮想環境での解析を避けるための自己終了が使用されます。C2通信は正当なクラウドサービスを介して行われるため、攻撃インフラが隠蔽され、検出がより困難になります。

FatalRATのクラウドサービスを利用した侵入は、同マルウェアの高度な手法を示しており、潜在的な脅威を防ぐために堅固なサイバーセキュリティ対策と綿密な監視が求められます。

推奨される対策

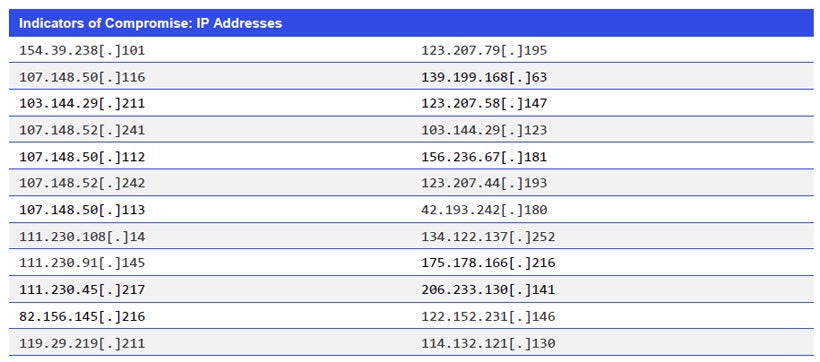

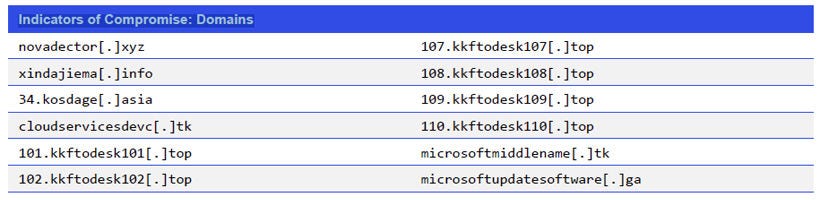

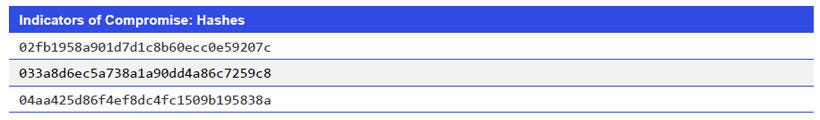

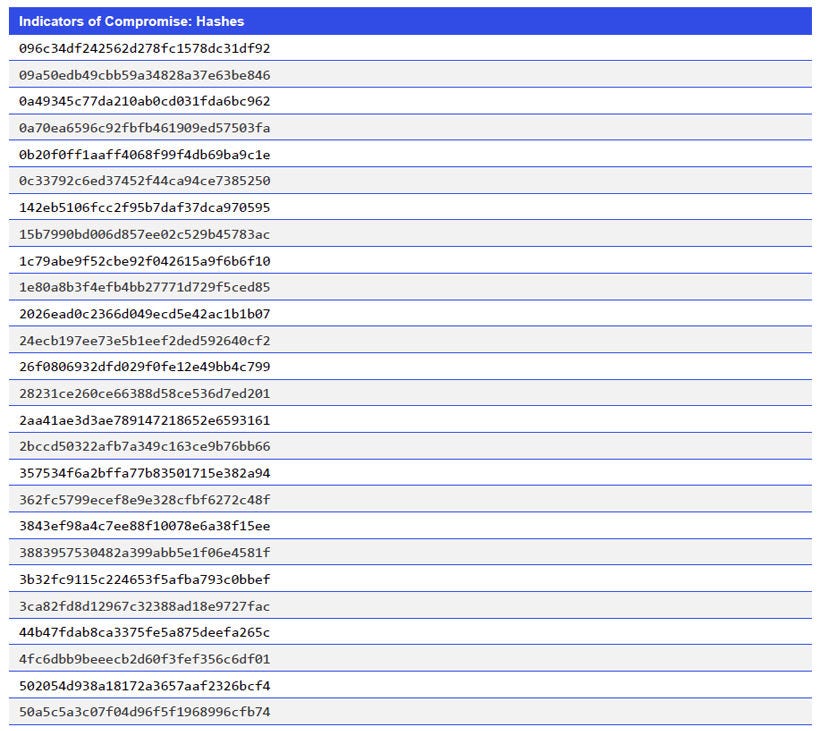

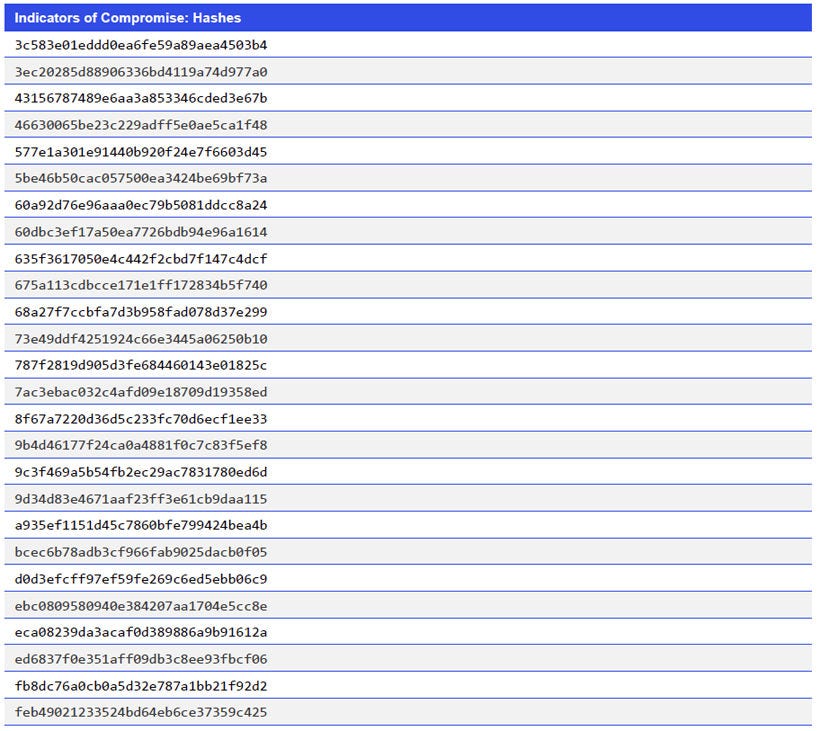

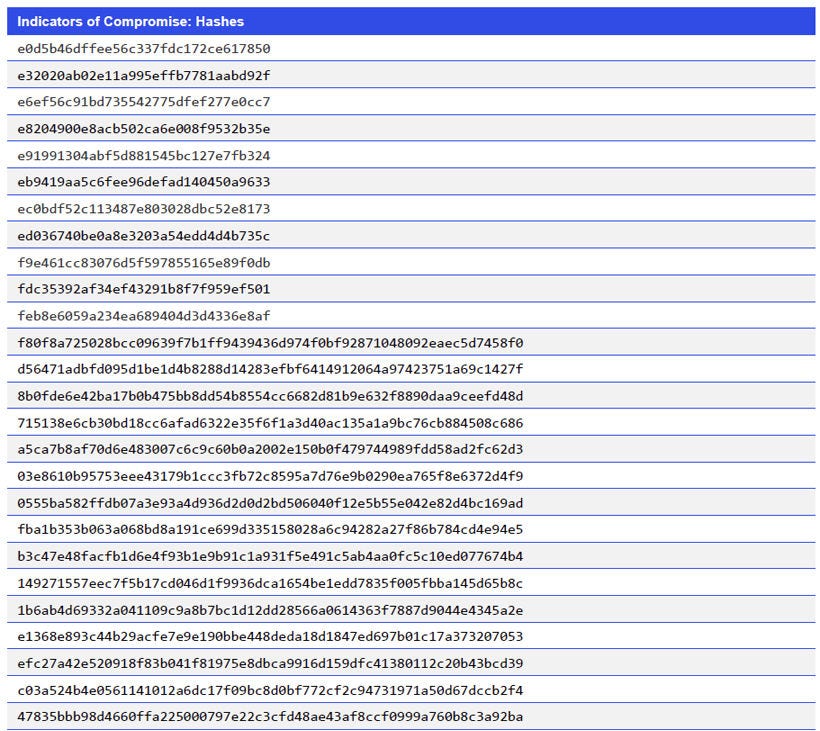

- 環境内の侵害指標(IoC)や異常な活動を監視し、迅速な対応ができるよう準備する。

- すべてのWindowsシステムに対して最新のパッチを適用し、多要素認証を導入してセキュリティを強化する。

- 包括的な脅威評価演習を実施し、セキュリティ上の盲点や改善点を明らかにする。