Lumma Stealerとは

Lumma Stealer(別名:LummaC2、Lummac、Lumma)は、高度な情報窃取型マルウェア・アズ・ア・サービス(MaaS)で、2022年から活動しています。C++で開発されており、高度な難読化および解析回避技術を活用して、その効果と危険性を高めています。

このマルウェアは、暗号資産ウォレット、ブラウザのCookieや拡張機能、ログイン認証情報、クレジットカード情報、二要素認証(2FA)データなどの機密情報を盗み出す能力に長けており、世界中のさまざまな業界の組織を標的としています。

Lumma Stealerは、フィッシングメール、悪意のある広告、エクスプロイトキット、クラックソフトを宣伝するために改ざんされたYouTube動画、そして最近では偽のCAPTCHAページを通じて配信されます。

これらのCAPTCHAページは、ユーザーを騙してクリックさせ、Base64でエンコードされたPowerShellスクリプトを実行させてマルウェアをダウンロードさせます。

このPowerShellスクリプトは、信頼されたWindowsユーティリティである mshta.exe を利用して、Lummaのペイロードを含む難読化されたJavaScriptをダウンロード・実行します。ペイロードは、難読化されたスクリプト、ダウンロードされたアーカイブファイル、プロセス・ホローイング(正規アプリケーションに悪意あるコードの挿入すること)を通じて実行されます。

ウイルス対策ソフトによる検出を回避するために、Killing.bat のようなスクリプトが使用され、ウイルス対策プロセスをスキャンしてセキュリティソフトを特定・無効化します。データの窃取の際には、ブラウザに保存された認証情報、クッキー、暗号通貨ウォレット情報、2要素認証(2FA)トークン、「seed」「pass」「wallet」などのキーワードを含むファイルが標的となります。

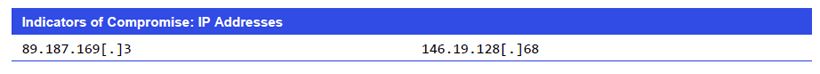

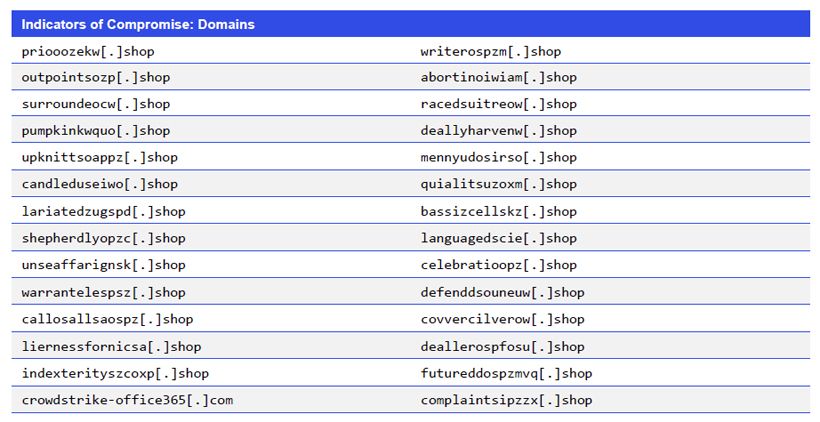

盗まれたデータは、C2通信用に暗号化されたHTTPS接続を通じて、攻撃者が管理するサーバーに転送され、通常、「.shop 」ドメインやCDN上にホストされます。ステルス戦術としては、仮想マシン(VM)やデバッグツールのスキャン、悪意あるアクテビティをバックグラウンドプロセスに隠すこと、信頼されたシステムツールを使用して検出を回避することなどが含まれます。

Lumma Stealerが正規サービスを悪用し、難読化されたペイロードを用いて機密情報を窃取する手口に対抗するためには、強固なセキュリティ対策が必要となります。

推奨される対策

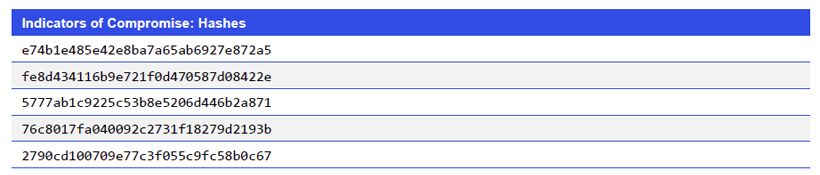

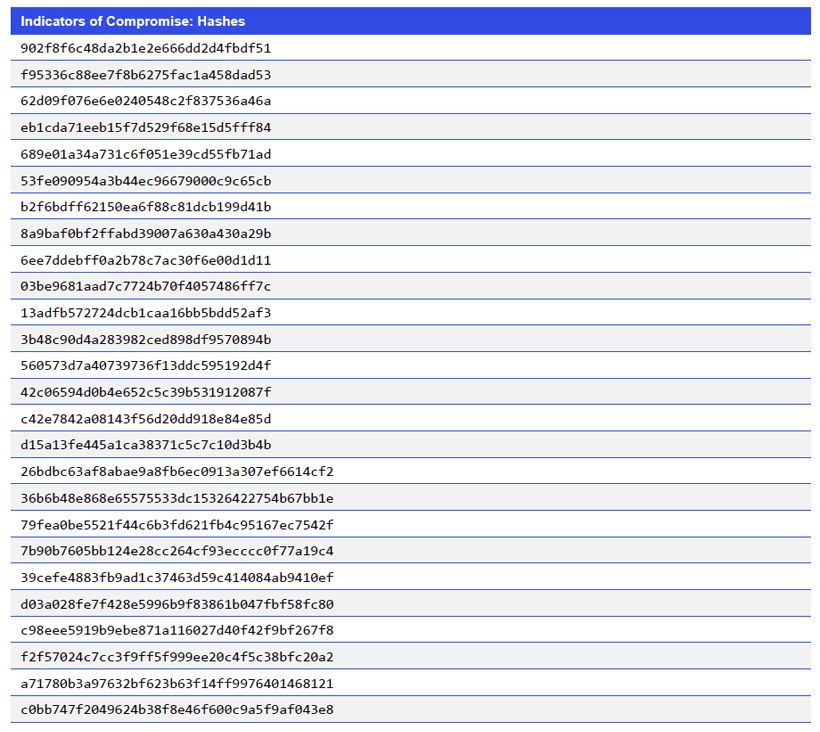

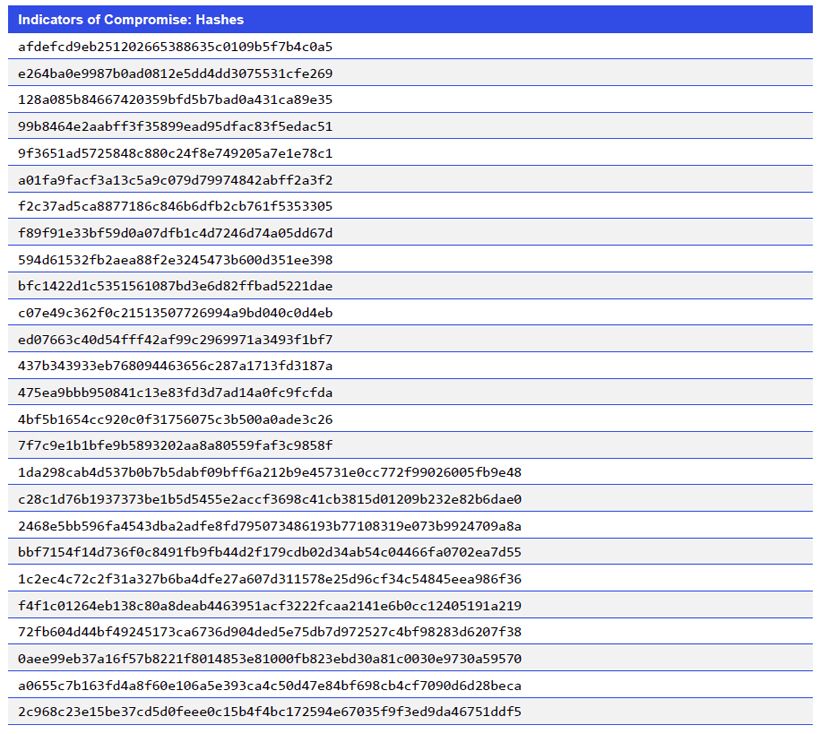

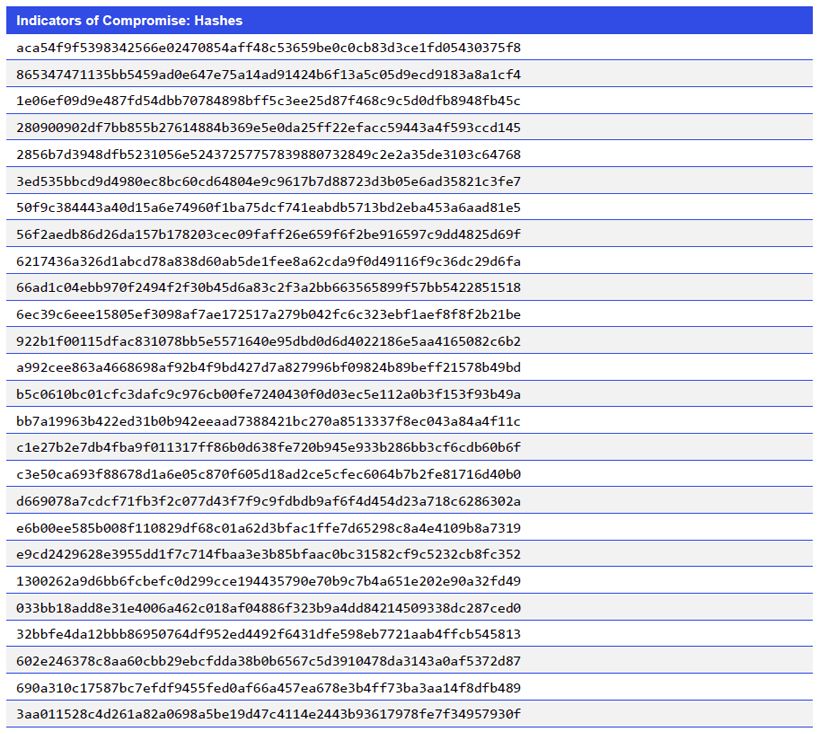

- 異常を特定するために、環境内のIoC(侵害の痕跡)を監視する。

- Windows環境を最新の状態に保ち、多要素認証を導入する。

- 見落としや改善点を明らかにするために、 網羅的かつ全方位的な脅威評価を実施する。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。

脅威インテリジェンス情報(2025年1月)

- Cloud Atlas-VBCloudマルウェアの出現(2025/1/14)

- Akiraランサムウェア-世界中の企業を標的に(2025/1/21)