Cloud Atlasとは

Cloud Atlas(別名:Clean Ursa、Inception、Oxygen、Red October)は、2014年から活動している出所不明の脅威アクティビティクラスターです。2024年には、Cloud Atlasは、ステルス性を維持しつつ、データ収集と抽出機能を強化した「VBCloud」と呼ばれる新たな未公開バックドアを使用しました。

このグループの最近の活動では、ロシア、ベラルーシ、カナダ、モルドバ、イスラエル、キルギス、トルコ、ベトナムなどにある複数の業種を標的としており、標的の80%以上はロシアに集中しています。

Cloud Atlasは、悪意のあるRTFドキュメントを含むフィッシングメールを送信することで攻撃を開始し、ユーザーがそのメールを開くと、悪意のあるテンプレートがダウンロードされます。この悪意のあるテンプレートは脆弱性を悪用して、攻撃者のサーバーにホストされたHTAファイルをダウンロード・実行します。

HTAファイルは代替データストリームを利用して、%APPDATA%\Roaming\Microsoft\Windows\ にファイルを抽出・作成し、「VBShower」バックドアを構成します。このバックドアは、データファイルの読み取りと復号、ダウンロードされた悪意のあるドキュメントの削除、自動実行するレジストリキーの存在を確認するために利用されます。

その後、VBShowerは「PowerShower」というバックドアをダウンロード・インストールし、ローカルネットワークを調査してさらなる侵入を試みます。また、バックドアを利用して、%ALLUSERPROFILE% ディレクトリにファイルを展開するスクリプトをダウンロードし、VBCloudスクリプトを実行するために予定されたタスクを作成します。

VBCloudはWebDAVサーバーの可用性を確認し、スクリプトの活動を確認するためのファイルを作成し、実行用のペイロードをダウンロードします。バックドアを通じて、特定のファイルタイプを検索し、システムから削除される前にそれらをZIPアーカイブにまとめてクラウドストレージにアップロードします。

Cloud Atlasによる脆弱性の悪用と多段階からなるバックドアの使用は、高度な検出システムの導入と積極的な脅威対策の重要性を浮き彫りにしています。

推奨される対策

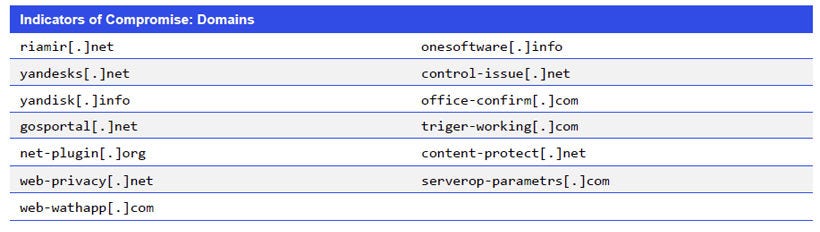

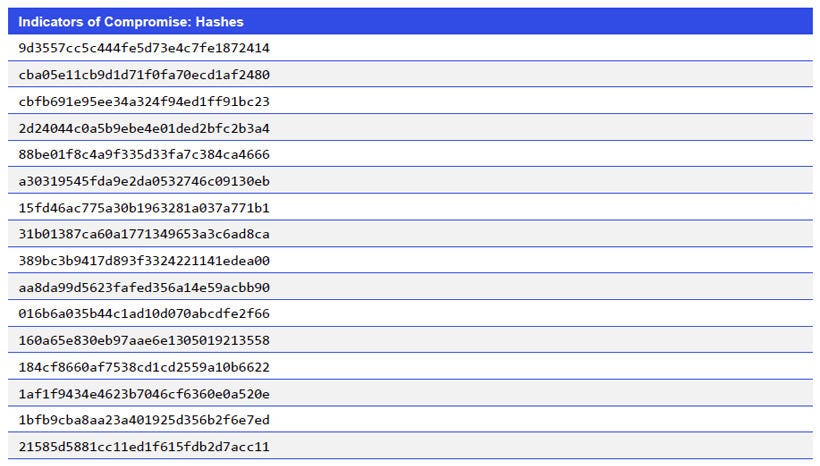

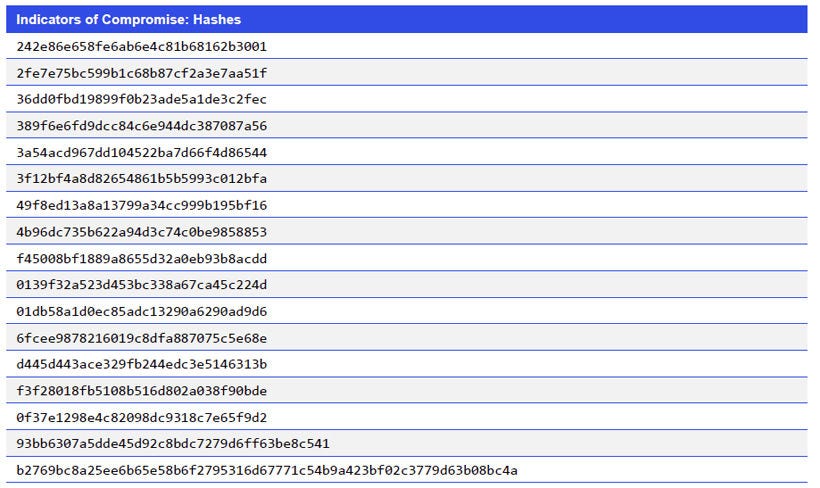

- 異常を特定するために、環境内のIoC(侵害の痕跡)を監視する。

- Windows環境を最新の状態に保ち、多要素認証を導入する。

- 見落としや改善点を明らかにするために、 網羅的かつ全方位的な脅威評価を実施する。

※本文中に記載されている会社名・製品名は各社の登録商標または商標の場合があります。

本稿は、KPMGインドが発行している「Threat Intelligence Advisories」を翻訳したものです。翻訳と英語原文に齟齬がある場合には、英語原文が優先するものとします。また、本文中の数値や引用は、英語原文の出典によるものであることをお断りします。

脅威インテリジェンス情報(2025年1月)

- Akiraランサムウェア-世界中の企業を標的に(2025/1/21)

- Lumma Stealer-ソーシャルエンジニアリング型情報窃取マルウェア(2025/1/28)