Wie kent hem nog, Zorro, een personage uit vele boeken, films en televisieseries uit de oude doos. Een gemaskerde held die onrecht en corruptie bestrijdt in het door een Spaanse gouverneur bestuurde, tot Mexico behorende Californië in de 19e eeuw.

Inmiddels in de 21e eeuw is de plot heel anders, en zitten de hoofdrolspelers aan de andere kant van de wereld. Onrecht en corruptie zijn aangevuld met cyberaanvallen, ransomware en grootschalige diefstal van gegevens. Californië, Mexico en Spanje zijn ingewisseld voor Rusland, China en andere staten waar cyberterrorisme meer dan gemiddeld vandaan komt.

De vragen die u dan kunt hebben zijn: Wie heeft de rol van ZORRO in mijn ziekenhuis? Zijn mijn IT-medewerkers al voldoende bekwaam om de rol van ZORRO te spelen? Of is daar nog wat oefening voor nodig? Op die vragen is er nu een antwoord.

Eind vorig jaar is een nieuw raamwerk geïntroduceerd dat als doel heeft de cybersecurity en weerbaarheid van de Nederlandse zorgsector structureel te verhogen. Het ZORRO-raamwerk (een afkorting voor ZOrg Redteaming Resilience Oefeningen) is ontwikkeld door Z-CERT en de eerste pilot is al succesvol afgerond.

De ZORRO-aanpak bestaat eruit dat verschillende deelnemen het ziekenhuis en periodiek een gecontroleerde realistische cyberaanval (een ‘red teaming’) ondergaan, uitgevoerd door een bedrijf dat gespecialiseerd is in het simuleren van cyberaanvallen. Deze simulatie dient zo realistisch mogelijk uitgevoerd te worden, zodat de daadwerkelijke detectiecapaciteiten en reactieprocessen geanalyseerd kunnen worden.

Het doel hiervan is om ‘voor het eggie’ te toetsen of uw organisatie niet alleen voldoende preventieve cybersecuritymaatregelen heeft genomen, maar ook of een aanval snel genoeg wordt gedetecteerd en of vervolgens de juiste acties en maatregelen in werking gezet worden om de aanval te stoppen om op tijd de patiëntgegevens te beschermen. En omdat het een oefening is die de werkelijkheid volledig benadert, zijn uw ZORRO’s direct meer ervaren op het moment dat het op eens geen oefening meer is.

In dit blog leggen we u verder uit hoe red teaming volgens ZORRO werkt…

Een oefening in het grootste geheim

Een ZORRO-aanvalssimulatie dient zo realistisch als mogelijk is uitgevoerd te worden, zodat de daadwerkelijke detectiecapaciteiten en reactieprocessen geanalyseerd kunnen worden. Indien de securityspecialisten al zouden weten dat het om een oefening gaat, worden hun acties mogelijk beïnvloed door deze kennis. Deze oefening moet dus plaatsvinden in het grootste geheim, en slechts een klein aantal mensen binnen het ziekenhuis mag van het bestaan afweten.

De oefen-verbeter-cyclus

Het idee achter een red teaming is dat er geen betere oefening is voor een security team dan het ondergaan van een realistische cyberaanval. Mocht het ziekenhuis onverhoopt slachtoffer worden van een daadwerkelijke cyberaanval, dan hebben het team en de organisatie hier al ervaring mee en kan er sneller en adequater gereageerd worden. Vaak worden er bij de eerste red teaming-test veel verbetermogelijkheden geïdentificeerd. Het is vervolgens aan het ziekenhuis, eventueel in samenwerking met een cybersecuritypartner, hier opvolging aan te geven. Op deze manier kan het ziekenhuis tijdens de volgende red teaming-test beter weerstand bieden aan nieuwe cyberaanval simulaties. Door deze oefen-verbeter-cyclus worden de verbeteringen meetbaar, en blijven de verbeterprocessen behapbaar. Tegelijkertijd worden de algemene leerpunten breed gedeeld binnen de sector, waardoor elke deelnemen het ziekenhuis en de gehele sector profiteert van een dergelijke oefening.

Verhoging weerbaarheid van een hele sector

De basisprincipes van het ZORRO-raamwerk komen uit de financiële sector. De Nederlandsche Bank (DNB) is in 2018 begonnen met het TIBER-NL-raamwerk (een afkorting voor Threat Intelligence Based Ethical Red Teaming). Binnen het TIBER-NL-raamwerk hebben vrijwel alle grote financiële instellingen binnen Nederland een of meerdere red teamings laten uitvoeren. Dit is een groot succes gebleken; het heeft de weerbaarheid van de instellingen en de financiële sector aanzienlijk verhoogd. Het is onze verwachting dat ditzelfde effect worden binnen de zorgsector bereikt gaat met het ZORRO-raamwerk.

Het verloop van een cyberaanval

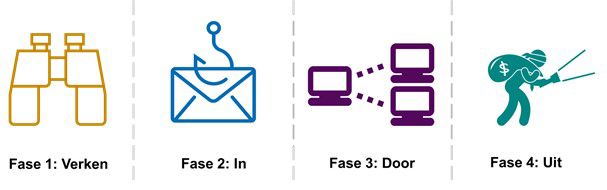

Maar hoe ziet zo’n cyberaanval er nu uit in de praktijk? Een goede aanbieder van red teamings heeft een uitstekend zicht op de meest recente cyberaanvallen, en weet dus goed wat de laatste trends en technieken zijn. Op deze manier kunnen de meest relevante en realistische aanvallen doorlopen worden. Een dergelijke aanval volgt vrijwel altijd (in grote lijnen) de volgende vier fases: