第1回の記事では、昨今のサイバー犯罪者は脆弱性が残る環境を見つけると即座に攻撃してくる傾向にあり、脆弱性対策の重要性が高まっていること、そして第2回の記事では、脆弱性管理を担当者の手作業に委ねるのは非現実的であり企業として方針を立てた上でツールを適切に活用し、効率的に管理していくあり方がグローバルスタンダードになりつつあることを解説しました。

こうした傾向を踏まえ、できるところから脆弱性管理に取り組もうと考える企業も多いかと思われます。

本対談シリーズの最終回となる今回では、テナブル・ネットワーク・セキュリティ社(以下、テナブル社)が提供する脆弱性管理プラットフォーム「tenable.io」を紹介します。テナブル社のセキュリティエンジニアである阿部 淳平氏による説明をベースに、セキュリティ運用の現場の悩みをよく知るKPMGコンサルティング(以下、KPMG)の栗原義治の意見を踏まえながら、tenable.ioの特徴とともに企業の課題について解説します。

本稿が、今後脆弱性管理ツールの導入を検討される際のご参考となれば幸いです。

左から、テナブル社 阿部氏、貴島氏、KPMG 澤田、栗原

「tenable.io」とは

自社にどのようなクライアントPCやサーバー、ネットワーク機器が存在し、それらが最新の状態であるか、どのような脆弱性が存在しているかを把握するのは容易ではありません。表計算ソフトを用いて手作業で管理されているのであれば、実態との乖離や、最新の状況が反映されていないといった課題を感じることもあるかもしれません。

そうした課題解決のために開発されたのが、クラウドベースの脆弱性管理プラットフォーム「tenable.io」です。センサーを通してデバイスの情報を収集し、社内にあるIT資産とその脆弱性情報を網羅的に収集します。

「特徴の1つは、クライアントPCやサーバー、ネットワーク機器といったITシステムはもちろん、クラウド環境など幅広い情報を収集できることです。」(テナブル社 阿部氏)

テナブル社 阿部氏

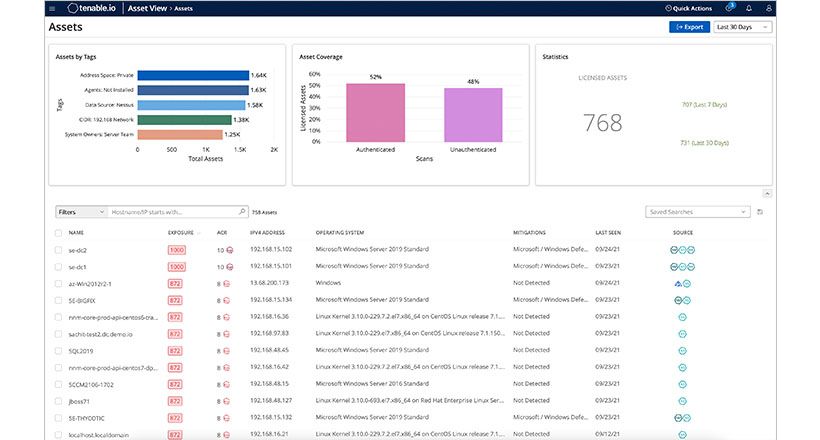

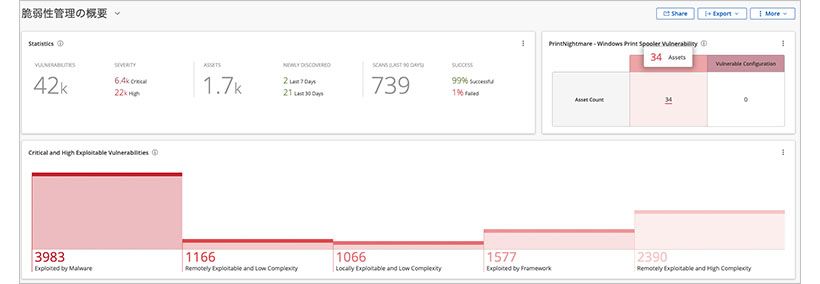

収集した情報は、tenable.ioのダッシュボードで可視化できます。さまざまな形式のダッシュボードが用意されており、「現在、システム内に何台の資産があるか」「脆弱性はどのくらいあるのか」といった俯瞰的な情報にはじまり、個々のPCであれば「どんなOSやソフトウェアがインストールされており、IPアドレスは何か」といった細かな構成情報まで確認できます。あまりに情報が多すぎる場合には、いくつかのフィルターをかけて絞り込むことも可能です。

その一方、「規模が大きい企業や複数の拠点を展開している企業では、スキャナをインストールして回るだけでも運用担当者の作業負荷がかかります。また、デバイスに与える負荷も心配という声もよく耳にします。」と、実情を知るKPMGの栗原の指摘があります。

tenable.ioでは、センサーによるスキャンだけでなく、ネットワークトラフィックを監視し、その応答を元に脆弱性を検出するパッシブ型の検出も可能です。また、「スキャナは、アンチウイルス製品のように常時動作するのではなく、スキャン前後の数分間だけ動作するため、業務に支障をきたすことはありません。」(テナブル社 阿部氏)

【図1】資産情報が表示されたダッシュボード

画像提供:テナブル社

課題解決のための複数の指標

現状把握の次にセキュリティ担当者が頭を悩ませるのは、「どこから対処すればいいのか」という優先順位付けだと思われます。「数千件の脆弱性が存在します」とダッシュボードに表示されても途方に暮れるだけではないでしょうか。KPMGの栗原も、「しばしば顧客からアドバイスを求められる点」だと語ります。

KPMG 栗原

この優先順位付けのために、tenable.ioでは複数の指標を用意しています。

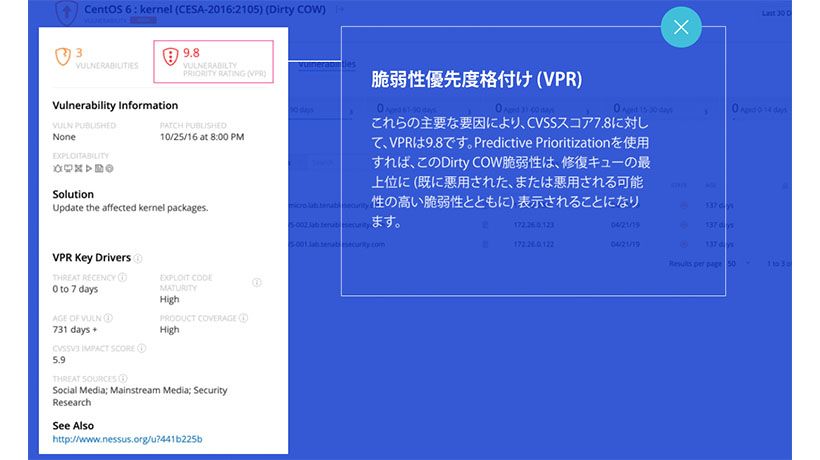

はじめに、脆弱性そのもののリスクを示す指標である「Vulnerability Priority Rating」(VPR)を紹介します。一般的に脆弱性の深刻度を示す指標としてはCVSがよく使われますが、VPRはパッチの有無や攻撃コードの流通状況なども加味してtenable.io が独自に分析した指標です。

次に重要な指標が、各デバイスの資産価値を示す「Asset Criticality Rating」(ACR)です。普段の業務に利用するクライアントPCと重要情報を持ったサーバーとでは自ずと重要度が異なります。ACRはそれを数値化したもので、tenable.ioが自動的にスコアリングしますが、タグ付けによって独自の区分を加えることも可能です。

「たとえばVPRが9以上で、なおかつACRも9以上のデバイスをダッシュボードに抽出し、その一覧を“まず優先的に対応すべきリスト”として運用していくのが効率的だと思います。」(テナブル社 阿部氏)

tenable.ioではさらに、ACRとVPRを基に「Asset Exposure Score」(AES)というリスクスコアを算出できます。対象の資産がどのくらい危険にさらされているのか、脆弱性が存在するかどうかを1,000点満点で表現する数値で、直感的リスクの高さを把握でき、優先順位が付けやすくなります。

KPMGの栗原は、同じ脆弱性でも組織によって優先順位は異なると言います。「このシステムはパッチを当てづらい」「ここはインターネットに公開していないから、優先度は低くてもいい」といった事情を加味しつつ意思決定しなければならないのが脆弱性管理の難しいところですが、VPR、ACR、AESといった指標の存在が優先順位付けを容易にしてくれるでしょう。

「こうした指標も参考に、組織としてどう対応していくかという判断基準とプロセスを整備しておき、いざ脆弱性が発覚したときにすぐ対応できるようにしておくことが重要です。」(KPMG 栗原)

【図2】レーティングしたスコアで対応優先順を決定

画像提供:テナブル社

【図3】ある脆弱性だけを抽出して検索(PrintNightmareの例)

画像提供:テナブル社

脆弱性管理の第一歩を踏み出すために

テナブル社の阿部氏によると、脆弱性管理に取り組む企業は増えているものの、途中で挫折してしまうケースが多く、その大きな理由は、「脆弱性検査の精度が低い」ことだと言います。

「セキュリティチームが“こんな脆弱性があります”とIT部門に連絡し調査してみると、実は深刻な問題ではなかったというケースが繰り返し発生すると、ツールの信頼性が損なわれ、脆弱性管理のプロセスがうまく回らなくなってしまいます。」(テナブル社 阿部氏)

こうした状況から脱却するには、やはり精度が高く、適切な指標で状況を可視化できる脆弱性管理ツールが必要でしょう。脆弱性情報に特化した専門企業の技術を生かすことで、セキュリティチームとIT部門の間に信頼が生まれ、円滑な対応が可能になると考えられます。

餅は餅屋です。脆弱性の評価・レーティングといった分野を専門企業に任せることで、「(自社の)脆弱性の対応判断基準をどうするか」「基準を超えた脆弱性への対応プロセスをどう作り、関係部門とどう調整していくか」といった事柄を検討するといった、各々が本来専念すべき業務に集中できるようになります。またその際には、第三者によるリスク評価をうまく生かすことで、全社にまたがるコンセンサス形成や客観的な判断基準作りもスムーズに進むと思われます。本稿を参考に、第一歩のご検討をいただければ幸いです。