Por Laura Moreno, Consultora en Riesgos Tecnológicos

De acuerdo con diferentes estudios y el consolidado de encuestas realizadas por institutos pioneros en el análisis del riesgo cibernético se revela que el 56% de las empresas encuestadas manifestaron alta probabilidad de violación de datos a sus sistemas ERP (Enterprise Resource Planning) debido a fallas en su ambiente de control interno y el 63% reconoce como las organizaciones tienden a subestimar los riesgos de operarlas en estas condiciones. Lo anterior, no responde más que una alarma que deben atender las compañías para la implantación y/o fortalecimiento de sus controles a la hora de asignar funciones o entregar permisos sobre las operaciones, teniendo plena conciencia del riesgo con el que conviven y las amenazas que traen consigo la integración con tecnologías emergentes y la constante necesidad de evolucionar tan rápido como lo demanda el mercado, hace que cobre relevancia detenerse y analizar el impacto que puede desencadenar el no tener una adecuada segregación de funciones sobre sus sistemas críticos y que albergan las joyas de la corona de su negocio.

Dentro de los principios básicos que una organización debe establecer y monitorear bajo el esquema de su control interno es la implementación de controles y políticas que permitan mitigar el impacto de la materialización de riesgos de tipo operativo, los cuales amenazan indiscutiblemente la sostenibilidad y el futuro de una compañía por el solo hecho de incurrir en pérdidas por deficiencias o fallas en el recurso humano, los procesos y la tecnología. En razón a ello, es importante que la administración conciba la necesidad de resguardar el flujo de operaciones lo menos expuestas al riesgo de fraude interno, amenazas externas (ciberataques) o en su defecto un mix de las dos que aproveche la debilidad de los controles por conflictos en la asignación de funciones.

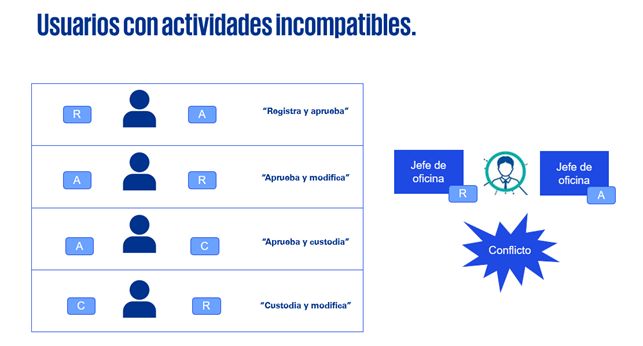

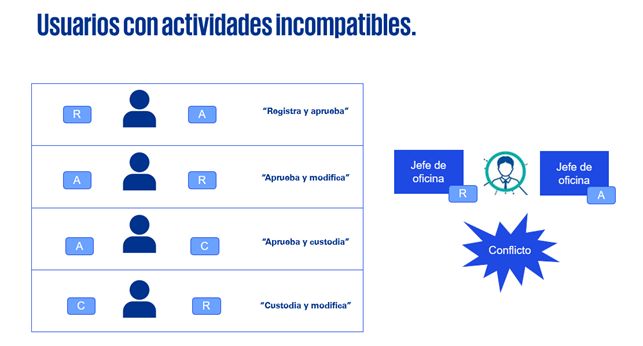

Las funciones en conflicto o responsabilidades concentradas se deberían separar para reducir el uso indebido, accidental o deliberado de las transacciones, operaciones o activos de una compañía, por tal motivo es conveniente analizar que un solo individuo no lleve a cabo todas las actividades de una operación simultáneamente, pudiendo registrar, autorizar y conciliar una transacción. El inicio de un evento debería ser separado de su autorización diseñando controles que contemplen la posibilidad de confabulación. En compañías pequeñas la segregación de funciones o Segregation of Duties (SoD) por su siglas en inglés; puede resultar difícil de implementar pues el ahorrar recursos delegando menos funciones se hace indispensable. Sin embargo, si se parte del principio de salvaguardar empresas previendo estas posibles amenazas de un impacto financiero negativo y sustancial, prestar atención a las siguientes recomendaciones, ayuda a saber cómo gestionar el problema:

- El primer paso es analizar el estado actual de su organización con relación a las áreas que necesitan con prioridad un control efectivo de segregación de funciones, entre ellas: tesorería, cartera, nómina, contabilidad, área de ventas, activos fijos, entre otros que desde su naturaliza misional puedan impactar el negocio si un flujo segregado de actividades no está habilitado.

- Apoyarse en mesas de trabajo con los líderes de proceso de las áreas anteriormente clasificadas como críticas, para estudiar el comportamiento del negocio y realizar análisis basado en riesgos que permita identificar todos los métodos posibles para ejecutar una transacción y entender todas las posibilidades de fraude para cada uno de los perfiles.

- Diseñar manuales con las descripciones del cargo donde se identifiquen claramente los roles que los empleados desempeñan dentro de la organización, distinguiéndose donde empiezan y terminan sus responsabilidades y comienzan las de otro colaborador.

- En sistemas de información, la actividad de asignación de funciones y modelado de roles y perfiles debe estar sujeta a previa revisión de una matriz de segregación de funciones; en donde se establecen aquellas combinaciones incompatibles en el flujo de una transacción de inicio a fin para evitar asignar perfiles en conflicto. Involucre dentro del proceso, a los entes de control y varios puntos de validación.

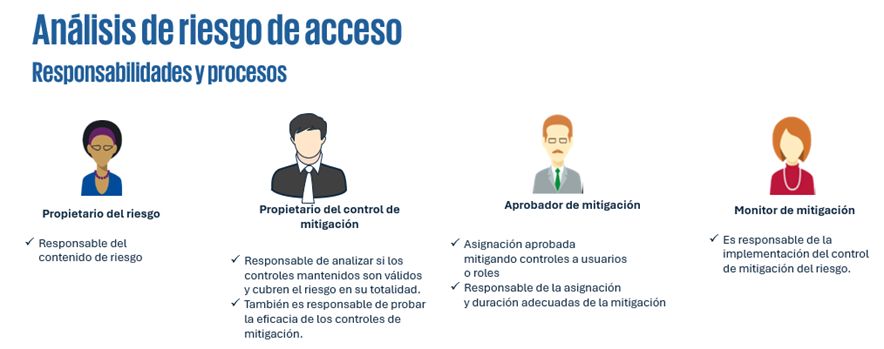

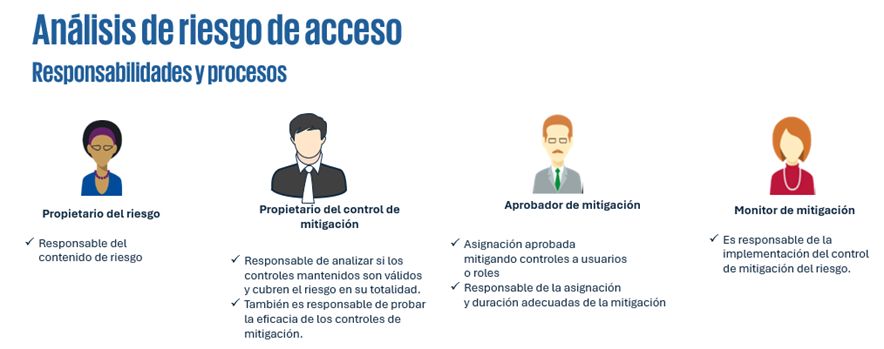

- Mantener la debida segregación de funciones es responsabilidad de todos los dueños y ejecutores de procesos, por tal razón, conservarse vigente en el tiempo es fundamental. Sólo en caso, que resulte difícil hacer la separación por temas de recursos, se debería considerar controles compensatorios tales como el seguimiento y control cruzado de actividades, registros de auditoria y supervisión de la dirección.

- Generar conciencia en el personal, hace parte de los puntos claves para la efectividad en la separación de deberes, por cuanto hay que comunicar los riesgos y medidas disciplinarias, sanciones que desestimulen la mala práctica de prestar credenciales (usuarios y contraseñas).

- Monitorear el proceso mínimo una vez al año, permite analizar cambios en la organización y en los procesos que exijan actualización en los controles establecidos para el modelo de segregación de funciones. Resulta valioso, implementar indicadores de gestión y desempeño que permita medir el estado de madurez y efectividad del esquema, haciendo seguimiento periódico de aspectos, tales como:

1. Acceso sensible crítico por usuario y conflicto SoD (Segregation of Duties).

2. Efectividad de controles mitigantes.

3. Nivel de riesgo de fraude o error operacional originado por privilegios sobre transacciones en conflicto.

- Los usuarios con perfil administrador, super usuarios y perfiles con altos privilegios deben ser controlados y mantener un proceso de autorización formal de acuerdo con la política de control de accesos de la compañía, teniendo en cuenta:

1. Identificar los derechos de acceso privilegiado por cada sistema o proceso.

2. Asignar el acceso con los permisos mínimos requeridos para ejecutar el rol o función.

3. Mantener un proceso de autorización, registro y expiración de todos los privilegios asignados.

4. Las actividades ejecutadas con usuarios privilegiados se debería revisar con regularidad para verificar que sean acordes a la función y deberes del empleado.

Finalmente, y como todo envejece con el tiempo, la mejora continua es un capitulo que no puede restar importancia y por tal razón el mantenimiento del modelo de segregación de funciones se vuelve un requisito indispensable a la hora de conservar un sistema efectivo. Implemente dos tipos de controles, uno preventivo que se encargaría de validar un posible conflicto ante cualquier aprovisionamiento de accesos o modificaciones a roles que implique la actualización de permisos que en cascada pueden afectar una población de usuarios y por otro lado, un control de carácter correctivo que tendría como objetivo ejecutar diagnósticos con determinada frecuencia para ver la radiografía de los accesos asignados y conflictos que están presentes en los sistemas siendo que el control primario “preventivo” tuvo alguna falla en su ejecución. Sobre este control correctivo, vale la pena comprender la causa raíz que generó entregar el acceso y realizar un análisis de impacto que permita determinar si existió una materialización del riesgo por la utilización de los permisos en conflicto y posteriormente remediar o retirar las transacciones en conflicto o mantener documentada la decisión del proceso de negocio sobre la aceptación del riesgo con los respectivos controles mitigantes.

Comenzar a identificar y desplegar actividades para reducir la materialización de fraudes a causa de una inadecuada segregación de funciones, debe constituir una prioridad para las empresas, iniciando con tareas simples que permitan progresivamente abarcar las áreas de control, concientizar al negocio de los posibles efectos y contribuir al mejoramiento continuo nutriendo el modelo con las mejores prácticas y casuísticas de riesgos que tráela acelerada evolución de los mercados.

Contáctenos

- Encontrar ubicación de oficinas kpmg.findOfficeLocations

- kpmg.emailUs

- Redes sociales @ KPMG kpmg.socialMedia