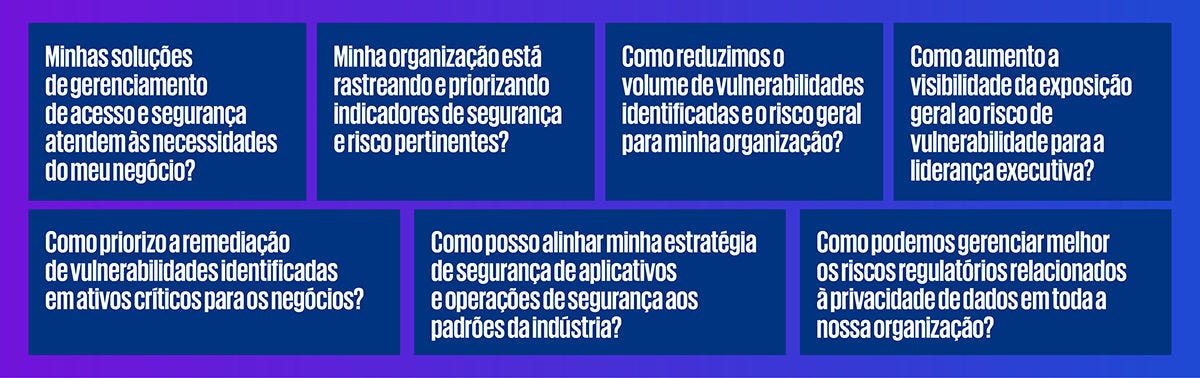

Os profissionais da KPMG entendem os desafios de gerenciar a complexidade crescente dos dados, a falta de padronização de processos e a governança ineficaz dos serviços implementados para programas de cibersegurança. Nossa oferta Powered Cyber pode ajudar as organizações a responder melhor às exigências de redução de riscos e às expectativas regulatórias. A combinação de um modelo operacional eficaz com capacidades essenciais em SecOps, IAM, PAM e Privacidade de Dados são as bases de um programa moderno de cibersegurança.

Powered Cyber reúne a experiência da KPMG na transformação dessas áreas-chave com a metodologia Powered Enterprise para acelerar e sustentar mudanças, vinculando ativamente a cibersegurança com áreas mais amplas de risco e resiliência, como segurança de terceiros e resiliência operacional. A transformação da função cibernética se concentra em ajudar a entregar resultados de negócios que combinem as seis camadas do KPMG Target Operating Model: processos funcionais; pessoas; modelo de entrega de serviços; tecnologia; insights de desempenho e dados; e governança. O Target Operating Model ajuda as empresas a mudar, implementar práticas líderes, acelerar a transformação e manter tudo fluindo.

Por meio da entrega acelerada de controles e capacidades de IAM, SecOps, PAM e Privacidade de Dados, Powered Cyber é projetado para melhorar os resultados de negócios e reduzir rapidamente os riscos de cibersegurança que estão proliferando hoje. Nossa solução cibernética é habilitada por plataformas líderes de mercado, incluindo CyberArk, ServiceNow, SailPoint, OneTrust e Okta. A abordagem verdadeiramente integrada da KPMG oferece:

- Um impulso para a transformação digital de seu IAM, SecOps, PAM e Privacidade de Dados e acesso imediato às melhores práticas líderes.

- Soluções tecnológicas validadas com usabilidade comprovada no mundo real.

- Redução dos riscos de implementação e aumento do retorno sobre o investimento.

- Gestão de mudanças de alta qualidade e experiência do funcionário.

- Uma plataforma sólida para evolução e progresso contínuos.

- Resultados mais rápidos, mensuráveis e escaláveis para uma melhor experiência do usuário.

- Redução quantificável dos riscos de cibersegurança.

- Resultados auditáveis e sustentáveis para os reguladores.

Na economia digital, em que o ritmo acelerado de mudança está aumentando, SecOps, IAM, PAM e Privacidade de Dados modernos são críticos para a cibersegurança, a continuidade dos negócios e a reputação da marca de sua organização entre clientes e stakeholders.