Wir bei KPMG wissen, wie wichtig es ist, SAP-Umgebungen zu sichern, um die Integrität und Vertraulichkeit Ihrer Geschäftsdaten zu schützen. Unser Angebot als Technologie- & Implementierungsberater konzentriert sich darauf, eine breite Palette spezialisierter SAP-Sicherheitsdienstleistungen & Software-Lösungen aus einer Hand anzubieten, um Ihr Unternehmen dabei zu unterstützen, Risiken zu minimieren und die Cyberabwehr zu stärken.

SAP Security in Zahlen

0 %

der Forbes Global 2000-Unternehmen betreiben SAP

0

Security Notes (Patches) durchschnittlich im Jahr

0 %

der ERP-Systeme verzeichneten in den letzten 24 Monaten Sicherheitsverstöße

0 €

pro Stunde durchschnittliche Kosten bei Nichtverfügbarkeit des SAP-Systems

Sicherheit ist nicht nur ein Ziel, sondern eine Reise

Das Verständnis des Reifegrads ihrer SAP-Landschaft in Bezug auf die Sicherheit ist entscheidend für Unternehmen, die ihre Abwehr gegen sich entwickelnde Cyberbedrohungen stärken wollen. Durch die Bewertung von Aspekten wie Zugriffskontrollen, Schwachstellenmanagement und Incident Response können Schwachstellen lokalisiert und Verbesserungsmaßnahmen priorisiert werden. Dieses Wissen ermöglicht die Optimierung der Ressourcenallokation und konzentriert die Bemühungen dort, wo sie die größte Wirkung erzielen können. Darüber hinaus fördert das Verständnis des Reifegrads der SAP-Sicherheit eine Kultur der kontinuierlichen Verbesserung, die es Unternehmen ermöglicht, ihre Praktiken im Einklang mit neuen Bedrohungen und regulatorischen Anforderungen weiterzuentwickeln.

Die richtigen Fragen zu stellen, ist in diesem Prozess von entscheidender Bedeutung und hilft Unternehmen, sich mit Schlüsselbereichen zu befassen und wichtige Schwachstellen aufzudecken. Fragen in Bezug auf Zugriffskontrollen können Diskrepanzen in den Benutzerberechtigungen aufdecken, während Fragen zum Schwachstellenmanagement Aufschluss über Patching-Praktiken und Strategien zur Risikominderung geben. Überwachungsfunktionen können durch gezielte Nachforschungen im Bereich Echtzeit- und Anomalieerkennung eingeführt und effektiv eingesetzt werden. Außerdem können die richtigen Fragen dazu beitragen, dass die Einhaltung der Compliance gewährleistet ist, indem die Erfüllung gesetzlicher Anforderungen sowie interne und externe Audit-Vorgaben betrachtet werden.

Sicherheit ist ein kontinuierlicher Prozess des Lernens, Anwendens und Verbesserns. Es liegt in unserer Verantwortung, SAP-Systeme vor böswilligen Angriffen und Schwachstellen zu schützen. Aber Sicherheit kann herausfordernd und komplex sein, insbesondere in einem schnelllebigen und dynamischen Umfeld.

- Wie können Sie mit den neuesten Bedrohungen, Compliance-Anforderungen und Best Practices Schritt halten?

- Wie können Sie Sicherheit in Ihr Tagesgeschäft integrieren, ohne die Produktivität und Qualität zu beeinträchtigen?

- Wie können Sie Ihre Sicherheitsfortschritte und -erfolge effizient messen und nachweisen?

Im ganzheitlichen SAP-Sicherheitskonzept spielt Identity and Access Management (IAM) eine zentrale Rolle, da es für die Verwaltung von Benutzeridentitäten und Zugriffsrechten zuständig ist. Technologische Veränderungen erhöhen die Komplexität des IAM, welches den gesamten Lebenszyklus eines Benutzers abbilden und sicherstellen muss, dass nur notwendige Berechtigungen für Anwendungen und Daten erteilt werden. Dies verhindert unbefugten Zugriff auf sensible Unternehmensdaten. Ein funktionierendes IAM ist entscheidend für den sicheren Betrieb von SAP-Systemen.

Die Verlagerung in die Cloud und die steigende Anzahl zu verwaltender Systeme erhöhen die Komplexität weiter. Unterschiedliche Berechtigungen für Cloud-Produkte müssen erteilt werden. Um dies zu bewältigen, sind klare Strategien für die gesamte SAP-Systemlandschaft erforderlich. Die Umsetzung und Überprüfung dieser Strategien durch IAM-Werkzeuge wie GRC-Tools ist unerlässlich.

Zielbild des SAP Identity and Access Managements:

- Ganzheitliche Strategie für Identitäten und Berechtigungen

Einzelne Ansätze pro System sind bei der Vielzahl an zu verwaltenden Technologien nicht effektiv. Eine umfassende Strategie ist nötig, um Risiken systemübergreifend zu erkennen und Aufwand zu minimieren. - Regelmäßige Rezertifizierung

Nach der initialen Vergabe von Berechtigungen wird oft keine Überprüfung mehr durchgeführt. Regelmäßige Rezertifizierungen sind wichtig, um sicherzustellen, dass nur notwendige Berechtigungen bestehen. - Analyse und Behandlung von Risiken und Konflikten

Kritische Berechtigungen sollten regelmäßig überprüft werden, um ungewollte Zugriffe zu verhindern. Dazu gehört die Anpassung der Risikobewertung und SoD-Konfliktmatrix. - Kontinuierliche Verbesserung der Rollen und Berechtigungen

Einmalige Rollendefinitionen reichen nicht aus. Veränderungen erfordern regelmäßige Anpassungen der Berechtigungen. Ein kontinuierlicher Verbesserungsprozess sollte die tatsächliche Nutzung von Berechtigungen berücksichtigen.

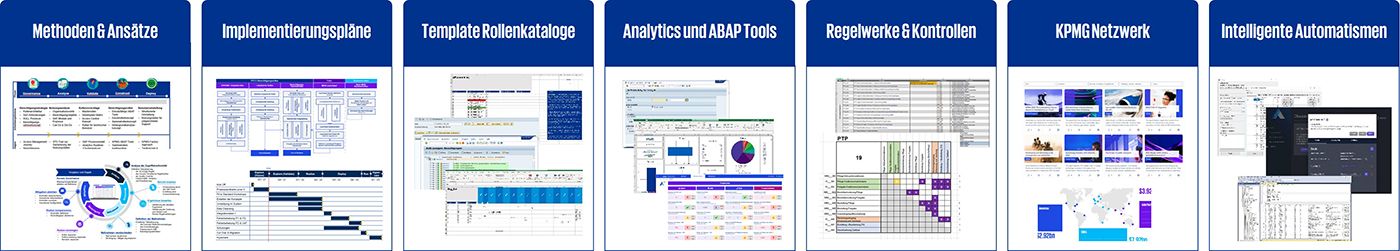

Mehrwehrt des KPMG Ansatzes

Unsere Services

| SAP-Berechtigungen & -Kontrollen | SAP-Penetration-Testing | SAP GRC – Access & Process Control |

| SAP-Sicherheit & Managed Service | SAP-Lizenzoptimierung | SAP IAG – Cloud Identity & Access Governance |

| SAP-Governance, Risk & Compliance | GRC-Tool-Einsatz (SAP, AIM, Pathlock, Xiting, SecurityBridge) | SAP ETD – Enterprise Threat Detection |

KPMG Trusted SAP Framework

Ein umfassender Ansatz in einem komplexen Umfeld

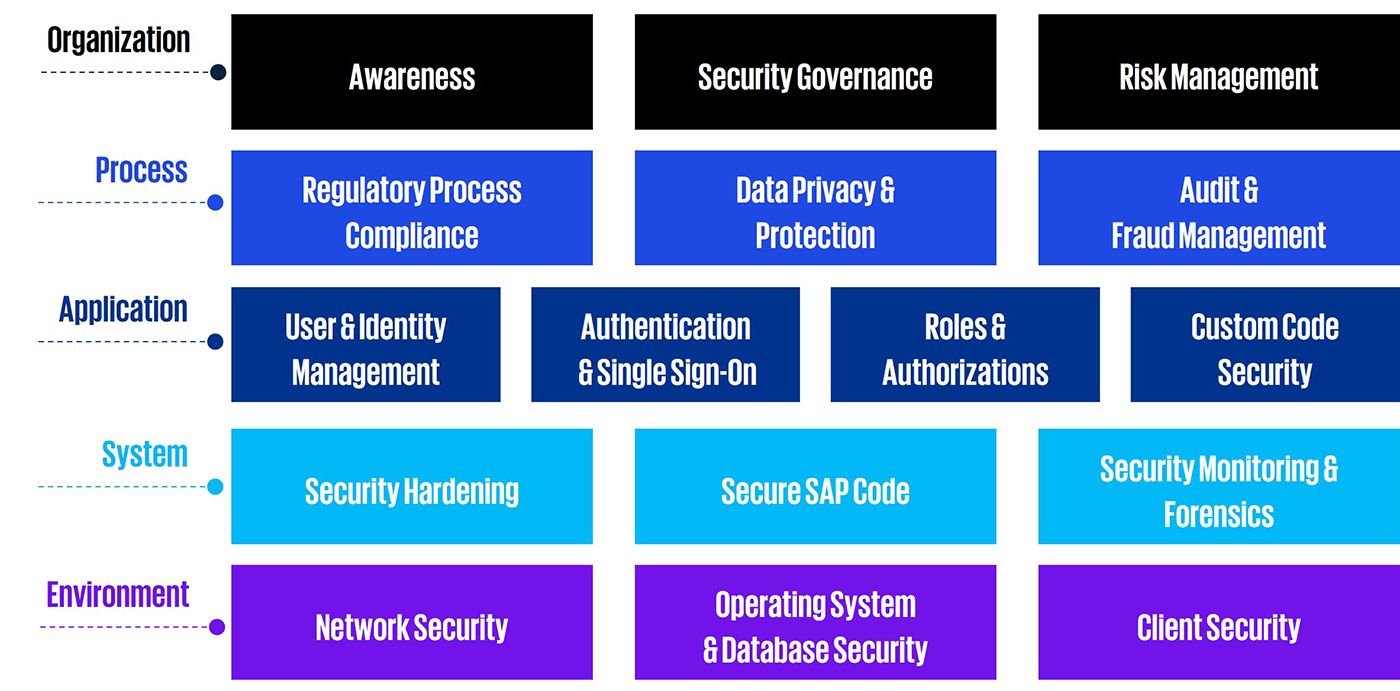

SAP unterteilt den Bereich Sicherheit strategisch im Rahmen ihrer "SAP Secure Operations Map", welche 16 Schlüsselthemen umfasst, die wiederum auf fünf Ebenen verteilt sind.

Bei KPMG gehen wir über die reine Einhaltung der SAP-Empfehlungen hinaus, indem wir sie durch bewährte Praktiken ergänzen. Unser Ansatz für SAP-Sicherheitsdienstleistungen und -lösungen umfasst eine tiefgehende Analyse aller betrieblichen Aspekte, die durch Kombination aus Best-Practice-Ansätzen, datengetriebenen Automatismen und unserer Erfahrung in der Absicherung von SAP-Systemen, sorgfältig unter die Lupe genommen werden.

Unser ganzheitliches Vorgehen stellt sicher, dass jeder Blickwinkel der Sicherheit innerhalb des SAP-Ökosystems gründlich beleuchtet wird, um unseren Kunden robuste und maßgeschneiderte Sicherheitslösungen mit hoher Zielorientierung anbieten zu können. Wir meinen, bei Cybersecurity stehen Ihre Chancen im Mittelpunkt – und nicht die Risiken.

SAP Secure Operations Map